अधिकांश व्यवसाय संवेदनशील जानकारी को अपनी फाइलों में संग्रहीत करते हैं, जैसे नाम, सामाजिक सुरक्षा नंबर और क्रेडिट कार्ड नंबर। यह जानकारी ग्राहकों और कर्मचारियों की पहचान के लिए रखी जाती है। यह कुछ कार्यों को पूरा करने के लिए भी आवश्यक है, जैसे आदेश भरना, तनख्वाह जारी करना और कर मामलों को संभालना।

संवेदनशील जानकारी संग्रहीत करने में समस्या यह है कि यह गलत हाथों में जा सकती है। एक सुरक्षा उल्लंघन जल्दी से आपके व्यवसाय पर भारी पड़ सकता है, जिससे विश्वास खो सकता है, एक क्षतिग्रस्त प्रतिष्ठा और महंगे मुकदमे हो सकते हैं।

Arkware में, हम अत्यधिक आवश्यक होने तक एसएसएन और क्रेडिट क्रेडिट नंबर जैसी संवेदनशील जानकारी संग्रहीत नहीं करने की अत्यधिक अनुशंसा करते हैं। यदि आपको लगता है कि व्यवसाय करने के लिए इस जानकारी को फ़ाइल में रखना आवश्यक है, तो हम एन्क्रिप्शन को दृढ़ता से प्रोत्साहित करते हैं।

एक मजबूत डिजिटल डेटा सुरक्षा योजना बनाते समय FTC निम्नलिखित चार सिद्धांतों का पालन करने की अनुशंसा करता है।

<मजबूत>1. जानिए आपके कंप्यूटर पर आपके पास कौन सी जानकारी है।

पहली बात यह जानना है कि आपके व्यवसाय में वर्तमान में कौन सी जानकारी फ़ाइल में है। आपके कार्यस्थल में सब कुछ सूची:कंप्यूटर, लैपटॉप, मोबाइल डिवाइस, फ्लैश ड्राइव, डिजिटल कॉपियर इत्यादि। संवेदनशील डेटा रखने वाली किसी भी चीज की जांच की जानी चाहिए।

एक बार यह पूरा हो जाने के बाद, यह आकलन करना भी महत्वपूर्ण है कि आपके पास कौन सी जानकारी आ रही है और आप इसके साथ क्या कर रहे हैं। उदाहरण के लिए, आपकी व्यक्तिगत जानकारी कौन भेजता है? यह जानकारी कैसे प्राप्त होती है? इस जानकारी तक किसके पास पहुंच है?

<मजबूत>2. केवल वही जानकारी रखें जिसकी आपके व्यवसाय को आवश्यकता है।

जब आप जानते हैं कि आपके पास क्या है, तो आप कम कर सकते हैं। संभावना है, आपको अपने पास मौजूद हर चीज की जरूरत नहीं है, तो इसके लिए जिम्मेदार क्यों हैं? यदि आपको व्यक्तिगत जानकारी एकत्र करनी है, तो इसे केवल तब तक रखें जब तक आपको इसकी आवश्यकता हो। ध्यान में रखने के लिए यहां कुछ युक्तियां दी गई हैं।

- क्रेडिट कार्ड की जानकारी तब तक न रखें जब तक आपको इसकी आवश्यकता न हो

- एसएसएन का उपयोग केवल आवश्यक और वैध उद्देश्यों के लिए करें

- मोबाइल ऐप्स को सीमित डेटा और कार्यक्षमता तक पहुंचने दें

- कर्मचारियों को अपना काम करने के लिए कम से कम जानकारी दें

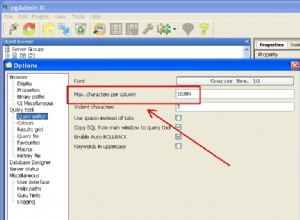

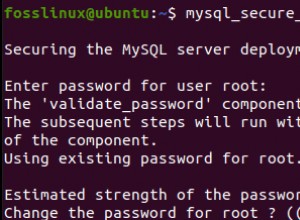

<मजबूत>3. सभी संवेदनशील जानकारी को एन्क्रिप्ट करें।

आपके कार्यस्थल में सभी को अच्छी सुरक्षा प्रथाओं का पालन करना चाहिए - न कि केवल आपके आईटी कर्मचारियों को। सुनिश्चित करें कि कर्मचारियों को भी ठीक से प्रशिक्षित किया गया है। एन्क्रिप्शन संवेदनशील डेटा की सुरक्षा के सर्वोत्तम तरीकों में से एक है, क्योंकि यह केवल अधिकृत उपयोगकर्ताओं को ही इसे एक्सेस करने की अनुमति देता है। आप जो अन्य कदम उठा सकते हैं उनमें शामिल हैं:

- प्रत्येक दिन के अंत में कंप्यूटर लॉग ऑफ करना

- अलग-अलग कंप्यूटर और सर्वर पर एंटी-मैलवेयर प्रोग्राम चलाना

- कर्मचारियों की सॉफ़्टवेयर डाउनलोड करने की क्षमता को प्रतिबंधित करना

- सुरक्षित कनेक्शन के बिना कंप्यूटर पर संवेदनशील जानकारी संग्रहीत नहीं करना

<मजबूत>4. जिस चीज की आपको जरूरत नहीं है उसका निपटान करें।

पहचान के चोर थोड़ी सी जानकारी से बहुत बड़ा नुकसान कर सकते हैं। सभी संवेदनशील जानकारी का निपटान तब किया जाना चाहिए जब आपको इसकी आवश्यकता न हो। इस डेटा को रखने और विनाशकारी सुरक्षा उल्लंघन के जोखिम में होने का कोई कारण नहीं है। जानकारी का निपटान करते समय, सुनिश्चित करें कि आप सर्वोत्तम प्रथाओं का पालन करते हैं। उदाहरण के लिए, वाइप यूटिलिटी प्रोग्राम का उपयोग करके कंप्यूटर को मिटा दें। कागज के दस्तावेजों को तोड़ना, जलाना या चूर्ण करना।

सुरक्षा उल्लंघन हर समय होते हैं। अपने व्यवसाय को किसी एक का शिकार न बनने दें। यदि आपको लगता है कि आपके ग्राहकों की व्यक्तिगत जानकारी आपके व्यवसाय के लिए महत्वपूर्ण है, तो सुनिश्चित करें कि डेटा एन्क्रिप्ट किया गया है। डेटा एन्क्रिप्शन समाधानों के बारे में अधिक जानने के लिए आर्कवेयर से संपर्क करें।