Azure मल्टी-फैक्टर ऑथेंटिकेशन के साथ एक्सेस का उपयोग करने के लिए 7 चरण मार्गदर्शिका

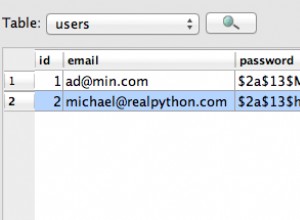

हमारा एक क्लाइंट Microsoft Access और Azure SQL के साथ Azure बहु-कारक प्रमाणीकरण का उपयोग करना चाहता था, जिसके लिए उपयोगकर्ताओं को हर 60 दिनों में कम से कम एक बार दूसरे सत्यापन के माध्यम से एक्सेस लॉन्च करते समय प्रमाणित करने की आवश्यकता होती है।

चरण 1:अपने डोमेन को Azure AD तक बढ़ाएँ

इससे पहले कि आप Azure में MFA सक्षम कर सकें, आपको Azure Active निर्देशिका का उपयोग करके ग्राहक के डोमेन को Azure तक विस्तारित करने की आवश्यकता है, जो कर्मचारियों को दुनिया में कहीं भी प्रमाणित करने की अनुमति देता है। केवल अपने स्थानीय डोमेन पर कर्मचारियों को जोड़ने या निष्क्रिय करने और अपने Azure संसाधनों तक स्वचालित रूप से विस्तार करने की क्षमता होना अमूल्य है। आपको आरंभ करने के लिए यहां एक लिंक दिया गया है:https://docs.microsoft.com/en-us/azure/architecture/reference-architectures/identity/adds-extend-domain

चरण 2:(वैकल्पिक) Microsoft प्रमाणक ऐप प्राप्त करें

यदि आप ऐप का उपयोग नहीं करते हैं तो आपको अपने सेलफोन पर एक बार कोड के साथ एक टेक्स्ट संदेश प्राप्त होने की संभावना है, जिसे आपको सत्यापन के लिए ब्राउज़र या एप्लिकेशन में दर्ज करना होगा। इसके बजाय, अपने फ़ोन के OS के लिए Authenticator App डाउनलोड करें और बस लॉगिन अनुरोध को स्वीकृत या अस्वीकार करें। बोनस:आप अपने स्मार्ट वॉच पर भी अनुरोध को स्वीकार कर सकते हैं!

बोनस 2:आप अपने सभी Microsoft खातों, कॉर्पोरेट और व्यक्तिगत के साथ प्रमाणक का उपयोग कर सकते हैं। मैं इसे अपने Outlook.com खातों के साथ-साथ आईटी प्रभाव और क्लाइंट खातों पर उपयोग करता हूं।

चरण 3:Azure बहु-कारक प्रमाणीकरण सक्षम करें

सलाहकार के रूप में हम आम तौर पर हमारे आईटी इंपैक्ट ईमेल का उपयोग करके क्लाइंट के एज़्योर खाते पर व्यवस्थापकीय विशेषाधिकार प्राप्त करते हैं, (यह नीचे चरण 4 में एक्सेस में एमएफए के साथ काम क्यों नहीं करेगा), इसलिए हम एज़्योर के साथ एमएफए का उपयोग करने के आदी हैं:https:/ /docs.microsoft.com/en-us/azure/active-directory/authentication/howto-mfa-mfasettings

चरण 4:(वैकल्पिक) ग्राहक के डोमेन पर खाता प्राप्त करें

एमएफए के लिए ओएलडीडीबी ड्राइवरों में समर्थन की कमी को देखते हुए, हम पहले एक्सेस डेटाबेस में लॉग इन करने के लिए अपने आईटी इम्पैक्ट ईमेल का उपयोग करने का प्रयास करते हैं, लेकिन एक ऐसा मामला था जब हमें सिस्टम को काम करने के लिए ग्राहक के डोमेन पर एक खाते की आवश्यकता होती थी। लैब पीसी। यदि आप परामर्श कर रहे हैं तो पहले अपने स्वयं के ईमेल से प्रमाणित करने का प्रयास करें, और यदि वह विफल हो जाता है तो आपको एक ग्राहक खाते की आवश्यकता हो सकती है।

चरण 5:एमएफए को अपने . पर सक्षम करें खाता

यहां बताया गया है:https://aka.ms/MFASetup ध्यान दें कि यह Microsoft प्रमाणक ऐप का उपयोग करने के लिए डिफ़ॉल्ट नहीं हो सकता है, इसलिए इसका उपयोग करने के लिए इसे सेटअप करने के बाद आपको पृष्ठ पर वापस जाने की आवश्यकता हो सकती है।

नोट:यदि आप अभी भी ऐसे एप्लिकेशन का उपयोग कर रहे हैं जो एमएफए का समर्थन नहीं करते हैं, (जैसे व्यवसाय के लिए स्काइप), तो आपको एक ऐप पासवर्ड की आवश्यकता होगी। आप सभी गैर-एमएफए ऐप्स के लिए एक का उपयोग कर सकते हैं लेकिन मैं अतिरिक्त सुरक्षा के लिए प्रत्येक ऐप के लिए एक होने की अनुशंसा करता हूं।

चरण 6:नवीनतम ODBC और OLEDB ड्राइवरों का उपयोग करें

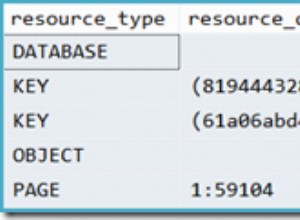

वर्तमान में केवल ODBC 17 और इसके बाद के संस्करण Azure SQL के साथ MFA का समर्थन करते हैं, जिसका उपयोग आपको अपनी तालिकाओं को अपने SQL डेटाबेस से लिंक करते समय करने की आवश्यकता होगी। OLEDB 18 नवीनतम संस्करण है और अभी तक MFA का समर्थन नहीं करता है। इन ड्राइवरों के बारे में अधिक जानकारी के लिए कृपया यह ब्लॉग पोस्ट देखें।

चरण 7:अपने एमएफए क्लाइंट खाते का उपयोग करके एक्सेस करने के लिए लॉगिन करें

यदि आप किसी ऐसे खाते से एक्सेस में लॉग इन हैं जो आपके क्लाइंट का नहीं है, तो लॉग ऑफ करें, एप्लिकेशन लोड किए बिना एक्सेस शुरू करें, (जैसे कि आप एक नया डेटाबेस बना रहे थे), और बनाए गए खाते से लॉगिन करें। एक बार लॉग इन करने के बाद आप ऐप को लोड कर सकते हैं और यह आपको कम से कम 30 दिनों के लिए एमएफए के लिए संकेत नहीं देगा।

मेरे साथ जुड़ें एक इंटेलिजेंट डेटाबेस की ओर SQL सर्वर का पथ SQL सर्वर उपयोगकर्ता समूह मीटिंग के साथ मेरी अगली पहुँच पर! माइक्रोसॉफ्ट से पेड्रो लोपेज इंटेलिजेंट क्वेरी प्रोसेसिंग परिवार के तहत SQL सर्वर 2019 के ग्राउंड-ब्रेकिंग क्वेरी परफॉर्मेंस एन्हांसमेंट की शुरूआत पर प्रस्तुत करेगा। 8 अक्टूबर मंगलवार को हमसे कैसे जुड़ें, इसके विवरण के लिए यहां क्लिक करें।