सुरक्षा आज बहुत चिंता का विषय है। Oracle Apps R12 में SSL सक्षम करने के चरण यहां दिए गए हैं

विषय-सूची

परिचय:

- वेब ब्राउज़र और वेब सर्वर के बीच डेटा R12 एप्लिकेशन में अनएन्क्रिप्टेड यात्रा करता है इसलिए पासवर्ड और अन्य जानकारी को स्निफर द्वारा ट्रैक किया जा सकता है। वे आपका उपयोगकर्ता नाम/पासवर्ड या कोई संवेदनशील डेटा प्राप्त कर सकते हैं। यह तब महत्वपूर्ण हो जाता है जब आपके पास Oracle अनुप्रयोगों तक इंटरनेट पहुंच हो

- एसएसएल कार्यान्वयन के साथ, डेटा एन्क्रिप्टेड रूपों में यात्रा करता है और केवल वेब ब्राउज़र और वेब सर्वर इसे डिक्रिप्ट कर सकते हैं। कार्यान्वयन के लिए कॉन्फ़िगरेशन के अनुसार R12 वातावरण में एसएसएल प्रमाणपत्र और कॉन्फ़िगरेशन की आवश्यकता होती है

SSL क्या है?

एसएसएल और टीएलएस क्रिप्टोग्राफिक प्रोटोकॉल हैं जो संचार अनुप्रयोगों और इंटरनेट पर उनके उपयोगकर्ताओं के बीच गोपनीयता सुनिश्चित करते हैं

SSL प्रमाणपत्र क्या हैं

SSL 2 प्रकार के प्रमाणपत्रों का उपयोग करता है:

उपयोगकर्ता प्रमाणपत्र:

ये सार्वजनिक कुंजी/निजी कुंजी एक्सचेंज में अपनी पहचान साबित करने के लिए सर्वर या उपयोगकर्ताओं को जारी किए गए प्रमाणपत्र हैं।

विश्वसनीय प्रमाणपत्र:

ये उन संस्थाओं का प्रतिनिधित्व करने वाले प्रमाणपत्र हैं जिन पर आप भरोसा करते हैं - जैसे प्रमाणपत्र प्राधिकरण जो उपयोगकर्ता प्रमाणपत्रों पर हस्ताक्षर करते हैं जो वे जारी करते हैं।

सुरक्षित सॉकेट परत (एसएसएल)

एसएसएल एक ऐसी तकनीक है जो सुरक्षित लेनदेन के लिए पारस्परिक प्रमाणीकरण, डेटा एन्क्रिप्शन और डेटा अखंडता के आवश्यक कार्यों को परिभाषित करती है। ऐसे सुरक्षित लेनदेन में क्लाइंट और सर्वर के बीच डेटा का आदान-प्रदान सिक्योर सॉकेट लेयर (एसएसएल) का उपयोग करने के लिए कहा जाता है।

ट्रांसपोर्ट लेयर सिक्योरिटी (TLS)

ट्रांसपोर्ट लेयर सिक्योरिटी एक क्रिप्टोग्राफिक प्रोटोकॉल है जो इंटरनेट पर संचार अनुप्रयोगों और उनके उपयोगकर्ताओं के बीच गोपनीयता सुनिश्चित करता है। जबकि एसएसएल ओरेकल एप्लिकेशन सर्वर के सभी संस्करणों के साथ समर्थित है, टीएलएस को न्यूनतम एप्लिकेशन सर्वर 10.1.2.0 की आवश्यकता होती है। ओरेकल एप्लिकेशन रिलीज 12 एसएसएल और टीएलएस दोनों के उपयोग का समर्थन करता है।

SSL कैसे काम करता है

- क्लाइंट HTTPS कनेक्शन मोड का उपयोग करके सर्वर को एक अनुरोध भेजता है।

- सर्वर क्लाइंट को अपना डिजिटल प्रमाणपत्र प्रस्तुत करता है। इस प्रमाणपत्र में सर्वर की पहचान करने वाली जानकारी जैसे सर्वर का नाम, संगठन और सर्वर सार्वजनिक कुंजी और CA निजी कुंजी के डिजिटल हस्ताक्षर शामिल हैं

- क्लाइंट (वेब ब्राउज़र) के पास सभी सीए की सार्वजनिक कुंजी है। यह डिजिटल प्रमाणपत्र निजी कुंजी को डिक्रिप्ट करता है यह सत्यापन साबित करता है कि प्रेषक के पास निजी कुंजी तक पहुंच थी, और इसलिए सार्वजनिक कुंजी से जुड़े व्यक्ति होने की संभावना है। यदि सत्यापन अच्छा होता है, तो सर्वर को एक विश्वसनीय सर्वर के रूप में प्रमाणित किया जाता है।

- क्लाइंट सर्वर को एन्क्रिप्शन स्तर, या सिफर की एक सूची भेजता है, जिसका वह उपयोग कर सकता है।

- सर्वर सूची प्राप्त करता है और एन्क्रिप्शन के सबसे मजबूत स्तर का चयन करता है जो उनके पास समान है।

- क्लाइंट सर्वर की सार्वजनिक कुंजी के साथ एक यादृच्छिक संख्या को एन्क्रिप्ट करता है और सर्वर को परिणाम भेजता है (जिसे केवल सर्वर अपनी निजी कुंजी के साथ डिक्रिप्ट करने में सक्षम होना चाहिए); दोनों पक्षों ने सत्र के दौरान बाद के एन्क्रिप्शन और डेटा के डिक्रिप्शन के लिए एक अद्वितीय सत्र कुंजी उत्पन्न करने के लिए यादृच्छिक संख्या का उपयोग किया

तो यह ऊपर के चरणों से स्पष्ट है, हमें वेबसर्वर के लिए एक डिजिटल प्रमाणपत्र की आवश्यकता होगी और हम प्रमाण पत्र को संग्रहीत करने के लिए 10.1.3 में Oracle वॉलेट का उपयोग करते हैं

Oracle Apps R12 में SSL की विभिन्न टोपोलॉजी

एसएसएल कार्यान्वयन R12 कार्यान्वयन की टोपोलॉजी पर निर्भर करेगा। मैं यहां सभी प्रमुख पर प्रकाश डाल रहा हूं। यह R12.0 और R12.1 कार्यान्वयन दोनों के लिए मान्य है।

- एकल वेबसर्वर परिनियोजन।

यह काफी सरल है। हमें वेबसर्वर के लिए डिजिटल प्रमाणपत्र की आवश्यकता होगी। कदम सीधे आगे हैं। वेब ब्राउज़र और वेबसर्वर के बीच यातायात एन्क्रिप्ट किया जाएगा

- एक लोड बैलेंसर होना जो 2 या अधिक वेबसर्वर को सेवा दे रहा है, इसे थोड़ा जटिल बना देता है

इस मामले में, हमारे पास निम्नलिखित विकल्प हो सकते हैं

- यातायात का अंत से अंत तक एन्क्रिप्शन

संपूर्ण ट्रैफ़िक प्रवाह अर्थात ब्राउज़र से लोड बैलेंसर और लोड बैलेंसर से वेब सर्वर तक एन्क्रिप्ट किया गया है

इसे करने के दो तरीके हैं

(a) पास-थ्रू कॉन्फ़िगरेशन :इस मामले में लोड बैलेंस संदेश को डिक्रिप्ट/एन्क्रिप्ट नहीं करता है। यह सिर्फ वेबसर्वर को ट्रैफिक से गुजरता है

महत्वपूर्ण विचारलोड बैलेंसिंग हार्डवेयर के साथ ईबिजनेस सूट को कॉन्फ़िगर करते समय आपने कई जगहों पर कुकी आधारित दृढ़ता को सेटअप करने की आवश्यकता देखी होगी। हमारे यहां समस्या यह है कि जब एसएसएल पासथ्रू जगह में है तो कुकी दृढ़ता काम नहीं करेगी क्योंकि कुकी ईबिजनेस सूट द्वारा एन्क्रिप्ट की गई है और लोड बैलेंसर दृढ़ता बनाए रखने के लिए आवश्यक कुकी जानकारी को पढ़ने में सक्षम नहीं होगा। यहां F5 से एक उद्धरण है प्रलेखन जो इसे और अधिक विस्तार से बताता है

स्रोत:

https://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

एसएसएल पास-थ्रू कॉन्फ़िगरेशन के लिए, दृढ़ता विकल्प गंभीर रूप से सीमित हैं:चूंकि एलटीएम बातचीत को डिक्रिप्ट नहीं कर रहा है, सत्र में केवल गैर-एसएसएल-एन्क्रिप्टेड जानकारी सत्र पहचानकर्ता के रूप में उपयोग के लिए उपलब्ध है। एन्क्रिप्टेड एसएसएल प्रवाह में लगातार अनएन्क्रिप्टेड जानकारी के प्राथमिक टुकड़े स्रोत और गंतव्य आईपी पते और एसएसएल सत्र आईडी ही हैं, इसलिए केवल स्रोत पता, गंतव्य पता, या एसएसएल दृढ़ता एसएसएल पास-थ्रू कॉन्फ़िगरेशन के साथ काम करेगी। स्रोत पता दृढ़ता का उपयोग करते समय, यह एक ऐसी स्थिति पैदा कर सकता है जहां प्रॉक्सी प्रकार डिवाइस से सिस्टम तक पहुंचने वाले क्लाइंट सभी एक ही एप्लिकेशन स्तर पर फंस जाएंगे, जिससे एप्लिकेशन स्तर पर यातायात का असंतुलन हो जाएगा। इसलिए एसएसएल सेशनिड की तरह कुछ और अद्वितीय का उपयोग करना पसंद किया जाता है। सत्र आईडी मध्य-आवेदन सत्र बदलता है। एसएसएल सत्र पुन:वार्ता की संख्या को कम करने के लिए एप्लिकेशन टियर को कॉन्फ़िगर करना भी एक सर्वोत्तम अभ्यास है, अधिक जानकारी के लिए उपयुक्त एप्लिकेशन सर्वर प्रशासन मार्गदर्शिकाओं से परामर्श लें। इस प्रकार, अनुशंसा एसएसएल दृढ़ता प्रोफ़ाइल के साथ-साथ उपयोग करने की भी है स्रोत पता प्रोफ़ाइल। एसएसएल प्रोफाइल को 12 घंटे के ओरेकल अनुशंसित मूल्य तक बढ़ाया जाना चाहिए।

(b) डिक्रिप्शन/एन्क्रिप्शन :इस मामले में लोड बैलेंस लोड बैलेंसर स्तर पर यातायात को डिक्रिप्ट करता है और फिर इसे एन्क्रिप्ट करता है और इसे वेब सर्वर पर भेजता है जो इसे फिर से डिक्रिप्ट करता है

2) एसएसएल टर्मिनेटर:वेब ब्राउजर और लोड बैलेंसर के बीच का ट्रैफिक केवल एन्क्रिप्टेड होता है। लोड बैलेंस एसएसएल टर्मिनेटर के रूप में कार्य करता है और एसएसएल को लोड बैलेंसर स्तर पर समाप्त करता है और वेबसर्वर को अनएन्क्रिप्टेड ट्रैफिक भेजता है। इसके निम्नलिखित लाभ हैं।

कम प्रबंधन लागत:एकाधिक एप्लिकेशन स्तरों पर एकाधिक प्रमाणपत्रों के बजाय केवल 1 प्रमाणपत्र (एलबीआर पर) को बनाए रखने की आवश्यकता हैप्रदर्शन सुधार:एसएसएल एन्क्रिप्शन को ऑफ़लोड करना और लोड बैलेंसर को डी-एन्क्रिप्शन सीपीयू लोड को कम करके प्रदर्शन में काफी सुधार करता है। चूंकि ग्राहकों को अब 2048 बाइट्स की चाबियों के साथ एसएसएल प्रमाणपत्र जारी किए जा रहे हैं, इसलिए एप्लिकेशन टियर पर एसएसएल प्रोसेसिंग सीपीयू लोड लीगेसी 1024 बाइट एसएसएल कुंजी का उपयोग करने की तुलना में 5 गुना अधिक होगा।

प्रत्येक टोपोलॉजी पर कॉन्फ़िगरेशन करने के चरण नीचे दिए गए हैं

Oracle Apps R12 में एक एकल वेबसर्वर परिनियोजन SSL

चरण 1

अपना परिवेश सेट करें

- एप्लिकेशन टियर में OS उपयोगकर्ता के रूप में लॉगऑन करें जो एप्लिकेशन टियर फ़ाइलों का स्वामी है।

- APPL_TOP निर्देशिका में स्थित अपनी एप्लिकेशन स्तरीय पर्यावरण फ़ाइल (APPS

.env) को स्रोत करें। - $INST_TOP/ora/10.1.3 पर नेविगेट करें और अपने 10.1.3 ORACLE_HOME चर सेट करने के लिए

.env फ़ाइल स्रोत करें।

नोट:वॉलेट और प्रमाणपत्र के साथ काम करते समय आपको 10.1.3 निष्पादन योग्य का उपयोग करना चाहिए।

महत्वपूर्ण नोट

यदि आप क्लाइंट (JRE 8, कुछ आधुनिक ब्राउज़र) या Oracle डेटाबेस 12c का उपयोग कर रहे हैं, तो आपको निम्न कार्य करने होंगे:

- FMW 10.1.3 को 10.1.3.5 में अपग्रेड करें

- अक्टूबर 2015 CPU (पैच 21845960) लागू करें।

चरण 2

वॉलेट बनाएं

- $INST_TOP/certs/Apache निर्देशिका पर नेविगेट करें।

- मौजूदा वॉलेट फ़ाइलों को एक बैकअप निर्देशिका में ले जाएं यदि आप भविष्य में उनका फिर से उपयोग करना चाहते हैं।

- वॉलेट प्रबंधक को पृष्ठभूमि प्रक्रिया के रूप में खोलें:

$ owm &

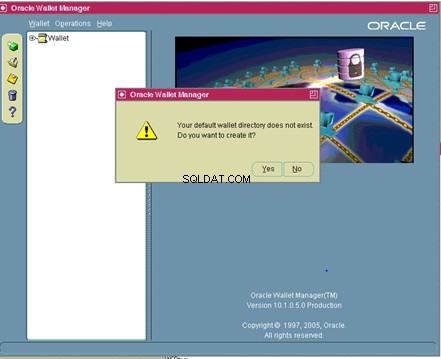

Oracle वॉलेट मैनेजर मेनू पर वॉलेट>नया पर नेविगेट करें।

इसका उत्तर नहीं:आपकी डिफ़ॉल्ट वॉलेट निर्देशिका मौजूद नहीं है। क्या आप इसे अभी बनाना चाहते हैं?

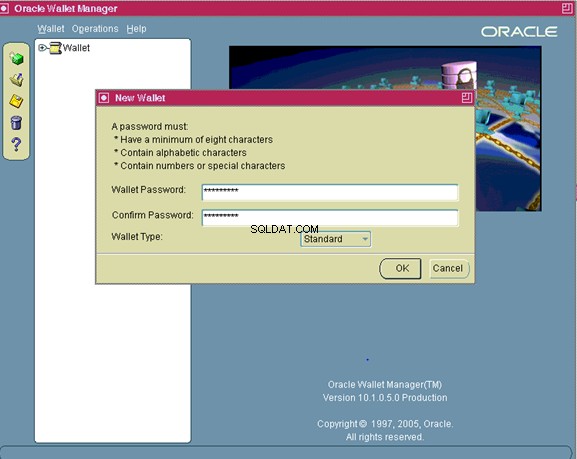

नई वॉलेट स्क्रीन अब आपको अपने वॉलेट के लिए पासवर्ड दर्ज करने के लिए कहेगी

पासवर्ड दर्ज करें और इसे याद रखें

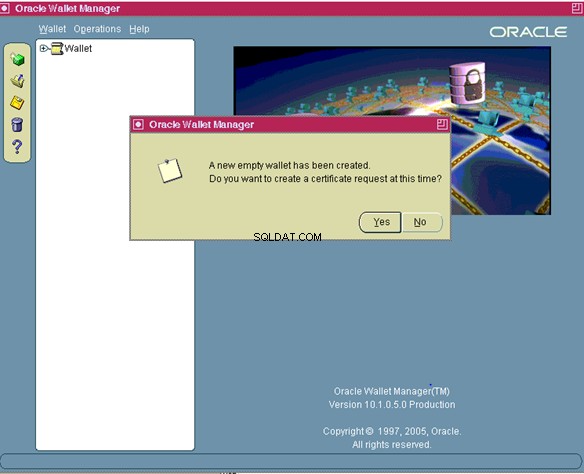

एक नया खाली बटुआ बनाया गया है। क्या आप इस समय प्रमाणपत्र अनुरोध बनाना चाहते हैं?

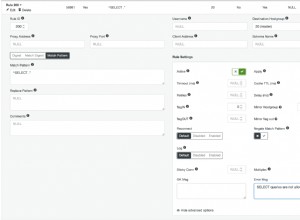

क्रिएट सर्टिफिकेट रिक्वेस्ट स्क्रीन में “Yes” पर क्लिक करने के बाद पॉप अप होगा

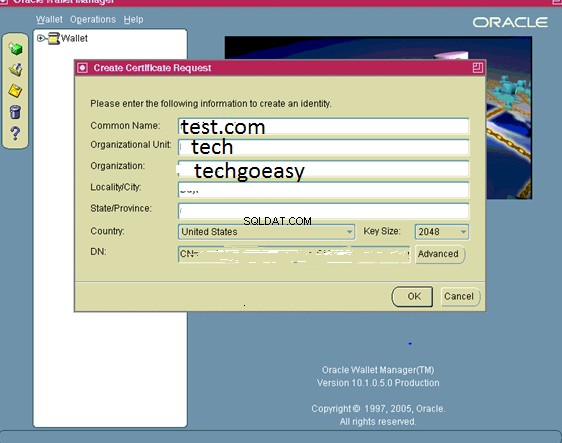

उचित मान भरें जहां:

| सामान्य नाम | यह डोमेन सहित आपके सर्वर का नाम है। |

| संगठनात्मक इकाई:(वैकल्पिक) | आपके संगठन की इकाई। |

| संगठन | यह आपके संगठन का नाम है |

| इलाका/शहर | यह आपका इलाका या शहर है। |

| राज्य/प्रांत | आपके राज्य या प्रांत का पूरा नाम संक्षिप्त नहीं है। |

ड्रॉप डाउन सूची से अपना देश चुनें, और कुंजी आकार के लिए, न्यूनतम के रूप में 2048 चुनें। ठीक क्लिक करें।

नोट:आपके प्रमाणपत्र प्रदाता के आधार पर, वे Oracle वॉलेट मैनेजर (OWM) द्वारा उत्पन्न MD5 आधारित प्रमाणपत्र अनुरोध (CSR) को स्वीकार नहीं कर सकते हैं। उदाहरण के लिए, VeriSign अब केवल SHA12048 बिट आधारित CSR या उच्चतर को ही स्वीकार करेगा। ऐसे मामलों में, आपको MD5 CSR को उपयुक्त SHA1 आधारित CSR में बदलने की आवश्यकता होगी।

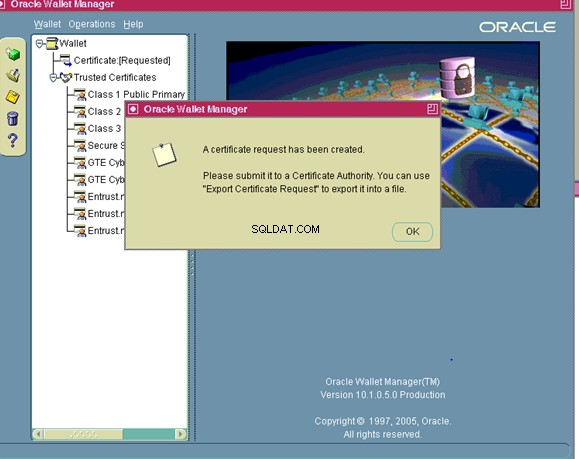

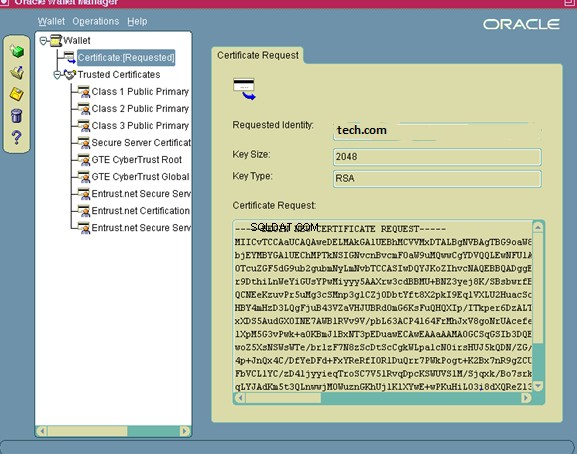

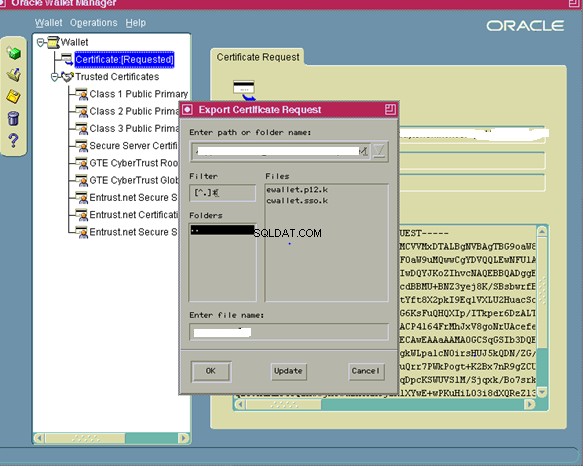

अनुरोध किए गए प्रमाणपत्र पर क्लिक करें

प्रमाणपत्र अनुरोध को किसी प्रमाणन प्राधिकारी को सबमिट करने से पहले आपको निर्यात करना होगा।

- प्रमाणपत्र को हाइलाइट करने के लिए [अनुरोधित] पर क्लिक करें।

- मेनू से ऑपरेशन क्लिक करें

निर्यात प्रमाणपत्र अनुरोध

- फ़ाइल को server.csr के रूप में सहेजें

- मेनू से वॉलेट पर क्लिक करें और फिर सहेजें पर क्लिक करें।

- निर्देशिका चुनें स्क्रीन पर निर्देशिका को अपनी पूरी तरह से योग्य वॉलेट निर्देशिका में बदलें।

- ठीक क्लिक करें।

- मेनू से वॉलेट क्लिक करें और ऑटो लॉग इन बॉक्स चेक करें।

इस पासवर्ड को कुछ ऐसा बनाना सुनिश्चित करें जो आपको याद रहे। जब भी आप Oracle वॉलेट मैनेजर के साथ वॉलेट खोलते हैं या कमांड लाइन इंटरफेस का उपयोग करके वॉलेट पर ऑपरेशन करते हैं, तो आपको पासवर्ड का उपयोग करना होगा। वॉलेट बनाने वाले ओएस उपयोगकर्ता द्वारा सबमिट की गई ऑटो लॉगिन सक्षम प्रक्रियाओं के साथ वॉलेट तक पहुंचने के लिए पासवर्ड की आपूर्ति करने की आवश्यकता नहीं होगी।

- वॉलेट प्रबंधक से बाहर निकलें।

वॉलेट निर्देशिका में अब निम्न फ़ाइलें होंगी:

cwallet.sso

ewallet.p12

server.csr

अब आप सर्वर प्रमाणपत्र का अनुरोध करने के लिए अपने प्रमाणन प्राधिकारी को server.csr सबमिट कर सकते हैं

चरण 5

अपने सर्वर प्रमाणपत्र को वॉलेट में आयात करें

अपने प्रमाणन प्राधिकारी से अपना सर्वर प्रमाणपत्र प्राप्त करने के बाद आपको इसे अपने वॉलेट में आयात करना होगा। निम्न में से किसी एक तरीके से प्रमाणपत्र को अपने सर्वर की वॉलेट निर्देशिका में tech.crt पर कॉपी करें:

- प्रमाण पत्र एफ़टीपी (बाइनरी मोड में)

- सामग्री को server.crt में कॉपी और पेस्ट करें

Tech.crt को अपने वॉलेट में आयात करने के लिए इन चरणों का पालन करें:

- वॉलेट प्रबंधक को पृष्ठभूमि प्रक्रिया के रूप में खोलें:

$ owm और

- मेनू से वॉलेट पर क्लिक करें फिर खोलें।

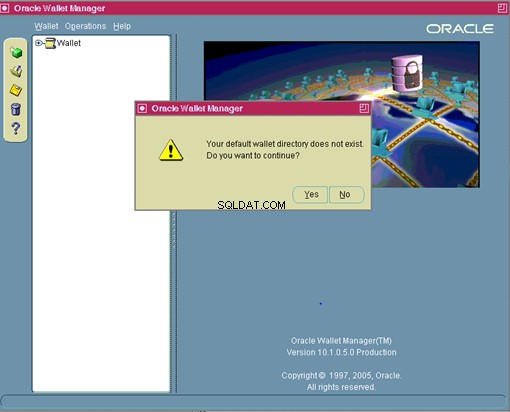

- जवाब दिए जाने पर हां में जवाब दें:

आपकी डिफ़ॉल्ट वॉलेट निर्देशिका मौजूद नहीं है।

क्या आप जारी रखना चाहते हैं?

- निर्देशिका चुनें स्क्रीन पर निर्देशिका को अपनी पूरी तरह से योग्य वॉलेट निर्देशिका में बदलें और

ठीक क्लिक करें

- अपना वॉलेट पासवर्ड दर्ज करें और ओके पर क्लिक करें।

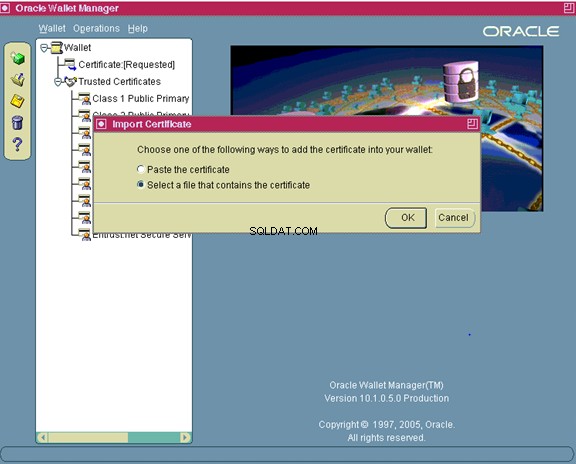

- Oracle वॉलेट प्रबंधक मेनू पर संचालन आयात पर नेविगेट करें

उपयोगकर्ता प्रमाणपत्र.

सर्वर प्रमाणपत्र एक प्रकार का उपयोगकर्ता प्रमाणपत्र है। चूंकि प्रमाणन प्राधिकरण ने सर्वर के लिए एक प्रमाणपत्र जारी किया है, जिसका विशिष्ट नाम (डीएन) विषय फ़ील्ड में है, सर्वर प्रमाणपत्र स्वामी है, इस प्रकार इस उपयोगकर्ता प्रमाणपत्र के लिए "उपयोगकर्ता" है।

- ठीक क्लिक करें।

- इसे आयात करने के लिए server.crt पर डबल क्लिक करें।

- वॉलेट सेव करें:

- Oracle वॉलेट मैनेजर मेनू पर वॉलेट क्लिक करें।

- सत्यापित करें कि ऑटो लॉगिन बॉक्स चेक किया गया है।

- सहेजें क्लिक करें

नोट:यदि सर्वर.crt की श्रृंखला बनाने वाले सभी विश्वसनीय प्रमाणपत्र वॉलेट में मौजूद नहीं हैं, तो प्रमाणपत्र जोड़ना विफल हो जाएगा। जब वॉलेट बनाया गया था, तो सबसे आम सीए (जैसे वेरीसाइन, जीटीई और एंट्रस्ट) के प्रमाण पत्र स्वचालित रूप से शामिल किए गए थे। यदि आपको उनका प्रमाणपत्र जोड़ने की आवश्यकता है, तो अपने प्रमाणन प्राधिकारी से संपर्क करें, और प्रदान की गई फ़ाइल को ca.crt के रूप में वॉलेट निर्देशिका में बेस 64 प्रारूप में सहेजें। एक अन्य विकल्प यह है कि आप अपने सर्वर प्रमाणपत्र (server.crt) से ca.crt बनाने के लिए नीचे दिए गए निर्देशों का पालन करें। यदि आपके प्रमाणन प्राधिकरण ने एक मध्यवर्ती प्रमाणपत्र (श्रृंखला को पूरा करने के लिए) प्रदान किया है, तो प्रदान की गई फ़ाइल को बेस64 प्रारूप में intca.crt के रूप में सहेजें, सर्वर.crt आयात करने से पहले इसे Oracle वॉलेट प्रबंधक में आयात करना होगा। ऐसे प्रमाणपत्र जिनमें कई भाग होते हैं (जैसे कि P7B प्रकार) भी इस श्रेणी में आते हैं

अपने प्रमाणन प्राधिकारी का प्रमाणपत्र बनाना

ca.crt बनाने के लिए

- tech.crt को अपने पीसी में कॉपी करें (यदि आवश्यक हो) निम्न विधियों में से किसी एक का उपयोग करके:

ftp (बाइनरी मोड में) tech.crt अपने पीसी पर सर्वर.crt की सामग्री को कॉपी करें और पीसी पर नोटपैड में पेस्ट करें। फ़ाइल को सर्वर.crt के रूप में सहेजें

- सर्वर.crt को साइरप्टो शैल एक्सटेंशन के साथ खोलने के लिए डबल क्लिक करें।

- प्रमाणन पथ टैब पर पहली (शीर्ष) पंक्ति पर क्लिक करें और फिर प्रमाणपत्र देखें।

- विवरण टैब पर कॉपी टू फाइल पर क्लिक करें, इससे निर्यात विज़ार्ड शुरू हो जाएगा।

- जारी रखने के लिए अगला क्लिक करें।

- बेस64 एन्कोडेड X.509 (.CER) का चयन करें और अगला क्लिक करें।

- ब्राउज़ पर क्लिक करें और अपनी पसंद की निर्देशिका में नेविगेट करें।

- नाम के रूप में ca.crt दर्ज करें और प्रमाणपत्र निर्यात करने के लिए ठीक क्लिक करें।

- विज़ार्ड बंद करें।

- निम्न विधियों में से किसी एक का उपयोग करके ca.crt को वापस अपनी वॉलेट निर्देशिका (यदि आवश्यक हो) में कॉपी करें:

ftp (बाइनरी मोड में) ca.crt को अपनी एप्लिकेशन टियर वॉलेट निर्देशिका में ca.crt की सामग्री कॉपी करें और टेक्स्ट एडिटर का उपयोग करके अपनी एप्लिकेशन टियर वॉलेट निर्देशिका में एक नई फ़ाइल में पेस्ट करें। फ़ाइल को ca.crt के रूप में सहेजें

अगर इंटरमीडिएट सर्टिफिकेट है, तो उसे भी उसी तकनीक का इस्तेमाल करके एक्सपोर्ट करें

स्क्रीन शॉट्स के साथ प्रमाणपत्र आयात करने के लिए विस्तृत चरण

owm &

फिर वॉलेट पर क्लिक करें -> खोलें

हाँ क्लिक करें

वॉलेट निर्देशिका का पूरा पथ दर्ज करें

वॉलेट पासवर्ड दर्ज करें

अब संचालन :उपयोगकर्ता प्रमाणपत्र आयात करें

वैकल्पिक रूप से आप orapki कमांड का उपयोग करके भी प्रमाणपत्र जोड़ सकते हैं

orapki वॉलेट \

-wallet जोड़ें। \

-trusted_cert \

-cert ca.crt \

-pwd

orapki वॉलेट \

-wallet जोड़ें। \

-trusted_cert \

-cert int.crt \

-pwd

orapki wallet add \जोड़ें

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

महत्वपूर्ण चरण

यदि आपको CA प्रमाणपत्र आयात करने की आवश्यकता है, तो आपको 10.1.2 ORACLE_HOME/sysman/config निर्देशिका में स्थित b64InternetCertificate.txt फ़ाइल में ca.crt फ़ाइल की सामग्री को भी जोड़ना होगा:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

यदि आपको एक इंटरमीडिएट प्रमाणपत्र (intca.crt) भी प्रदान किया गया था, तो आपको उसे b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate में भी जोड़ना होगा। .txt

चरण 6

ओपीएमएन वॉलेट संशोधित करें

- $INST_TOP/certs/opmn निर्देशिका पर नेविगेट करें।

- बेक नाम की एक नई निर्देशिका बनाएं।

- ewallet.p12 और cwallet.sso फ़ाइलों को अभी-अभी बनाई गई BAK निर्देशिका में ले जाएँ।

- $INST_TOP/certs/Apache निर्देशिका से ewallet.p12 और cwallet.sso फ़ाइलों को $INST_TOP/certs/opmn निर्देशिका में कॉपी करें।

चरण 7

JDK Cacerts फ़ाइल अपडेट करें

Oracle वेब सेवाओं को JDK cacerts फ़ाइल में उपस्थित होने के लिए प्रमाणन प्राधिकारी के प्रमाणपत्र की आवश्यकता होती है जिसने आपका सर्वर प्रमाणपत्र (पिछले चरण से ca.crt) जारी किया था। इसके अलावा, XML प्रकाशक और BI प्रकाशक की कुछ विशेषताओं के लिए सर्वर प्रमाणपत्र (पिछले चरण से सर्वर.crt) की उपस्थिति की आवश्यकता होती है।

इन आवश्यकताओं को पूरा करने के लिए इन चरणों का पालन करें:

- $OA_JRE_TOP/lib/सुरक्षा निर्देशिका पर नेविगेट करें।

- मौजूदा cacerts फ़ाइल का बैकअप लें।

- अपनी ca.crt और server.crt फ़ाइलों को इस निर्देशिका में कॉपी करें और यह सुनिश्चित करने के लिए निम्न आदेश जारी करें कि cacerts के पास लिखने की अनुमति है:

$ chmod u+w cacerts

चरण 8

संदर्भ फ़ाइल अपडेट करें

इस तालिका में दिखाए गए अनुसार एसएसएल संबंधित चरों को बदलने के लिए ई-बिजनेस सूट - ओरेकल एप्लिकेशन मैनेजर (ओएएम) संदर्भ संपादक का उपयोग करें:

| संदर्भ फ़ाइल में SSL संबंधित चर | ||

| परिवर्तनीय | गैर-SSL मान | SSL मान |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlप्रोटोकॉल | http | https |

| s_active_webport | s_webport के समान | s_webssl_port के समान |

| s_webssl_port | लागू नहीं | डिफ़ॉल्ट 4443 है |

| s_https_listen_parameter | लागू नहीं | s_webssl_port के समान |

| s_login_page | यूआरएल को http प्रोटोकॉल और s_webport के साथ बनाया गया है | यूआरएल को https प्रोटोकॉल और s_webssl_port के साथ बनाया गया है |

| s_external_url | यूआरएल को http प्रोटोकॉल और s_webport के साथ बनाया गया है | यूआरएल को https प्रोटोकॉल और s_webssl_port के साथ बनाया गया है |

चरण 9 - ऑटोकॉन्फ़िगरेशन चलाएँ

Autoconfig को एप्लिकेशन टियर $ADMIN_SCRIPTS_HOME निर्देशिका में adautocfg.sh स्क्रिप्ट का उपयोग करके चलाया जा सकता है।

संबंधित लेख

स्वतःकॉन्फ़िगर

डेटाबेस और एप्लिकेशन टियर दोनों सहित R12 एप्लिकेशन पर Autoconfig चलाने के चरण

ओरेकल एप्स ऑटोकॉन्फिग टेम्प्लेट लोकेशन और ऑटोकॉन्फिग फाइलों के लिए टेम्प्लेट को कैसे कस्टमाइज़ करें

चरण 10 - एप्लिकेशन टियर सेवाओं को पुनरारंभ करें

एप्लिकेशन टियर अपाचे सेवाओं को रोकने और पुनः आरंभ करने के लिए $ADMIN_SCRIPTS_HOME निर्देशिका में adapcctl.sh स्क्रिप्ट का उपयोग करें।

Oracle ऐप्स R12 के साथ SSL टर्मिनेटर का उपयोग करते समय उपयोग किए जाने वाले चरण

वेब सर्वर पर प्रमाणपत्र निर्माण और स्थापना की कोई आवश्यकता नहीं है। एसएसएल टर्मिनेटर में प्रमाणपत्र स्थापित किया जाएगा। इस मामले में, हमें बस नीचे दिए गए संदर्भ फ़ाइल पैरामीटर को सेट करने की आवश्यकता है

| SSL Accelerator का उपयोग करते समय परिवर्तन | ||

| परिवर्तनीय | गैर-SSL मान | SSL मान |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlप्रोटोकॉल | http | https |

| s_active_webport | s_webport के समान | SSL एक्सेलेरेटर के बाहरी इंटरफेसिंग पोर्ट का मान |

| s_webentryhost | s_webhost के समान | एसएसएल एक्सेलेरेटर होस्टनाम |

| s_webentrydomain | s_domainname के समान | एसएसएल एक्सेलेरेटर डोमेन नाम |

| s_enable_sslterminator | # | एसएसएल टर्मिनेटेड वातावरण में ssl_terminator.conf का उपयोग करने के लिए '#' को हटा दें |

| s_login_page | यूआरएल को http प्रोटोकॉल और s_webport के साथ बनाया गया है | https प्रोटोकॉल, s_webentryhost, s_webentrydomain, s_active_webport | के साथ निर्मित यूआरएल

| s_external_url | यूआरएल को http प्रोटोकॉल और s_webport के साथ बनाया गया है | https प्रोटोकॉल, s_webentryhost, s_webentrydomain, s_active_webport | के साथ निर्मित यूआरएल

ऑटोकॉन्फ़िगरेशन चलाएँ

Autoconfig को एप्लिकेशन टियर $ADMIN_SCRIPTS_HOME निर्देशिका में adautocfg.sh स्क्रिप्ट का उपयोग करके चलाया जा सकता है।

एप्लिकेशन टियर सेवाओं को पुनरारंभ करें

एप्लिकेशन टियर अपाचे सेवाओं को रोकने और पुनः आरंभ करने के लिए $ADMIN_SCRIPTS_HOME निर्देशिका में adapcctl.sh स्क्रिप्ट का उपयोग करें।

लोड बैलेंसर पर पास थ्रू कॉन्फ़िगरेशन के साथ एंड टू एंड एन्क्रिप्शन के चरण

1) सिंगल वेब सर्वर के लिए दिए गए सभी चरणों को निष्पादित करने की आवश्यकता है।

2) प्रमाणपत्र को लोड बैलेंसर नाम के साथ बनाने की आवश्यकता है

3) हम एक नोड पर प्रमाणपत्र चरणों को निष्पादित कर सकते हैं और फिर सभी चरणों को अन्य नोड्स में कॉपी कर सकते हैं

संदर्भ मान में परिवर्तन

| संदर्भ फ़ाइल में SSL संबंधित चर | ||

| परिवर्तनीय | गैर-SSL मान | SSL मान |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlप्रोटोकॉल | http | https |

| s_active_webport | s_webport के समान | s_webssl_port के समान |

| s_webssl_port | लागू नहीं | डिफ़ॉल्ट 4443 है |

| s_https_listen_parameter | लागू नहीं | s_webssl_port के समान |

| s_login_page | यूआरएल को http प्रोटोकॉल और s_webport के साथ बनाया गया है | यूआरएल को https प्रोटोकॉल और s_webssl_port के साथ बनाया गया है |

| s_external_url | यूआरएल को http प्रोटोकॉल और s_webport के साथ बनाया गया है | यूआरएल को https प्रोटोकॉल और s_webssl_port के साथ बनाया गया है |

ऑटोकॉन्फ़िगरेशन चलाएँ

Autoconfig को एप्लिकेशन टियर $ADMIN_SCRIPTS_HOME निर्देशिका में adautocfg.sh स्क्रिप्ट का उपयोग करके चलाया जा सकता है।

एप्लिकेशन टियर सेवाओं को पुनरारंभ करें

एप्लिकेशन टियर अपाचे सेवाओं को रोकने और पुनः आरंभ करने के लिए $ADMIN_SCRIPTS_HOME निर्देशिका में adapcctl.sh स्क्रिप्ट का उपयोग करें।

डेटाबेस सेटअप आवश्यक है

Oracle उत्पाद जैसे Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore, और HTTP या HTTPS कनेक्शन मोड में इंटरनेट पर प्राइसिंग एक्सेस डेटा। Oracle डेटाबेस सर्वर के लिए SSL का कार्यान्वयन (जो वेब सर्वर को अनुरोध भेजने वाले क्लाइंट के रूप में कार्य करता है) Oracle वॉलेट स्थापित करने के लिए Oracle वॉलेट मैनेजर का उपयोग करता है।

नोट:यह Oracle iStore स्टोरफ्रंट पृष्ठों के लिए एक अनिवार्य आवश्यकता है, जब वेब टियर भी SSL सक्षम है।

UTL_HTTP के माध्यम से डेटाबेस से HTTPS क्लाइंट अनुरोध को सक्षम करने के लिए आपको वॉलेट प्रारूप में एक ट्रस्टस्टोर स्थापित करने की आवश्यकता है। इस वॉलेट के लिए आपको सर्वर प्रमाणपत्र की आवश्यकता नहीं है। आपको रूट CA के लिए केवल रूट CA प्रमाणपत्र आयात करने की आवश्यकता है जो उन साइटों के लिए ट्रस्ट एंकर हैं जिनसे कनेक्ट करने के लिए आपको UTL_HTTP की आवश्यकता है।

1) डेटाबेस स्तर के लिए अपना वातावरण सेट करने के बाद, $ORACLE_HOME/appsutil निर्देशिका पर नेविगेट करें।2) एक नई वॉलेट निर्देशिका बनाएं जिसका नाम है:वॉलेट

3)नई बनाई गई वॉलेट निर्देशिका पर नेविगेट करें।

4) वॉलेट मैनेजर को बैकग्राउंड प्रोसेस के रूप में खोलें:

owm &

5)ओरेकल वॉलेट मैनेजर मेन्यू पर वॉलेट में नेविगेट करें -> नया।

इसका जवाब नहीं:आपकी डिफ़ॉल्ट वॉलेट डायरेक्टरी मौजूद नहीं है। क्या आप इसे अभी बनाना चाहते हैं?

नई वॉलेट स्क्रीन अब आपको अपने वॉलेट के लिए एक पासवर्ड दर्ज करने के लिए प्रेरित करेगी।

संकेत दिए जाने पर NO क्लिक करें:

एक नया खाली वॉलेट बनाया गया है। क्या आप इस समय एक प्रमाणपत्र अनुरोध बनाना चाहते हैं? 6) यदि आपको ca.crt आयात करने की आवश्यकता है:

Oracle वॉलेट प्रबंधक मेनू पर संचालन पर नेविगेट करें -> विश्वसनीय प्रमाणपत्र आयात करें।

ठीक क्लिक करें।

इसे आयात करने के लिए ca.crt पर डबल क्लिक करें।7) वॉलेट सेव करें:

Oracle वॉलेट मैनेजर मेनू पर वॉलेट पर क्लिक करें।

सत्यापित करें कि ऑटो लॉगिन बॉक्स चेक किया गया है।

सहेजें क्लिक करें .

यह जांचने के लिए कि वॉलेट ठीक से सेट और एक्सेस योग्य है, SQLPLUS में एप्लिकेशन उपयोगकर्ता के रूप में लॉगिन करें और निम्नलिखित को निष्पादित करें:SQL>utl_http.request('[address to access]', '[proxy address]' का चयन करें। , 'फ़ाइल:[वॉलेट निर्देशिका के लिए पूर्ण पथ]', शून्य) दोहरे से;

कहां:

'[पहुंच का पता]' =आपके ई-बिजनेस सूट रैपिड इंस्टाल पोर्टल का यूआरएल।

'[प्रॉक्सी पता]' =आपके प्रॉक्सी सर्वर का url, या यदि प्रॉक्सी सर्वर का उपयोग नहीं कर रहा है तो NULL।

'फ़ाइल:[वॉलेट निर्देशिका का पूरा पथ]' =आपकी वॉलेट निर्देशिका का स्थान (वास्तविक वॉलेट फ़ाइलें निर्दिष्ट न करें)।

अंतिम पैरामीटर वॉलेट पासवर्ड है, जो डिफ़ॉल्ट रूप से शून्य पर सेट होता है।

संबंधित लिंक

Oracle ई-बिजनेस सूट रिलीज़ 12 में SSL या TLS को सक्षम करना (Doc ID 2143099.1)

R12 घटकों को कैसे खोजें संस्करण

40 Adpatch प्रश्न प्रत्येक DBA को पता होना चाहिए

awk कमांड

कीटूल कमांड