फिल्म "द फेलोशिप ऑफ द रिंग" की शुरुआत में, जादूगर गैंडालफ ने नायक फ्रोडो से यह सवाल पूछा:“क्या यह गुप्त है? क्या यह सुरक्षित है?" हो सकता है कि हमारे पास सुरक्षा के लिए कोई जादू की अंगूठी न हो, लेकिन हम वही सवाल पूछ रहे हैं। लेकिन हम जानकारी के बारे में बात कर रहे हैं।

डेटा मॉडलिंग के हिस्से के रूप में सूचना सुरक्षा सिद्धांतों और तकनीकों को कैसे लागू किया जाए, इस पर बहु-भाग श्रृंखला में यह दूसरा है। यह श्रृंखला सुरक्षा दृष्टिकोण के उदाहरण के रूप में गैर-वाणिज्यिक क्लबों के प्रबंधन के लिए डिज़ाइन किए गए एक साधारण डेटा मॉडल का उपयोग करती है। बाद के लेखों में, हम परिष्कृत अभिगम नियंत्रण, ऑडिटिंग, प्रमाणीकरण, और सुरक्षित डेटाबेस कार्यान्वयन के अन्य प्रमुख पहलुओं के लिए मॉडलिंग को संबोधित करेंगे।

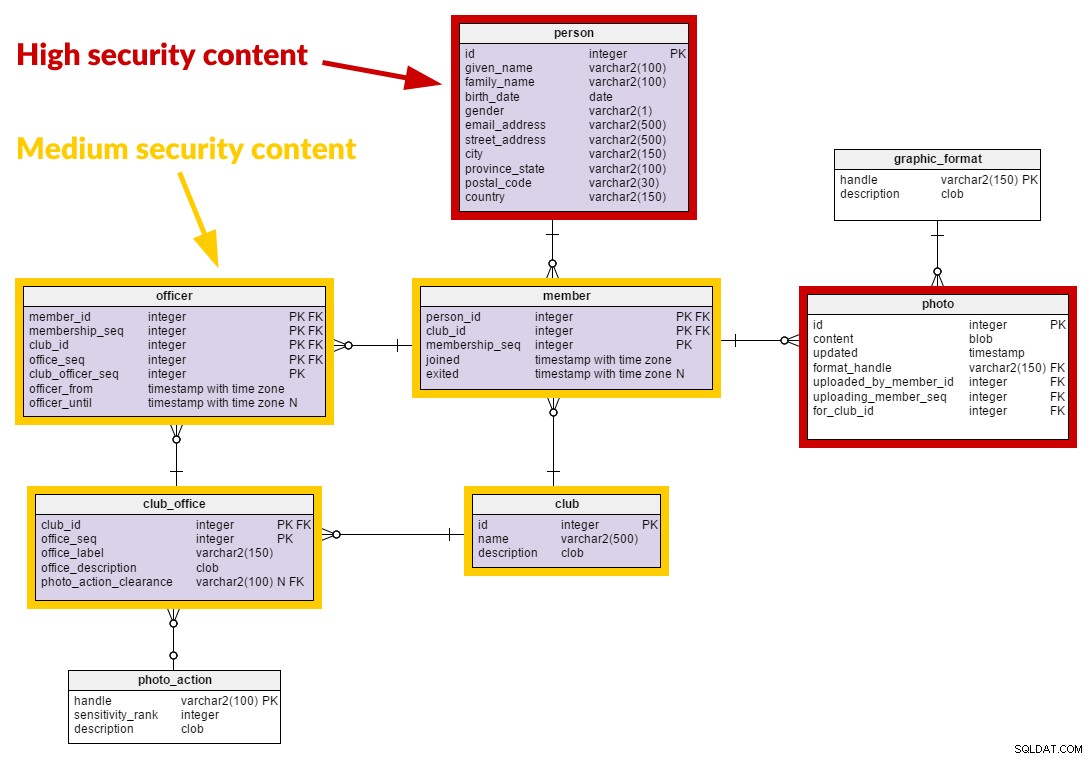

इस श्रृंखला के पहले लेख में, हमने अपने क्लब-प्रबंधन डेटाबेस में कुछ सरल अभिगम नियंत्रण लागू किए। जाहिर है, फ़ोटो जोड़ते समय एक्सेस नियंत्रण प्रदान करने के अलावा इसमें और भी बहुत कुछ है। आइए अपने डेटा मॉडल के बारे में गहराई से जानें और जानें कि क्या सुरक्षित किया जाना चाहिए। साथ ही, हम पाएंगे कि हमारे डेटा में अब तक हमारे मॉडल में शामिल की गई जानकारी से अधिक जानकारी है।

क्लब की सुरक्षित सामग्री की पहचान करना

अपनी पहली किस्त में, हमने एक मौजूदा डेटाबेस के साथ शुरुआत की जो निजी क्लबों को बुलेटिन-बोर्ड सेवा प्रदान करता था। हमने डेटा मॉडल में तस्वीरों या अन्य छवियों को जोड़ने के प्रभाव की जांच की, और हमने नए डेटा के लिए कुछ सुरक्षा देने के लिए एक्सेस कंट्रोल का एक सरल मॉडल विकसित किया। अब, हम डेटाबेस में अन्य तालिकाओं को देखेंगे और यह निर्धारित करेंगे कि इस एप्लिकेशन के लिए सूचना सुरक्षा क्या है।

अपना डेटा जानें

हमारे पास एक डेटा मॉडल है जिसमें किसी भी प्रकार की सूचना सुरक्षा का समर्थन करने के लिए कुछ भी नहीं है। हम जानते हैं कि डेटाबेस में डेटा होता है, लेकिन हमें इसे सुरक्षित करने के लिए डेटाबेस और इसकी संरचनाओं के बारे में हमारी समझ की जांच करने की आवश्यकता है।

मुख्य शिक्षा क्रमांक 1:

सुरक्षा नियंत्रण लागू करने से पहले अपने मौजूदा डेटाबेस की जांच करें।

मैंने person यहां सामान्य जानकारी के साथ आप किसी वेबसाइट पर दर्ज करेंगे या किसी क्लब को देंगे। आप निश्चित रूप से देखेंगे कि यहां कुछ जानकारी संवेदनशील मानी जा सकती है। वास्तव में, id . के अलावा सरोगेट प्राथमिक कुंजी, यह सब है संवेदनशील। इन सभी क्षेत्रों को यूएस नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड एंड टेक्नोलॉजी (एनआईएसटी) से निश्चित पीआईआई गाइड के अनुसार व्यक्तिगत रूप से पहचान योग्य जानकारी (पीआईआई) के रूप में वर्गीकृत किया गया है। वास्तव में, इस तालिका की जानकारी पहचान की चोरी करने के लिए लगभग पर्याप्त है। इसे गलत तरीके से संभालें और आप पर लोगों द्वारा मुकदमा चलाया जा सकता है, निगमों द्वारा मुकदमा दायर किया जा सकता है, नियामकों द्वारा जुर्माना लगाया जा सकता है, या मुकदमा भी चलाया जा सकता है। अगर बच्चों के डेटा से समझौता किया जाए तो यह और भी बुरा है। और यह सिर्फ संयुक्त राज्य अमेरिका में नहीं है; यूरोपीय संघ और कई अन्य देशों में सख्त गोपनीयता कानून हैं।

मुख्य शिक्षा क्रमांक 2:

हमेशा लोगों का वर्णन करने वाली तालिकाओं के साथ सुरक्षा समीक्षा शुरू करें।

बेशक, इस स्कीमा में केवल person . आइए इन तालिकाओं पर तालिका के अनुसार विचार करें।

graphic_format- इस तालिका में सामान्य रूप से ज्ञात वस्तुओं जैसे जेपीईजी, बीएमपी, और इस तरह के स्नैपशॉट के अलावा कुछ भी नहीं है। यहां कुछ भी संवेदनशील नहीं है।photo_action- यह तालिका अपने आप में बहुत ही न्यूनतम है। इसमें केवल कुछ पंक्तियाँ हैं, जिनमें से प्रत्येक संवेदनशीलता का वर्णन करती है, डेटा की नहीं, बल्कि एक तस्वीर पर एक क्रिया की। यह अपने आप में बहुत दिलचस्प नहीं है।-

photo- आह, फोटो। कहावत है कि "एक तस्वीर हजार शब्दों के बराबर होती है"। क्या यह सुरक्षा और संवेदनशीलता की दृष्टि से सही है? अगर आपको लगता है किpersonजोखिम भरा था,photo. देखें कि उन "हजार शब्दों" में क्या हो सकता है:- महत्वपूर्ण सार्वजनिक अवसंरचना, भवनों, आदि का विवरण और शर्तें

- एक कॉपीराइट छवि

- फ़ोटो के सटीक समय और GPS स्थान को दर्शाने वाला मेटाडेटा

- कैमरा मॉडल, सीरियल नंबर और मालिक की पहचान करने वाला मेटाडेटा

- आकस्मिक जानकारी जैसे महंगे गहनों का निर्माण, कला, वाहन, या व्यवसाय

- संदिग्ध कानूनी, नैतिक या नैतिक स्थिति वाले कार्यों का रिकॉर्ड या चित्रण

- पाठ संदेश:साधारण, उत्तेजक, घृणास्पद, सौम्य

- क्लब के साथ जुड़ाव

- छवि अपलोड करने वाले व्यक्ति के साथ संबंध

- अश्लील साहित्य

- गैर-यौन शारीरिक विवरण, जैसे चेहरे की विशेषताएं, चोट, अक्षमता, ऊंचाई, वजन

- सहमति न देने वाले लोगों के चेहरे, जानबूझकर या संयोगवश शामिल किए गए (अधिक PII)

- फ़ोटो में लोगों का एक-दूसरे के साथ और पहले बताई गई किसी भी जानकारी के साथ अंतर्निहित जुड़ाव। यह रोजगार, सैन्य सेवा, स्वामित्व वाली कारों, घरों या अचल संपत्ति के आकार या मूल्य का सुझाव दे सकता है…

मुख्य शिक्षा संख्या 3:

भौतिक डेटा के कैप्चर, जैसा कि फ़ोटो में होता है, कई प्रकार की जानकारी और संबंधों के लिए जांच की जानी चाहिए जो वे ले सकते हैं।

club- कुछ क्लबों के नाम और विवरण आपकी अपेक्षा से अधिक जानकारी दे सकते हैं। क्या आपने सच विज्ञापन देना चाहते हैं कि आपका क्लब एल्म स्ट्रीट पर मार्था के घर पर मिलता है? क्या यह राजनीतिक गतिविधि को इंगित करता है जिसे अन्य लक्षित कर सकते हैं?club_office- क्लब नेतृत्व की स्थिति के अर्थ और विशेषाधिकारों की पहचान करता है। शीर्षकों का उपयोग या विवरण क्लब के बारे में बहुत सारी जानकारी दे सकता है। इनमें से कुछ को क्लब के सार्वजनिक विवरण से निकाला जा सकता है, अन्य क्लब के संचालन के निजी पहलुओं को प्रकट कर सकते हैं।member- एक क्लब के साथ एक व्यक्ति के इतिहास को रिकॉर्ड करता है।officer- सदस्य के नेतृत्व . को रिकॉर्ड करता है एक क्लब के साथ इतिहास।

जाहिर है, यहां ऐसी चीजें हैं जिन्हें संरक्षित किया जाना चाहिए। लेकिन इसकी जिम्मेदारी किसकी है?

कौन स्वामित्व वाला वह डेटा?

आप इसे संग्रहीत कर रहे हैं, आप इसके स्वामी हैं! सही? गलत। रास्ता, गलत। मैं एक सामान्य उदाहरण के साथ स्पष्ट करता हूं कि स्वास्थ्य देखभाल की जानकारी कितनी गलत है। यहाँ एक यू.एस. परिदृश्य है - आशा है कि यह कहीं और उतना बुरा नहीं है! एल्डो के चिकित्सक डॉ. बी. ने अंडरआर्म नोड्यूल पाया और रक्त परीक्षण का आदेश दिया। एल्डो लैब सी में गया जहां नर्स डी ने खून खींचा। आईटी ठेकेदार यू द्वारा संचालित आपके सिस्टम का उपयोग करते हुए, परिणाम अस्पताल एफ के माध्यम से एंडोक्रिनोलॉजिस्ट डॉ। ई के पास गए। बीमाकर्ता जी को बिल मिल गए।

तो क्या आप लैब की जानकारी के मालिक हैं? एल्डो, उसके डॉक्टरों और उसके बीमाकर्ता के हित के अलावा, आप और इनमें से किसी एक व्यक्ति पर मुकदमा चलाया जा सकता है यदि वे ऐसा कुछ करते हैं जो इस गोपनीय जानकारी से समझौता करता है। इस तरह, श्रृंखला में हर कोई जिम्मेदार है, इसलिए हर कोई इसका "मालिक" है। (क्या आपको खुशी नहीं है कि मैं एक साधारण उदाहरण का उपयोग कर रहा हूँ?)

मुख्य शिक्षा संख्या 4:

साधारण डेटा भी उन लोगों और संगठनों के वेब से जुड़ सकता है जिन्हें आपको संभालना चाहिए।

आइए हमारे क्लब को फिर से देखें। वाह! हम प्रत्येक मुख्य डेटा इकाई में रुचि रखने वाले पक्षों के बारे में क्या जानते हैं?

| इकाई | <थ>पार्टीनोट | |

|---|---|---|

person | वह व्यक्ति | |

| माता-पिता या अन्य अभिभावक यदि कोई हो | माता-पिता या अभिभावक उस व्यक्ति के लिए जिम्मेदार हैं यदि वह नाबालिग है या यदि अक्षम है | |

| न्यायालय अधिकारी | यदि व्यक्ति, कुछ कानूनी प्रतिबंधों के तहत, किसी न्यायालय के अधिकारी या नामित व्यक्ति द्वारा जांच के अधीन हो सकता है | |

club | क्लब ही | |

| क्लब के अधिकारी | क्लब के रख-रखाव, उसके विवरण और बाहरी दिखावे के लिए अधिकारी जिम्मेदार हैं | |

| क्लब के सदस्य | ||

| क्लब ही | कार्यालय और शीर्षक क्लब की आंतरिक संरचना का हिस्सा हैं |

| क्लब अधिकारी | किसी कार्यालय से जुड़ी शक्तियों और जिम्मेदारियों के प्रकार के आधार पर, अधिकारी प्रभावित होंगे कि वे क्या करते हैं और कैसे करते हैं | |

| क्लब के सदस्य | सदस्य एक क्लब कार्यालय की तलाश कर सकते हैं या इसे समझ सकते हैं, कभी-कभी एक अधिकारी को जवाबदेह ठहराने के लिए | |

photo | अपलोड करने वाला व्यक्ति | |

| फ़ोटो का स्वामी (कॉपीराइट धारक) | फ़ोटो पर अपलोड करने वाले व्यक्ति का स्वामित्व नहीं हो सकता है! | |

| फ़ोटो के लाइसेंसधारी | फ़ोटो को लाइसेंसिंग अनुबंध के अंतर्गत शामिल किया जा सकता है | |

| फ़ोटो में मौजूद लोग | यदि आपकी छवि को प्रकाशित सामग्री में शामिल किया गया है, तो यह आपकी रुचियों को किसी तरह से प्रभावित कर सकता है - शायद कई अलग-अलग तरीकों से | |

| भूमि या फ़ोटो में अन्य वस्तुओं के स्वामी | फ़ोटो में चित्रण से ऐसे लोगों की रुचियां प्रभावित हो सकती हैं | |

| फ़ोटो में टेक्स्ट संदेशों के स्वामी | संदेश और प्रतीक बौद्धिक संपदा प्रतिबंधों के अधीन हो सकते हैं |

रिश्तों के बारे में जानें आपके डेटा के बीच

नहीं, हमने अभी तक नहीं किया है। डेटा मॉडल पर एक नज़र डालें। हमने member या officer . ध्यान दें कि member और officer एक भी ऐसा क्षेत्र नहीं है जो वास्तविक डेटा हो। सब कुछ एक विदेशी या सरोगेट कुंजी है, उन तिथियों को छोड़कर जो प्रत्येक रिकॉर्ड को केवल टाइम-बॉक्स करती हैं। ये विशुद्ध रूप से संबंध तालिकाएँ हैं। आप इससे क्या प्राप्त कर सकते हैं?

memberएकpersonclub।memberसुझाव देगा किpersonदूसरे को जानता हैpersonस.memberबताता है किclubहै।memberसमान या संबंधितclubजब एकpersonएकाधिक सदस्यताएं हैं।officerएकpersonclub।officerperson।officerएकperson(विशेष रूप से नेतृत्व) जबofficeपरिभाषा अन्य कौशल का सुझाव देती है। उदाहरण के लिए, कोषाध्यक्ष लेखांकन और बजट कौशल का सुझाव देंगे।officerclubएक छोटे समूह द्वारा जब अवधि लंबी हो या जब अलग-अलगmembers छोटा है।

मुख्य शिक्षा संख्या 5:

डेटा संबंध प्राथमिक डेटा इकाइयों के बारे में बहुत सारी जानकारी लीक कर सकते हैं।

लेकिन आइए अपने पुराने पसंदीदा photo ...

- एक

personphotoअपलोडर के अलावा कोईclubmember। - एकाधिक

personएकphotoउनके बीच संबंधों का सुझाव दें। - एक

photoसुझाव दे सकते हैंclubpersonफोटो में है। photoGPS जानकारी दर्शाए गएpersons किसी विशेष स्थान पर, जैसा किphoto।- एक

photoआम तौर पर प्रस्तुतियों आदि के लिए शून्य या अधिक फोटो एलबम में भाग लेंगे।

पूर्ण दृश्य प्राप्त करना

आंकड़ों के इस विश्लेषण से हम यह देखना शुरू करते हैं कि हमें अपने प्रयासों को कहां केंद्रित करना है। हम मॉडल को कुछ दृश्य सहायता से देख सकते हैं:

दूसरे शब्दों में... लगभग हमारे संपूर्ण डेटा मॉडल में कुछ सुरक्षा सामग्री होती है।

की लर्निंग नंबर 6:

बहुमत की अपेक्षा करें सुरक्षा सामग्री रखने के लिए आपके स्कीमा का।

ये सही है। व्यावहारिक रूप से पूरी बात। यह आपके साथ हर समय होगा। साधारण लुक-अप की तुलना में अधिक तुच्छ कोई भी तालिका आपके समग्र डेटाबेस सुरक्षा दृष्टिकोण में शामिल हो सकती है। इससे आपके लिए मितव्ययिता का अभ्यास करना और मॉडलिंग में सावधानी बरतना महत्वपूर्ण हो जाता है ताकि आप कुश्ती के लिए टेबलों की संख्या कम से कम कर सकें।

निष्कर्ष में:अपना डेटा जानें

इसे सुरक्षित करने के लिए अपने डेटा को जानना आवश्यक है। अपने डेटा के मूल्य और इसकी संवेदनशीलता को जानने से आपको अपने डेटाबेस के भीतर एक व्यापक सुरक्षा वास्तुकला को लागू करने के तरीके में महत्वपूर्ण मार्गदर्शन मिलेगा।

सूचना सुरक्षा एक व्यापक कार्य है, और इस श्रृंखला में मैं आपके लिए डेटाबेस सुरक्षा में सुधार के लिए वृद्धिशील रूप से उपयोग करने के लिए मुद्दों और तकनीकों को ला रहा हूं। अगली किस्त में, मैं दिखाऊंगा कि क्लब के डेटाबेस में इस जानकारी का उपयोग कैसे करें ताकि आप अपने डेटा की संवेदनशीलता और मूल्य की पहचान कर सकें। जैसा कि हम श्रृंखला में जारी रखते हैं, हम पिछले लेख से अधिक व्यापक और लचीले नियंत्रणों के साथ अभिगम नियंत्रण दृष्टिकोण में सुधार करेंगे। हम यह भी देखेंगे कि प्रमाणीकरण और ऑडिटिंग के साथ-साथ डेटाबेस बहु-किरायेदारी और पुनर्प्राप्ति का समर्थन करने के लिए डेटा मॉडलिंग का उपयोग कैसे किया जा सकता है।

मुझे आशा है कि इस लेख ने आपको टूल दिए हैं और - उतना ही महत्वपूर्ण - अंतर्दृष्टि डेटाबेस सुरक्षा में इस महत्वपूर्ण कदम के बारे में कैसे जाना है। मैं इस लेख पर प्रतिक्रिया का बेसब्री से स्वागत करता हूं। कृपया किसी भी टिप्पणी या आलोचना के लिए बॉक्स का उपयोग करें।