सूचना सुरक्षा के साथ-साथ डेटा विशेषताओं के लिए डेटा मॉडलिंग पर हमारी बहु-भाग श्रृंखला में यह चौथा है। एक काल्पनिक वेबसाइट के लिए एक साधारण डेटा मॉडल जो साझा-रुचि वाले संगठनों (पक्षी-देखने वाले क्लब, आदि) का समर्थन करता है, ने हमें सुरक्षा दृष्टिकोण से डेटा मॉडलिंग की खोज के लिए सामग्री प्रदान की है।

ऑस्कर वाइल्ड के नाटक में लेडी विंडरमेयर्स फैन , लॉर्ड डार्लिंगटन ने एक निंदक को "ऐसा कोई व्यक्ति जो हर चीज की कीमत जानता है, और कुछ भी नहीं का मूल्य" के रूप में टैग करता है। अफसोस की बात है कि हमारे डेटाबेस में जानकारी को अनजाने में उसी तरह से व्यवहार किया जा सकता है। क्या कोई ग्राहक खाता उसकी खरीद के योग के लायक है? अगर हम छुट्टियों की खरीदारी के मौसम में चार घंटे का मार्केटिंग डेटा खो देते हैं तो हमें क्या नुकसान होता है?

हम डेटा मॉडलर वे आकलन नहीं करेंगे, लेकिन हमें उनके प्रासंगिक डेटा को उन लोगों की ओर से संग्रहीत करना होगा जो करेंगे। हमें निहित डेटा संरचना के अंतराल को भरना होगा। इस लेख में, हम देखेंगे कि इस महत्वपूर्ण सुरक्षा तत्व को हमारे डेटाबेस में कैसे जोड़ा जाए।

मुझे पैसे दिखाओ!

हमें प्रत्येक डेटा ऑब्जेक्ट की कितनी सुरक्षा करनी चाहिए? गोपनीयता . के आलोक में उन पर विचार करें , ईमानदारी , और उपलब्धता - सूचना प्रणाली की सुरक्षा का निर्धारण करने वाले प्रमुख गुण। हमें इन उपायों के बीच "आंतरिक" आधार पर अंतर करने की अनुमति देनी चाहिए और यह डेटा सुरक्षा को कितना प्रभावित कर सकता है।

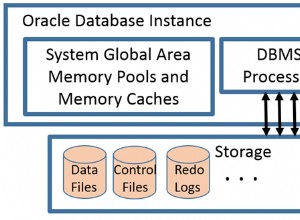

ऐसा करने के दो कारण हैं। सबसे पहले, यह हमें यह देखने में मदद करेगा कि हमारे क्लब डेटाबेस में डेटा की सुरक्षा कैसे करें। क्या कुछ तालिकाओं को एन्क्रिप्ट किया जाना चाहिए? अन्य स्कीमा में रखो? शायद डाउनस्ट्रीम हम वर्चुअल प्राइवेट डेटाबेस नियंत्रण संलग्न करेंगे? यह जानकारी हमें उचित सुरक्षा उपाय चुनने में मदद करेगी।

दूसरे, हम कच्चे लेखांकन के दृष्टिकोण से डेटा पर विचार करेंगे:इसका कुल मूल्य क्या है? डेटा भ्रष्टाचार के मामले में हम क्या खो सकते हैं? यदि व्यक्तिगत डेटा का खुलासा किया जाता है तो हमारा दायित्व क्या है? जब हम इस जानकारी को अपने स्कीमा में जोड़ते हैं, तो हम अपने संग्रहीत डेटा में एक महत्वपूर्ण मीट्रिक जोड़ते हैं:डॉलर और सेंट। इससे बिल का भुगतान करने वाले लोगों को यह निर्धारित करने में मदद मिलती है कि वे सुरक्षा के लिए क्या खर्च कर सकते हैं —– और, मौद्रिक तरीके से, इसका मूल्य कितना है।

सभी रिश्तों की वर्तनी लिखी गई है

आइए अपने मॉडल की स्थिति को फिर से देखें। पिछले लेख के अनुसार, डेटा संरचना भर दी गई है। व्यक्ति, क्लब, सदस्यता, फोटो, एल्बम और सामग्री सभी वहां मौजूद हैं। वे एक साथ कैसे बंधे हैं। यह स्कीमा डेटा को स्पष्ट रूप से कैप्चर किए गए संबंधों के साथ संग्रहीत करने के लिए तैयार है, जबकि जहां तक संभव हो निहित संबंधों को समाप्त कर दिया गया है।

मूल्य और संवेदनशीलता का श्रेय

अब हम यह पता लगाएंगे कि संख्याओं को डेटा में कैसे रखा जाए। हम वास्तव में एक एकल . संलग्न नहीं कर सकते डेटा आइटम का मूल्य हमें बता रहा है कि इसे कितना सुरक्षित रखना है। हालाँकि, हम मेट्रिक्स के संग्रह में नहीं जा सकते - और इसकी आवश्यकता नहीं है। हम इस बात पर ध्यान देंगे कि डेटा का एक टुकड़ा हमारे लिए कितना कमा सकता है, और उस डेटा को खोने या प्रकट करने से हमें कितना नुकसान हो सकता है।

हम इसके लिए "मूल्य" और "संवेदनशीलता" शब्दों का उपयोग करते हैं - एक सकारात्मक और एक नकारात्मक माप, यदि आप करेंगे। मूल्य को अक्सर भविष्य के मूल्य या अवसर के संदर्भ में माना जाता है। संवेदनशीलता बहुत रक्षात्मक है; यह वित्तीय स्तर (नियामक या कानूनी दंड) पर और प्रतिष्ठा या सद्भावना के नुकसान से संबंधित जोखिमों से संबंधित है।

मूल्यांकन सीधे अखंडता . से संबंधित है और उपलब्धता . हम इसका आकलन इस आधार पर करेंगे कि डेटा क्या लाभ उत्पन्न कर सकता है, या यदि उस तक पहुंच खो जाती है तो कितना नुकसान होगा। हम संवेदनशीलता को मुख्य रूप से गोपनीयता . के संदर्भ में संबोधित करते हैं , जिसे प्रकट होने पर क्षति या दायित्व द्वारा मापा जाना चाहिए।

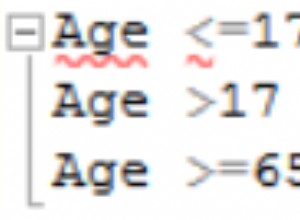

मूल्यांकन और संवेदनशीलता की सामान्य संरचना

आइए अब हम अपने डेटाबेस के प्रति मूल्यांकन और संवेदनशीलता पर विचार करें। जैसा कि हम डेटा मॉडल को फिर से देखते हैं, हम पाते हैं कि ये गुण केवल एक क्लब या एक व्यक्ति के सापेक्ष हैं। किसी क्लब या व्यक्ति को किसी चीज़ के मूल्य से लाभ होता है, और जब किसी संवेदनशील चीज़ को सार्वजनिक किया जाता है तो उन्हें नुकसान होता है। इसलिए, इनमें से प्रत्येक आकलन एक क्लब या एक व्यक्ति के संबंध में लिया जाता है। जैसा कि हम अपनी डेटा संस्थाओं को देखते हैं, हम यह सुनिश्चित करेंगे कि प्रत्येक का मूल्य (लाभ) भी संवेदनशीलता (जोखिम), और इसके विपरीत है। तो शामिल प्रत्येक इकाई में अलग-अलग मूल्यांकन और संवेदनशीलता क्षेत्र दोनों होंगे। वे ज्यादातर मामलों में वैकल्पिक या डिफ़ॉल्ट होंगे। साथ ही, दोनों को पैसे के संदर्भ में तौला जाएगा:एक मुद्रा मूल्य, एक यू.एस. डॉलर के सौवें हिस्से के लिए सटीक। (स्पष्टता के लिए, हम केवल एक मुद्रा का उपयोग करेंगे।) इसे मनाएं या इसके लिए शोक मनाएं, दोनों में से किसी के लिए भी पैसा ही हमारी एकमात्र उपयोगी मीट्रिक है। इस समानता का लाभ उठाने के लिए हम इन्हें "महत्व" कहेंगे।

डेटा मॉडलर के रूप में, हम वास्तव में स्वयं इस पर संख्याएँ नहीं डाल सकते हैं। साइट या डेटाबेस ऑपरेटर के रूप में भी, हम इन मानों को निर्दिष्ट करने के लिए पर्याप्त नहीं जानते हैं; इसके अलावा, डेटा पूरी तरह से हमारा नहीं है। किसी क्लब के लिए विशिष्ट डेटा के लिए, हमें उस क्लब को स्वयं का assign असाइन करने देना होगा महत्व स्तर और उन स्तरों का उपयोग करने के लिए इसके नियम। फिर हम उनके नियमों को उनके डेटा पर लागू करते हैं।

आइए शुरू करते हैं कि क्लब किस प्रकार की संस्थाओं को असाइन कर सकते हैं।

क्लब डेटा

क्लब संस्थाएं हैं:

- क्लब

- क्लब_ऑफ़िस

- अधिकारी

- सदस्य

- एल्बम

- एल्बम_फ़ोटो

- फ़ोटो

हम जोड़ेंगे Valuation और Sensitivity इनमें से प्रत्येक के लिए कॉलम। क्योंकि ये कॉलम क्लब . से जुड़े हुए हैं , उनके नाम विशिष्ट हैं - उदा। club_sensitivity ।

यहां क्लब . के लिए फोकस टेबल का हमारा सेट है , व्यक्ति . सहित :

व्यक्तिगत डेटा

अब हमें Person . को संबोधित करने की आवश्यकता है इकाई। फिर, हम यहां मान निर्दिष्ट नहीं करते हैं - यह व्यक्ति का विशेषाधिकार है। स्वाभाविक रूप से, हमें व्यक्ति . में महत्व कॉलम जोड़ने की आवश्यकता है . लेकिन व्यक्तिगत गोपनीयता का बेहतर समर्थन करने के लिए, हम इस इकाई को और बेहतर बनाने जा रहे हैं। आखिरकार, गोपनीयता डेटा संवेदनशीलता की कुंजी है।

सबसे पहले, हम monicker . नामक एक नया कॉलम जोड़ेंगे यह एक उपयोगकर्ता नाम या उपनाम की तरह है। क्लब के सदस्य इसका उपयोग अपने वास्तविक नामों के बजाय पहचान के लिए कर सकते हैं। हम नाम-मोनिकर एसोसिएशन के लिए एक मूल्यांकन/संवेदनशीलता कॉलम जोड़ी प्रदान करेंगे। ये होंगे person_name_valuation और person_name_sensitivity . शेष क्षेत्र इन दो जोड़ियों द्वारा नियंत्रित होते हैं।

एक व्यक्ति उनकी क्लब गतिविधि में उतनी ही रुचि है जितनी क्लब 'एस। इसलिए हम वही महत्व फ़ील्ड सदस्य . में जोड़ देंगे और अधिकारी ।

अब हम person_importance जोड़ सकते हैं फ़ोटो . के लिए फ़ील्ड इकाई, लेकिन photo_content . देखें कॉलम। एक फ़ोटो में कई व्यक्ति शामिल हो सकते हैं, और यह उस चीज़ का हिस्सा है जिसे हम photo_content में संग्रहीत करते हैं। इसलिए, हम महत्व क्षेत्रों को photo_content. . पर रखेंगे फोटो के बजाय।

“संवेदनशील” मॉडल

हमने अपने डेटा मॉडल को हर जगह जरूरत पड़ने पर डेटा वैल्यू और डेटा संवेदनशीलता को निर्धारित करने के लिए संशोधित किया है। हमारा अंतिम स्कीमा निम्नलिखित है।

हम अतिरिक्त संबंधों या बाधाओं के साथ मूल स्कीमा को विकृत करने से बचने के लिए सावधान रहे हैं। यह महत्वपूर्ण है क्योंकि हम उस स्कीमा को वास्तविक व्यापार नियमों के साथ वास्तविक डेटा के सटीक विश्लेषण के रूप में ले रहे हैं।

अपने डेटा के लिए किसी भी तरह के अंतर्निहित महत्व को जोड़ना मुश्किल है। यदि आप इसे मॉडल या स्कीमा में समर्थन के बिना किसी डेटाबेस पर लागू करने का प्रयास कर रहे हैं तो यह और भी बुरा है। यह आलेख इस जानकारी को इस तरह से संलग्न करने के लिए एक तकनीक का प्रदर्शन करता है जो मॉडल के आंतरिक व्यावसायिक भागों को विकृत नहीं करता है।

मान . का लचीलापन और परिवर्तनशीलता और संवेदनशीलता यहाँ प्रमुख लक्ष्य हैं। जैसे ही आप इन विशेषताओं के लिए वास्तविक मूल्यों को लागू करना शुरू करते हैं, आप पाएंगे कि आपको उन्हें संशोधित करने और अपने दृष्टिकोण को संशोधित करने की आवश्यकता है। यही कारण है कि इन मानों को अलग-अलग तालिकाओं से जोड़ने के बजाय, उन्हें अलग-अलग करने का एक कारण है। नकारात्मक पक्ष यह है कि इन मूल्यों के लिए कई स्थानों के कारण यह काफी जटिल हो जाता है। यह भी दिखा सकता है कि मॉडल का उपयोग कैसे किया जाता है। हम अपने अगले लेख में सूचना सुरक्षा में जटिलता के प्रबंधन के बहुआयामी मुद्दे को उठाएंगे।

कृपया हमारे कॉम्बोक्स में कोई टिप्पणी या आलोचना छोड़ें।