डेटाबेस आमतौर पर सुरक्षित वातावरण में काम करते हैं। यह डेटाबेस ट्रैफिक के लिए एक समर्पित वीएलएएन के साथ एक डाटासेंटर हो सकता है। यह EC2 में VPC हो सकता है। यदि आपका नेटवर्क विभिन्न क्षेत्रों में कई डेटा केंद्रों में फैला हुआ है, तो आप आमतौर पर इन स्थानों को सुरक्षित तरीके से जोड़ने के लिए किसी प्रकार के वर्चुअल प्राइवेट नेटवर्क या SSH टनलिंग का उपयोग करते हैं। डेटा गोपनीयता और सुरक्षा इन दिनों गर्म विषय होने के कारण, आप सुरक्षा की एक अतिरिक्त परत के साथ बेहतर महसूस कर सकते हैं।

MySQL सर्वर (प्रतिकृति) और MySQL सर्वर और क्लाइंट दोनों के बीच ट्रैफ़िक को एन्क्रिप्ट करने के साधन के रूप में SSL का समर्थन करता है। यदि आप गैलेरा क्लस्टर का उपयोग करते हैं, तो समान सुविधाएं उपलब्ध हैं - इंट्रा-क्लस्टर संचार और क्लाइंट के साथ कनेक्शन दोनों को एसएसएल का उपयोग करके एन्क्रिप्ट किया जा सकता है।

एसएसएल एन्क्रिप्शन को लागू करने का एक सामान्य तरीका स्व-हस्ताक्षरित प्रमाणपत्रों का उपयोग करना है। ज्यादातर समय, सर्टिफिकेट अथॉरिटी द्वारा जारी एसएसएल सर्टिफिकेट खरीदना जरूरी नहीं होता है। कोई भी जो स्व-हस्ताक्षरित प्रमाण पत्र बनाने की प्रक्रिया से गुजरा है, वह शायद इस बात से सहमत होगा कि यह सबसे सीधी प्रक्रिया नहीं है - अधिकांश समय, आप इंटरनेट के माध्यम से खोज करते हैं कि यह कैसे करना है और यह कैसे करना है। यह विशेष रूप से सच है यदि आप एक डीबीए हैं और केवल हर कुछ महीनों या वर्षों में इस प्रक्रिया से गुजरते हैं। यही कारण है कि हमने आपके डेटाबेस क्लस्टर में SSL कुंजियों को प्रबंधित करने में आपकी सहायता करने के लिए ClusterControl सुविधा जोड़ी है। इस ब्लॉग पोस्ट में, हम ClusterControl 1.5.1 का उपयोग करेंगे।

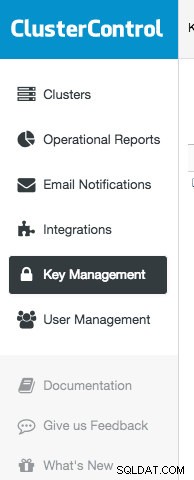

ClusterControl में मुख्य प्रबंधन

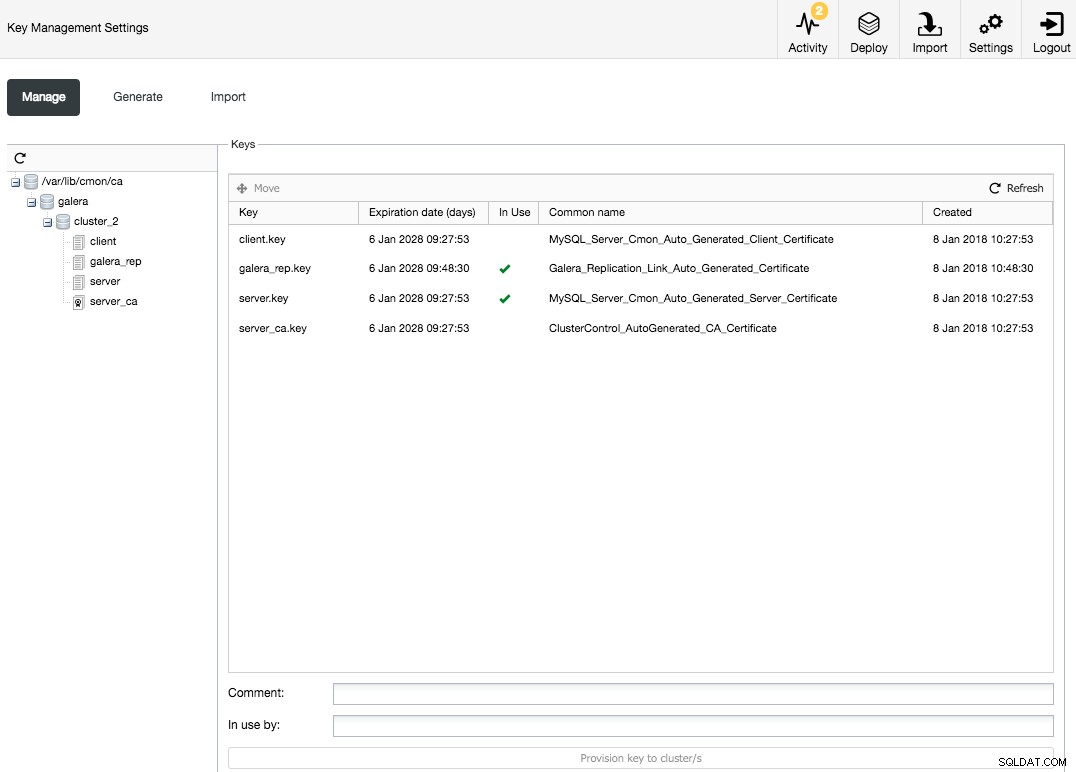

आप साइड मेनू -> कुंजी प्रबंधन . पर जाकर कुंजी प्रबंधन दर्ज कर सकते हैं अनुभाग।

आपको निम्न स्क्रीन के साथ प्रस्तुत किया जाएगा:

आप दो सर्टिफिकेट जेनरेट होते हुए देख सकते हैं, एक सीए और दूसरा रेगुलर सर्टिफिकेट। अधिक प्रमाणपत्र बनाने के लिए, 'कुंजी जनरेट करें . पर स्विच करें ' टैब:

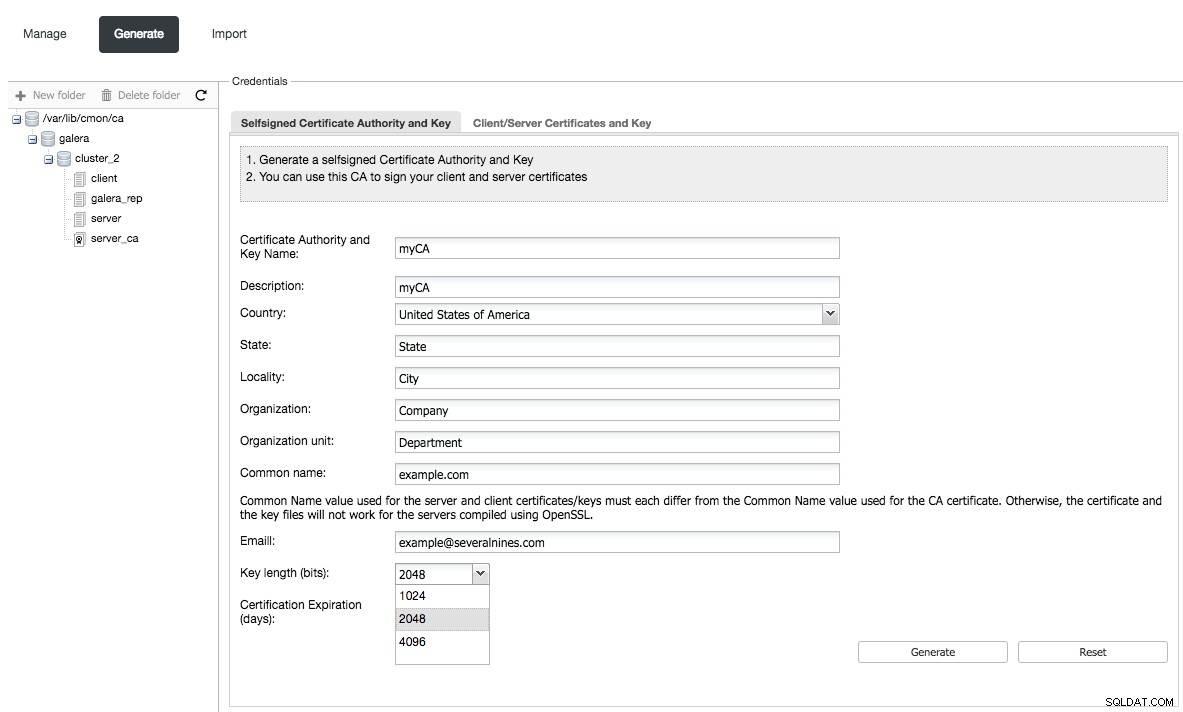

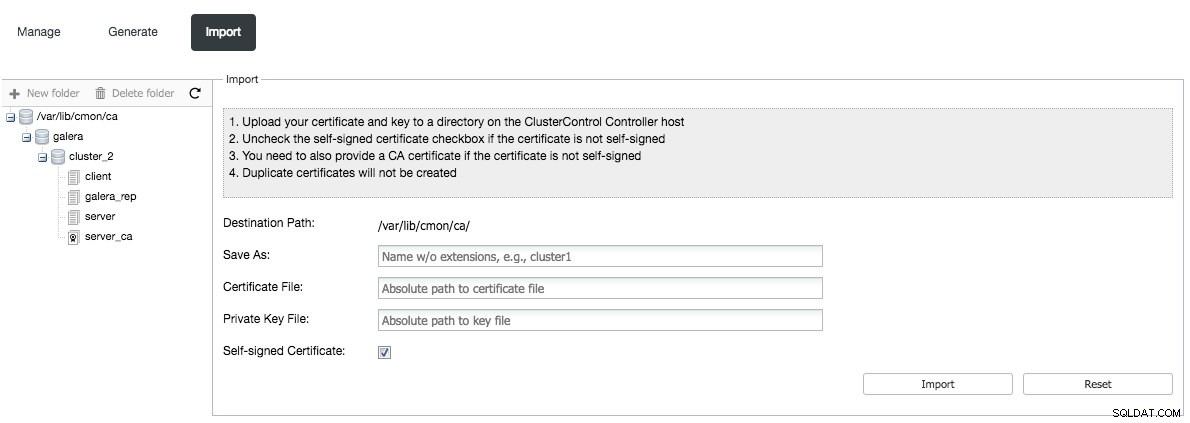

एक प्रमाणपत्र दो तरह से तैयार किया जा सकता है - आप पहले एक स्व-हस्ताक्षरित सीए बना सकते हैं और फिर इसका उपयोग प्रमाणपत्र पर हस्ताक्षर करने के लिए कर सकते हैं। या आप सीधे 'क्लाइंट/सर्वर प्रमाणपत्र और कुंजी . पर जा सकते हैं ' टैब करें और एक प्रमाणपत्र बनाएं। बैकग्राउंड में आपके लिए जरूरी CA बनाया जाएगा। अंतिम लेकिन कम से कम, आप एक मौजूदा प्रमाणपत्र आयात कर सकते हैं (उदाहरण के लिए एक प्रमाणपत्र जिसे आपने एसएसएल प्रमाणपत्र बेचने वाली कई कंपनियों में से एक से खरीदा है)।

ऐसा करने के लिए, आपको अपने प्रमाणपत्र, कुंजी और सीए को अपने क्लस्टरकंट्रोल नोड पर अपलोड करना चाहिए और उन्हें /var/lib/cmon/ca निर्देशिका में संग्रहीत करना चाहिए। फिर आप उन फ़ाइलों के लिए पथ भरें और प्रमाणपत्र आयात किया जाएगा।

यदि आपने CA जेनरेट करने या नया प्रमाणपत्र जेनरेट करने का निर्णय लिया है, तो भरने के लिए एक और फ़ॉर्म है - आपको अपने संगठन के बारे में विवरण, सामान्य नाम, ईमेल, कुंजी लंबाई और समाप्ति तिथि चुनने की आवश्यकता है।

एक बार आपके पास सब कुछ हो जाने के बाद, आप अपने नए प्रमाणपत्रों का उपयोग शुरू कर सकते हैं। ClusterControl वर्तमान में क्लाइंट और MySQL डेटाबेस के बीच SSL एन्क्रिप्शन की तैनाती और Galera क्लस्टर में इंट्रा-क्लस्टर ट्रैफ़िक के SSL एन्क्रिप्शन का समर्थन करता है। हम ClusterControl के भविष्य के रिलीज़ में समर्थित परिनियोजन की विविधता का विस्तार करने की योजना बना रहे हैं।

गैलेरा क्लस्टर के लिए पूर्ण एसएसएल एन्क्रिप्शन

अब मान लेते हैं कि हमारे पास हमारी एसएसएल कुंजियाँ तैयार हैं और हमारे पास एक गैलेरा क्लस्टर है, जिसे एसएसएल एन्क्रिप्शन की आवश्यकता है, जिसे हमारे क्लस्टरकंट्रोल इंस्टेंस के माध्यम से तैनात किया गया है। हम इसे दो चरणों में आसानी से सुरक्षित कर सकते हैं।

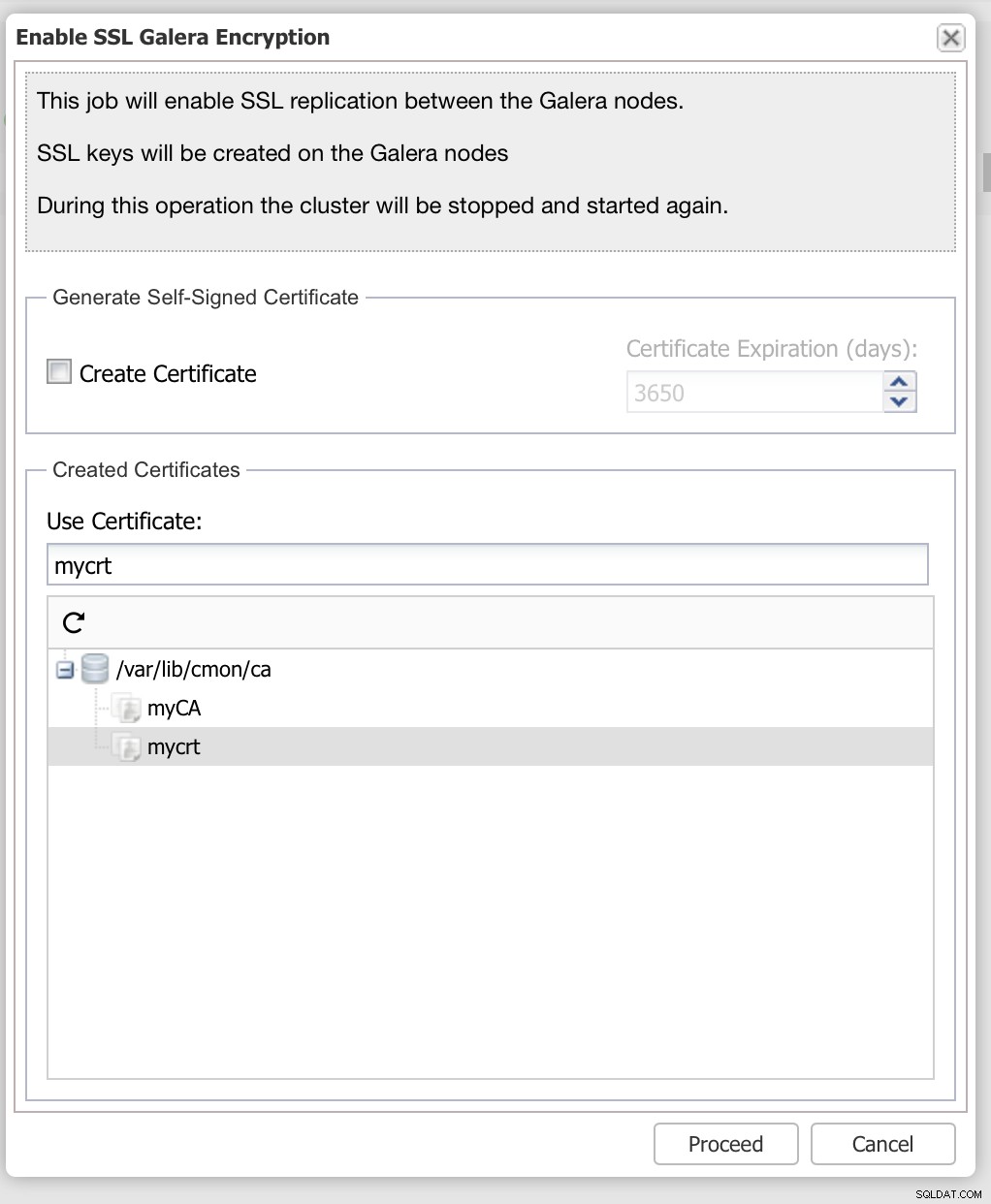

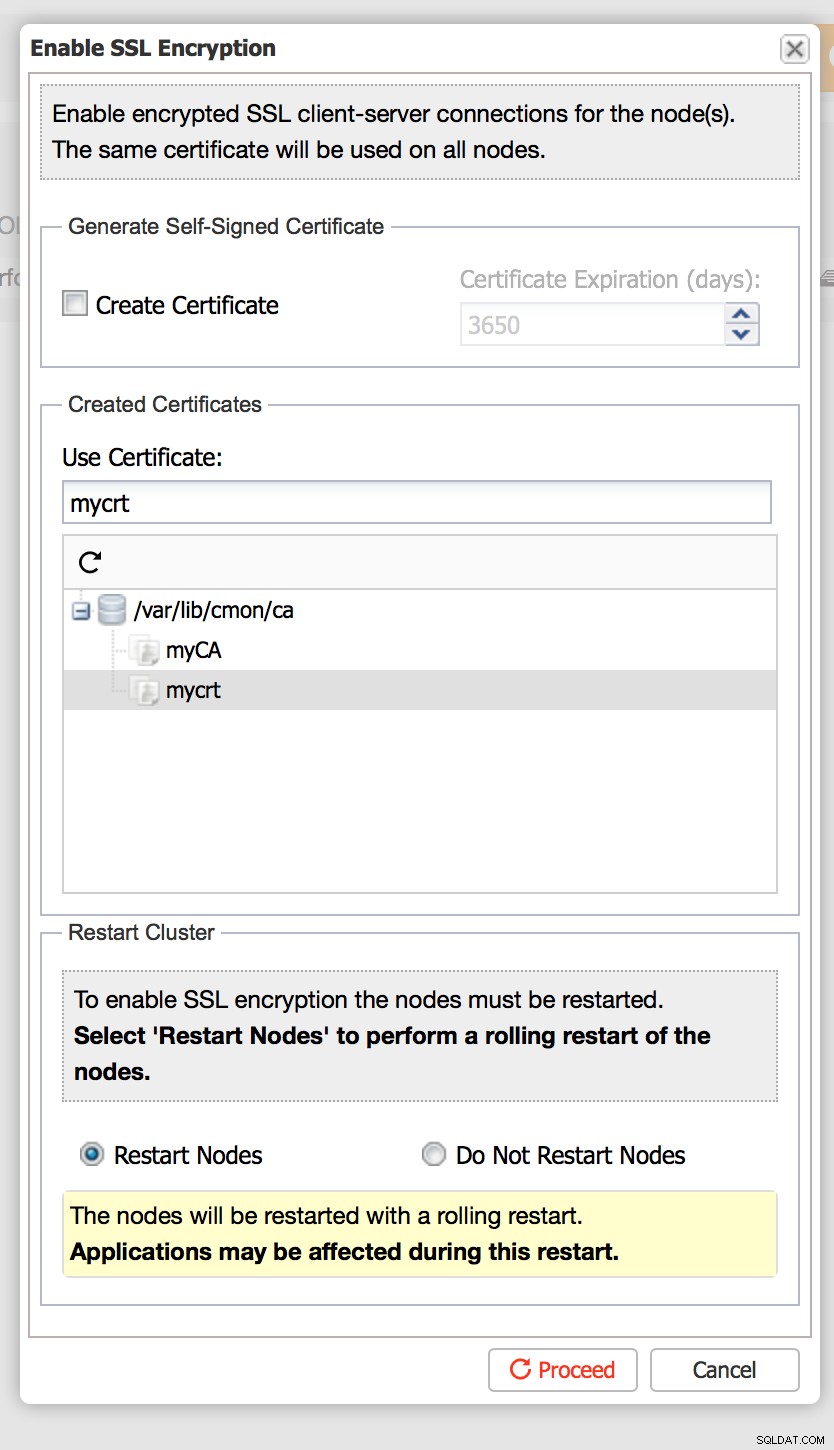

पहला - एसएसएल का उपयोग करके गैलेरा ट्रैफिक को एन्क्रिप्ट करें। आपके क्लस्टर दृश्य से, क्लस्टर क्रियाओं में से एक है 'SSL गैलेरा एन्क्रिप्शन सक्षम करें '। आपको निम्नलिखित विकल्पों के साथ प्रस्तुत किया जाएगा:

यदि आपके पास प्रमाण पत्र नहीं है, तो आप इसे यहां बना सकते हैं। लेकिन अगर आपने पहले से ही एक एसएसएल प्रमाणपत्र तैयार या आयात किया है, तो आपको इसे सूची में देखने और गैलेरा प्रतिकृति यातायात को एन्क्रिप्ट करने के लिए इसका इस्तेमाल करने में सक्षम होना चाहिए। कृपया ध्यान रखें कि इस ऑपरेशन के लिए क्लस्टर पुनरारंभ की आवश्यकता है - सभी नोड्स को एक ही समय में रुकना होगा, कॉन्फ़िगरेशन परिवर्तन लागू करना होगा और फिर पुनरारंभ करना होगा। इससे पहले कि आप यहां आगे बढ़ें, सुनिश्चित करें कि क्लस्टर के पुनरारंभ होने के दौरान आप कुछ डाउनटाइम के लिए तैयार हैं।

एक बार इंट्रा-क्लस्टर ट्रैफ़िक सुरक्षित हो जाने के बाद, हम क्लाइंट-सर्वर कनेक्शन को कवर करना चाहते हैं। ऐसा करने के लिए, 'SSL एन्क्रिप्शन सक्षम करें . चुनें ' काम और आपको निम्न संवाद दिखाई देगा:

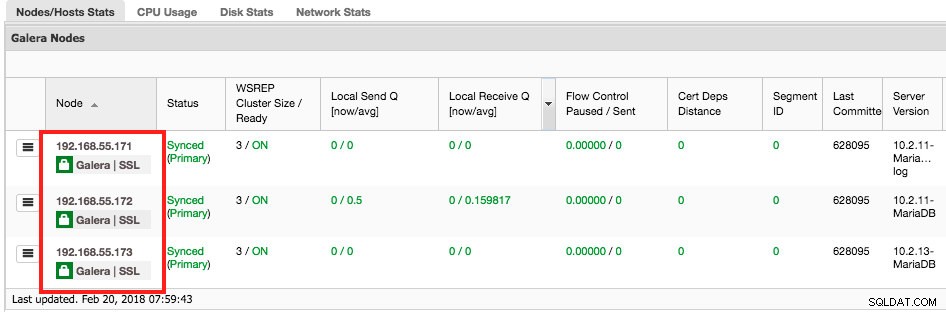

यह बहुत समान है - आप या तो मौजूदा प्रमाणपत्र चुन सकते हैं या नया बना सकते हैं। मुख्य अंतर यह है कि क्लाइंट-सर्वर एन्क्रिप्शन को लागू करने के लिए, डाउनटाइम की आवश्यकता नहीं है - एक रोलिंग पुनरारंभ पर्याप्त होगा। एक बार पुनः आरंभ करने के बाद, आपको अवलोकन . पर एन्क्रिप्टेड होस्ट के ठीक नीचे एक लॉक आइकन मिलेगा पेज:

लेबल 'गैलेरा ' का अर्थ है कि गैलेरा एन्क्रिप्शन सक्षम है, जबकि 'एसएसएल ' का अर्थ है कि क्लाइंट-सर्वर एन्क्रिप्शन उस विशेष होस्ट के लिए सक्षम है।

बेशक, डेटाबेस पर एसएसएल को सक्षम करना पर्याप्त नहीं है - आपको उन ग्राहकों को प्रमाण पत्र कॉपी करना होगा जो डेटाबेस से कनेक्ट करने के लिए एसएसएल का उपयोग करने वाले हैं। सभी प्रमाणपत्र ClusterControl नोड पर /var/lib/cmon/ca निर्देशिका में पाए जा सकते हैं। यदि आप केवल सुरक्षित कनेक्शन लागू करना चाहते हैं, तो आपको उपयोगकर्ताओं के लिए अनुदान बदलना और यह सुनिश्चित करना होगा कि आपने उनमें REQUIRE SSL जोड़ा है।

हमें उम्मीद है कि आपको उन विकल्पों का उपयोग करना आसान लगेगा और आपको अपने MySQL वातावरण को सुरक्षित रखने में मदद मिलेगी। यदि इस सुविधा के संबंध में आपके कोई प्रश्न या सुझाव हैं, तो हमें आपसे सुनना अच्छा लगेगा।