परिचय

उपयोगकर्ताओं को प्रबंधित करना और प्रमाणीकरण MongoDB सर्वर के प्रबंधन के कुछ सबसे महत्वपूर्ण प्रशासनिक कार्य हैं। आपको यह सुनिश्चित करना होगा कि सर्वर को आपके उपयोगकर्ताओं और अनुप्रयोगों को ठीक से पहचानने में सक्षम होने के लिए कॉन्फ़िगर किया गया है और ऐसे कनेक्शन या संचालन से इनकार करते हैं जो सही ढंग से प्रमाणित करने में असमर्थ हैं।

इन आवश्यकताओं को प्रबंधित करने के लिए, आपको यह तय करने में सक्षम होना चाहिए कि आपके सर्वर को किन उपयोगकर्ताओं की आवश्यकता है और वे खाते बनाएं। इस प्रक्रिया के हिस्से के रूप में, आप नई पहचान का उपयोग करके बाहरी पहुंच की अनुमति देने के लिए प्रमाणीकरण विवरण सेट कर सकते हैं।

इस गाइड में, हम उपयोगकर्ता खाते बनाने, देखने और निकालने के तरीके के बारे में जानेंगे। हम देखेंगे कि आपके खातों के लिए प्रमाणीकरण कैसे सेट किया जाए और जब आपको अपने उपयोगकर्ता पासवर्ड बदलने की आवश्यकता हो तो क्रेडेंशियल कैसे अपडेट करें।

आवश्यकताएं

इस गाइड का पालन करने के लिए, आपको उपयुक्त विशेषाधिकारों के साथ एक MongoDB सर्वर पर एक खाते की आवश्यकता होगी।

आदेश और विधियां जिनका हम उपयोग करेंगे

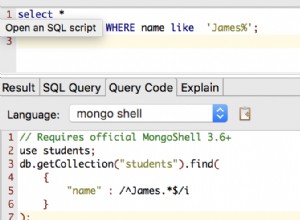

MongoDB के भीतर उपयोगकर्ताओं को बनाने, संशोधित करने और हटाने और प्रमाणीकरण को कॉन्फ़िगर करने के लिए, आपको जिन मुख्य विधियों की आवश्यकता है वे हैं:

db.createUser:एक नया MongoDB उपयोगकर्ता खाता बनाएँdb.updateUser:उपयोगकर्ता खाते का विवरण अपडेट करेंdb.changeUserPassword:उपयोगकर्ता खाते द्वारा उपयोग किया गया पासवर्ड बदलेंdb.dropUser:एक MongoDB उपयोगकर्ता खाता हटाएं

इसके अतिरिक्त, निम्न डेटाबेस कमांड सिस्टम पर उपयोगकर्ताओं के बारे में जानकारी खोजने के लिए उपयोगी है:

db.runCommand('usersInfo'):एक या अधिक MongoDB उपयोगकर्ता खातों के बारे में जानकारी दिखाएं

आवश्यक विशेषाधिकार

ऊपर दिए गए आदेशों को निष्पादित करने के लिए, आपको कई अलग-अलग विशेषाधिकार क्रियाओं वाले खाते के साथ MongoDB में लॉगिन करना होगा। आपके लिए आवश्यक विशिष्ट विशेषाधिकार आपके द्वारा उपयोग किए जाने वाले आदेशों पर निर्भर करते हैं।

अन्य उपयोगकर्ताओं के बारे में जानकारी प्राप्त करने के लिए, आपके वर्तमान उपयोगकर्ता के पास निम्नलिखित विशेषाधिकार कार्रवाई सक्षम होनी चाहिए:

viewUserविशेषाधिकार कार्रवाई

नए उपयोगकर्ता बनाने के लिए, आपके वर्तमान उपयोगकर्ता के पास निम्नलिखित विशेषाधिकार क्रियाएं सक्षम होनी चाहिए:

createUserविशेषाधिकार कार्रवाईgrantRoleविशेषाधिकार कार्रवाई

उपयोगकर्ता का पासवर्ड या खाता विवरण बदलने के लिए, आपको निम्नलिखित विशेषाधिकारों की आवश्यकता हो सकती है:

changeOwnPasswordअपना खाता पासवर्ड बदलने के लिए विशेषाधिकार कार्रवाईchangeOwnCustomDataअपने खाते के कस्टम डेटा को बदलने के लिए विशेषाधिकार कार्रवाईchangePasswordअन्य उपयोगकर्ताओं के पासवर्ड बदलने के लिए विशेषाधिकार कार्रवाईchangeCustomDataअन्य उपयोगकर्ताओं के कस्टम डेटा को बदलने के लिए विशेषाधिकार कार्रवाई

हम इस गाइड में भूमिका प्रबंधन को शामिल नहीं करेंगे, इसलिए grantRole और revokeRole विशेषाधिकार क्रियाओं की आवश्यकता नहीं है।

किसी उपयोगकर्ता खाते को हटाने के लिए, आपके वर्तमान उपयोगकर्ता के पास निम्नलिखित विशेषाधिकार कार्रवाई सक्षम होनी चाहिए:

dropUserविशेषाधिकार कार्रवाई

यह समझना कि MongoDB उपयोगकर्ताओं और प्रमाणीकरण को कैसे लागू करता है

इससे पहले कि हम खाते बनाना और प्रबंधित करना शुरू करें, MongoDB इस जानकारी को परिभाषित और संग्रहीत करने के तरीके से परिचित होने में कुछ समय लेता है।

MongoDB में, उपयोगकर्ता खाते एक विशिष्ट प्रमाणीकरण डेटाबेस के साथ खाता उपयोगकर्ता नाम का एक संयोजन होते हैं। प्रमाणीकरण डेटाबेस केवल वह डेटाबेस है जहाँ उपयोगकर्ता को परिभाषित किया जाता है और यह दायरे या अधिकारों पर कोई सीमा नहीं दर्शाता है। प्रमाणीकरण डेटाबेस नियमित डेटाबेस होते हैं जिनका उपयोग अन्य डेटा को प्रबंधित करने के लिए किया जाता है और ये विशेष, समर्पित डेटाबेस नहीं होते हैं।

एक उपयोगकर्ता खाता नाम उसके प्रमाणीकरण डेटाबेस में अद्वितीय होना चाहिए। हालांकि, एक नया, विशिष्ट उपयोगकर्ता खाता बनाने के लिए एक ही उपयोगकर्ता नाम को एक अलग प्रमाणीकरण डेटाबेस के साथ पुन:उपयोग किया जा सकता है।

इस डिज़ाइन के परिणामस्वरूप, उपयोगकर्ता नाम और प्रमाणीकरण डेटाबेस को शामिल करके ही किसी खाते की सही पहचान की जा सकती है। किसी खाते को प्रमाणित करने के लिए, किसी को किसी खाते से जुड़े क्रेडेंशियल प्रदान करने में सक्षम होना चाहिए। यह आमतौर पर एक पासवर्ड होता है, लेकिन यह एक प्रमाणपत्र भी हो सकता है।

आप उपयोगकर्ता कैसे बनाते हैं?

अब जब हमने यह देख लिया है कि MongoDB उपयोगकर्ता खातों की अवधारणा कैसे करता है, तो हम चर्चा कर सकते हैं कि नए उपयोगकर्ता कैसे बनाएं। अपने MongoDB सर्वर में उस उपयोगकर्ता के साथ लॉग इन करना याद रखें जिसके पास अनुसरण करने के लिए उपयुक्त विशेषाधिकार हैं।

एक नया उपयोगकर्ता बनाने के लिए, आपको पहले उस डेटाबेस पर स्विच करना होगा जिसे आप नए उपयोगकर्ता के प्रमाणीकरण डेटाबेस के रूप में उपयोग करना चाहते हैं।

सबसे पहले, आप टाइप करके उन डेटाबेस की सूची प्राप्त कर सकते हैं जो आपके सिस्टम पर पहले से ही कॉन्फ़िगर हैं:

show dbs

admin 0.000GBconfig 0.000GBlocal 0.000GB

उस डेटाबेस पर स्विच करें जिससे उपयोगकर्ता use . का उपयोग करके संबद्ध होगा आदेश:

use admin

switched to db admin

एक नया उपयोगकर्ता बनाने के लिए, आप db.createUser() . का उपयोग कर सकते हैं विधि या आप createUser . का उपयोग कर सकते हैं डेटाबेस कमांड। किसी भी तरह से, आपको उपयोगकर्ता नाम (user . पास करना होगा फ़ील्ड), पासवर्ड (pwd फ़ील्ड), और भूमिकाओं की एक सरणी जिसमें उपयोगकर्ता को जोड़ा जाना चाहिए (roles key) एक user . के भीतर वस्तु।

tom . नामक एक नया उपयोगकर्ता बनाने के लिए hellothere . पर सेट पासवर्ड के साथ db.createUser() . का उपयोग करके एक खाली भूमिका सरणी के साथ विधि, आप टाइप कर सकते हैं:

db.createUser({ user: "tom", pwd: "hellothere", roles: []})

Successfully added user: { "user" : "tom", "roles" : [ ] }

createUser . का उपयोग करके एक ही ऑपरेशन डेटाबेस कमांड इस तरह दिखेगा:

db.runCommand({ createUser: "tom", pwd: "hellothere", roles: []})

Successfully added user: { "user" : "tom", "roles" : [ ] }

दो अलग-अलग विकल्प बहुत समान हैं, इसलिए हम केवल उन डेटाबेस विधियों को दिखाएंगे जहां लागू हो आगे बढ़ते हुए। हालाँकि, यदि आप डेटाबेस कमांड सिंटैक्स को पसंद करते हैं, तो आप प्रत्येक संबंधित कमांड को MongoDB कमांड संदर्भ दस्तावेज़ में पा सकते हैं।

उपरोक्त आदेशों में, हमने user . के भीतर पासवर्ड इनलाइन को स्पष्ट रूप से परिभाषित किया है वस्तु। पासवर्ड को लॉग इन और पुनर्प्राप्ति योग्य होने से रोकने के लिए, आप वैकल्पिक रूप से passwordPrompt() का उपयोग कर सकते हैं user . के भीतर विधि जब आदेश चलाया जाता है तो मोंगोडीबी आपको पासवर्ड के लिए अंतःक्रियात्मक रूप से संकेत देता है। पासवर्ड दिखाई नहीं देगा, इसलिए आपका कमांड इतिहास साफ रहेगा:

db.createUser({ user: "tom", pwd: passwordPrompt(), roles: []})

Enter password:Successfully added user: { "user" : "tom", "roles" : [ ] }

ध्यान रखें कि यदि आपके पास TLS/SSL सक्षम नहीं है, तो भी पासवर्ड सादे पाठ में सर्वर को भेजा जाएगा।

आप मौजूदा उपयोगकर्ताओं को कैसे दिखाते हैं?

इसके बाद, आइए देखें कि मौजूदा उपयोगकर्ताओं के बारे में जानकारी कैसे प्राप्त करें।

एकाधिक उपयोगकर्ताओं को वापस करने के लिए, आप db.getUsers() . का उपयोग कर सकते हैं वर्तमान डेटाबेस के भीतर सभी उपयोगकर्ताओं को दिखाने के लिए विधि। सबसे पहले, उस डेटाबेस पर स्विच करें जिसे आप क्वेरी करने में रुचि रखते हैं:

use admin

इसके बाद, db.getUsers() का उपयोग करें वर्तमान डेटाबेस से जुड़े सभी उपयोगकर्ताओं को वापस करने की विधि:

db.getUsers()

[ { "_id" : "admin.root", "userId" : UUID("f5ded238-19c9-4886-b649-711ec36993cb"), "user" : "root", "db" : "admin", "roles" : [ { "role" : "root", "db" : "admin" } ], "mechanisms" : [ "SCRAM-SHA-1", "SCRAM-SHA-256" ] }, { "_id" : "admin.tom", "userId" : UUID("e7a0abde-a9f9-412a-bfd5-eb11fda41fd3"), "user" : "tom", "db" : "admin", "roles" : [ ], "mechanisms" : [ "SCRAM-SHA-1", "SCRAM-SHA-256" ] }]

प्रत्येक उपयोगकर्ता की क्रेडेंशियल जानकारी को अतिरिक्त रूप से दिखाने के लिए, showCredentials के साथ विधि को ऑब्जेक्ट पास करें true . की कुंजी :

use admindb.getUsers({ showCredentials: true})

[ { "_id" : "admin.root", . . . "credentials" : { "SCRAM-SHA-1" : { "iterationCount" : 10000, "salt" : "WpB0H4f7dG8XlCDyaVzarA==", "storedKey" : "b11nA1+mGo3+Tr8P//u3NEdJLHk=", "serverKey" : "3xE8o663hjqySrMCQcXjSxmjmhk=" }, "SCRAM-SHA-256" : { "iterationCount" : 15000, "salt" : "UtsfNRedf2ek5tbWFoGs2g52U0H7Na44wV4rYA==", "storedKey" : "mz9/qHnI79pNAIQm0MZTKZ0U3qFk0xhUDd2grvKtMdI=", "serverKey" : "c/sA4j+I/29Ea1y07zxoMcBgHFoYTUAa6luX3Z9sToQ=" } }, . . . }, { "_id" : "admin.tom", . . . "credentials" : { "SCRAM-SHA-1" : { "iterationCount" : 10000, "salt" : "qCbxWQSGt3QoN3S1aM5AEg==", "storedKey" : "hypim5+m2wqbS1gc47o2itc7jew=", "serverKey" : "h9myNoSvY2015yqvw3UldmJzZCg=" }, "SCRAM-SHA-256" : { "iterationCount" : 15000, "salt" : "lNtIVL79J8FF+uPaFfRMwPK079gfLEUrsQe3Qg==", "storedKey" : "u8pgn3OJiZxIwEL7ryZkoAF5bnMefQEEsZDTXNDCTRY=", "serverKey" : "BmmfVeikSA0DN1aZmyZP9NXi5owxGr1ZRmVX2XH8qVg=" } }, . . . }]

कुछ मानदंडों से मेल खाने वाले उपयोगकर्ताओं के लिए क्वेरी करने के लिए, आप एक ऑब्जेक्ट पास कर सकते हैं जो एक filter . को परिभाषित करता है कुंजी जो मिलान की स्थिति को परिभाषित करती है।

उदाहरण के लिए, मौजूदा डेटाबेस में उन सभी उपयोगकर्ताओं के बारे में जानकारी प्राप्त करने के लिए जिनके पास root . है भूमिका, आप टाइप कर सकते हैं:

use admindb.getUsers({ filter: { "roles.role": "root" }})

[ { "_id" : "admin.root", "userId" : UUID("f5ded238-19c9-4886-b649-711ec36993cb"), "user" : "root", "db" : "admin", "roles" : [ { "role" : "root", "db" : "admin" } ], "mechanisms" : [ "SCRAM-SHA-1", "SCRAM-SHA-256" ] }]

एक विशिष्ट उपयोगकर्ता प्राप्त करने के लिए, आप db.getUser() . का उपयोग कर सकते हैं इसके बजाय विधि। यह db.getUsers() . की तरह काम करता है विधि, लेकिन एक एकल उपयोगकर्ता देता है। किसी ऑब्जेक्ट को विधि में पास करने के बजाय, आप उस उपयोगकर्ता नाम वाली एक स्ट्रिंग पास करते हैं जिसे आप पुनर्प्राप्त करना चाहते हैं:

use admindb.getUser("tom")

{ "_id" : "admin.tom", "userId" : UUID("e7a0abde-a9f9-412a-bfd5-eb11fda41fd3"), "user" : "tom", "db" : "admin", "roles" : [ ], "mechanisms" : [ "SCRAM-SHA-1", "SCRAM-SHA-256" ]}

आप वैकल्पिक रूप से एक अतिरिक्त args . शामिल कर सकते हैं ऑब्जेक्ट जो आपको निम्न कुंजियों को true . पर सेट करके अतिरिक्त जानकारी निर्दिष्ट करने की अनुमति देता है जो आप चाहते हैं :

showCredentials:नियमित आउटपुट के अतिरिक्त क्रेडेंशियल जानकारी दिखाता हैshowPrivileges:नियमित आउटपुट के अतिरिक्त विशेषाधिकार जानकारी दिखाता हैshowAuthenticationRestrictions:नियमित आउटपुट के अलावा खाते पर प्रमाणीकरण प्रतिबंध दिखाता है

उदाहरण के लिए, आप MongoDB को टाइप करके उपरोक्त सभी जानकारी प्रदान करने के लिए कह सकते हैं:

use admindb.getUser("tom",{ showCredentials: true, showPrivileges: true, showAuthenticationRestrictions: true})

{ "_id" : "admin.tom", "userId" : UUID("e7a0abde-a9f9-412a-bfd5-eb11fda41fd3"), "user" : "tom", "db" : "admin", "mechanisms" : [ "SCRAM-SHA-1", "SCRAM-SHA-256" ], "credentials" : { "SCRAM-SHA-1" : { "iterationCount" : 10000, "salt" : "qCbxWQSGt3QoN3S1aM5AEg==", "storedKey" : "hypim5+m2wqbS1gc47o2itc7jew=", "serverKey" : "h9myNoSvY2015yqvw3UldmJzZCg=" }, "SCRAM-SHA-256" : { "iterationCount" : 15000, "salt" : "lNtIVL79J8FF+uPaFfRMwPK079gfLEUrsQe3Qg==", "storedKey" : "u8pgn3OJiZxIwEL7ryZkoAF5bnMefQEEsZDTXNDCTRY=", "serverKey" : "BmmfVeikSA0DN1aZmyZP9NXi5owxGr1ZRmVX2XH8qVg=" } }, "roles" : [ ], "inheritedRoles" : [ ], "inheritedPrivileges" : [ ], "inheritedAuthenticationRestrictions" : [ ], "authenticationRestrictions" : [ ]}

आप MongoDB उपयोगकर्ता के लिए पासवर्ड कैसे बदलते हैं?

उपयोगकर्ता का पासवर्ड बदलने के लिए, आप db.changeUserPassword() . का उपयोग कर सकते हैं तरीका। दोबारा, आपको कमांड निष्पादित करने से पहले उपयोगकर्ता के प्रमाणीकरण डेटाबेस पर स्विच करना होगा।

db.changeUserPassword() विधि में दो तर्क होते हैं:उस खाते का उपयोगकर्ता नाम जिसे आप बदलना चाहते हैं और खाते के लिए नया पासवर्ड।

उदाहरण के लिए, उपयोगकर्ता के लिए पासवर्ड बदलने के लिए tom admin . द्वारा प्रमाणित डेटाबेस से secretpassword , आप टाइप कर सकते हैं:

use admindb.changeUserPassword("tom", "secretpassword")

ठीक वैसे ही जैसे db.createUser() . के साथ होता है विधि, आप passwordPrompt() . का उपयोग कर सकते हैं पासवर्ड इनलाइन प्रदान करने के बजाय दूसरे तर्क के लिए विधि। कमांड निष्पादित होने पर MongoDB आपको एक पासवर्ड दर्ज करने के लिए संकेत देगा:

use admindb.changeUserPassword("tom", passwordPrompt())

Enter password:

आप अन्य उपयोगकर्ता खाता विवरण कैसे बदलते हैं?

उपयोगकर्ता खाते से जुड़ी अन्य जानकारी को बदलने के लिए, आप db.updateUser() . का उपयोग कर सकते हैं तरीका। सुनिश्चित करें कि आपने उपयोगकर्ता का विवरण अपडेट करने से पहले उसके प्रमाणीकरण डेटाबेस पर स्विच कर लिया है।

db.updateUser() विधि के लिए आवश्यक है कि आप उपयोगकर्ता नाम निर्दिष्ट करें और फिर एक ऑब्जेक्ट प्रदान करें जिसमें वह डेटा हो जिसे आप अपडेट करना चाहते हैं। आपके द्वारा अपडेट की जाने वाली कोई भी फ़ील्ड पूरी तरह से नई जानकारी से बदल दी जाएगी, इसलिए यदि आप केवल नई जानकारी जोड़ने की आशा रखते हैं, तो अपने ऑब्जेक्ट में मूल डेटा के साथ-साथ नया डेटा भी शामिल करना सुनिश्चित करें।

परिवर्तन जानकारी के साथ आप जिस ऑब्जेक्ट को कमांड में शामिल करते हैं, उसमें कई अलग-अलग फ़ील्ड हो सकते हैं। आइए उन पर चलते हैं:

customData:उपयोगकर्ता खाते से जुड़ा कोई भी मनमाना डेटा।roles:उपयोगकर्ता को दी जाने वाली भूमिकाएँ।db.grantRolesToUser(). का उपयोग करना अक्सर बेहतर होता है औरdb.revokeRolesFromUser()इस कुंजी के साथ अद्यतन करने के बजाय भूमिका सदस्यता को नियंत्रित करने के तरीके, क्योंकि आप व्यक्तिगत रूप से भूमिकाओं को जोड़ और हटा सकते हैं।pwd:उपयोगकर्ता का पासवर्ड।db.ChangeUserPassword(). का उपयोग करना विधि आमतौर पर आसान होती है यदि यही एकमात्र फ़ील्ड है जिसे अद्यतन करने की आवश्यकता है।authenticationRestrictions:उस खाते के लिए प्रतिबंध निर्दिष्ट करता है जो उन IP पतों को सीमित कर सकता है जिनसे उपयोगकर्ता कनेक्ट हो सकते हैं या जिनसे कनेक्ट हो सकते हैं। इस कुंजी का मान एक ऑब्जेक्ट या सरणी है जोclientSource. को परिभाषित करता है और याserverAddress, जिसमें मान्य आईपी पते या श्रेणियों को निर्दिष्ट करने वाली सरणियाँ होती हैं। प्रमाणीकरण प्रतिबंधों के बारे में MongoDB दस्तावेज़ों में अधिक जानकारी प्राप्त करें।mechanisms:क्रेडेंशियल के लिए उपयोग किए जाने वाले विशिष्ट प्रमाणीकरण तंत्र।SCRAM-SHA-1में से किसी एक या दोनों पर सेट किया जा सकता है याSCRAM-SHA-256, लेकिन वर्तमान तंत्र के एक उपसमुच्चय में ही बदला जा सकता है यदि वर्तमान में कोई नया पासवर्ड प्रदान नहीं किया जा रहा है।passwordDigestor:निर्दिष्ट करता है कि कौन सा घटक उपयोगकर्ता के पासवर्ड को संसाधित करता है।serverमें से कोई भी हो सकता है (डिफ़ॉल्ट) याclient।

उदाहरण के तौर पर, हम tom . को अपडेट कर सकते हैं खाता जो admin . के विरुद्ध प्रमाणित करता है डेटाबेस केवल उसी कंप्यूटर से लॉगिन करने में सक्षम हो जो authenticationRestrictions को बदलकर सर्वर को स्वयं होस्ट करता है फ़ील्ड:

use admindb.updateUser("tom", { authenticationRestrictions: [ { clientSource: ["127.0.0.1", "::1"], serverAddress: ["127.0.0.1", "::1"] } ]})

अब, यदि आप MongoDB से आपको उपयोगकर्ता के बारे में प्रासंगिक जानकारी दिखाने के लिए कहते हैं, तो यह खाते के लिए अतिरिक्त प्रतिबंध प्रदर्शित करेगा:

use admindb.getUser("tom", { showAuthenticationRestrictions: true})

{ "_id" : "admin.tom", "userId" : UUID("e7a0abde-a9f9-412a-bfd5-eb11fda41fd3"), "user" : "tom", "db" : "admin", "mechanisms" : [ "SCRAM-SHA-1", "SCRAM-SHA-256" ], "roles" : [ ], "authenticationRestrictions" : [ { "clientSource" : [ "127.0.0.1", "::1" ], "serverAddress" : [ "127.0.0.1", "::1" ] } ], "inheritedRoles" : [ ], "inheritedPrivileges" : [ ], "inheritedAuthenticationRestrictions" : [ ]}

उन प्रतिबंधों को रद्द करने के लिए, हम खाली सरणी के साथ फिर से कमांड चला सकते हैं:

use admindb.changeUser("tom", { authenticationRestrictions: []})

आप MongoDB उपयोगकर्ताओं को कैसे हटाते हैं?

MongoDB उपयोगकर्ता खातों को हटाने के लिए, आप db.dropUser() . का उपयोग कर सकते हैं तरीका। उपयोगकर्ता के प्रमाणीकरण डेटाबेस को हटाने से पहले उसे कनेक्ट करना सुनिश्चित करें।

db.dropUser() को निष्पादित करने के लिए विधि, आपको उस उपयोगकर्ता का नाम देना होगा जिसे आप हटाना चाहते हैं:

db.dropUser("tom")

सफलतापूर्वक हटाए जाने पर, MongoDB true लौटाएगा :

true

यदि खाता वर्तमान डेटाबेस में मौजूद नहीं था, तो यह बदले में false लौटाएगा ।

निष्कर्ष

MongoDB का उपयोगकर्ता प्रबंधन और प्रमाणीकरण कॉन्फ़िगरेशन आपको यह नियंत्रित करने देता है कि आपके सर्वर से कौन जुड़ सकता है और उनकी उपयोगकर्ता संपत्तियां क्या हैं। निम्नलिखित लेख में, हम कवर करेंगे कि उपयोगकर्ता प्रबंधन के प्राधिकरण हिस्से से निपटकर उपयोगकर्ताओं के पास पहुंच के स्तर को कैसे प्रतिबंधित किया जाए।