यूनाइटेड स्टेट्स एसओएक्स (सर्बेन्स-ऑक्सले) अधिनियम, 2002, वाणिज्यिक उद्यमों के लिए मूलभूत सूचना सुरक्षा सिद्धांतों के व्यापक स्पेक्ट्रम को संबोधित करता है, यह सुनिश्चित करता है कि सीआईए (गोपनीयता) की अवधारणाओं के आधार पर उनके कार्य निहित हैं और लगातार लागू होते हैं। , अखंडता, और उपलब्धता)।

इन लक्ष्यों को पूरा करने के लिए कई व्यक्तियों से प्रतिबद्धता की आवश्यकता होती है, जिसके बारे में सभी को पता होना चाहिए; उद्यम की संपत्ति की सुरक्षित स्थिति को बनाए रखने, नीतियों, प्रक्रियाओं, मानकों, दिशानिर्देशों और उनके कर्तव्यों से जुड़े नुकसान की संभावनाओं को समझने की उनकी जिम्मेदारियां।

सीआईए का उद्देश्य यह सुनिश्चित करना है कि व्यापार रणनीति, लक्ष्यों, मिशन और उद्देश्यों के संरेखण को सुरक्षा नियंत्रणों द्वारा समर्थित किया जाता है, वरिष्ठ प्रबंधन के उचित परिश्रम के साथ स्वीकृत, और जोखिमों और लागतों के लिए सहिष्णुता।

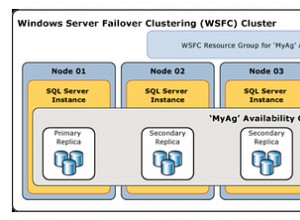

PostgreSQL डेटाबेस क्लस्टर

पोस्टग्रेएसक्यूएल सर्वर में मुफ्त में पेश की जाने वाली सुविधाओं का एक व्यापक संग्रह है, जो इसे सबसे लोकप्रिय डीबीएमएस (डेटाबेस मैनेजमेंट सिस्टम) में से एक बनाता है, जिससे विभिन्न सामाजिक और आर्थिक क्षेत्रों में परियोजनाओं की एक विस्तृत श्रृंखला पर इसे अपनाना संभव हो जाता है। ।

इसके अपनाने का मुख्य लाभ, ओपन सोर्स लाइसेंस है, जो किसी संगठन के भीतर कॉपीराइट उल्लंघन के बारे में चिंताओं को दूर करता है, संभवतः एक आईटी व्यवस्थापक के कारण, अनजाने में अनुमत लाइसेंसों की संख्या से अधिक हो जाता है।

पोस्टग्रेएसक्यूएल (संगठनात्मक संदर्भ से) के लिए सूचना सुरक्षा का कार्यान्वयन सावधानीपूर्वक निर्मित और समान रूप से लागू सुरक्षा नीतियों और प्रक्रियाओं के बिना सफल नहीं होगा जो व्यवसाय निरंतरता योजना के सभी पहलुओं को कवर करते हैं।

BCP (व्यवसाय निरंतरता योजना)

बीसीपी कार्यक्रम शुरू करने से पहले नेतृत्व को सहमत होना चाहिए ताकि यह सुनिश्चित किया जा सके कि वे अपेक्षित डिलिवरेबल्स को समझते हैं, साथ ही साथ उनकी व्यक्तिगत देयता (वित्तीय और यहां तक कि आपराधिक रूप से) यदि यह निर्धारित किया जाता है कि उन्होंने पर्याप्त रूप से सुरक्षा के लिए उचित देखभाल का उपयोग नहीं किया है संगठन और उसके संसाधन।

वरिष्ठ प्रबंधन की अपेक्षाओं को सुरक्षा अधिकारियों द्वारा विकसित और अनुरक्षित नीतियों के माध्यम से संप्रेषित किया जाता है, जो प्रक्रियाओं को स्थापित करने और मानकों, आधार रेखा और दिशानिर्देशों के पालन के लिए जिम्मेदार होते हैं, और एसपीओएफ (विफलता के एकल बिंदु) की खोज के लिए जिम्मेदार होते हैं जो कर सकते हैं पूरे सिस्टम को सुरक्षित और मज़बूती से काम करने से समझौता करें।

इन संभावित विघटनकारी घटनाओं का वर्गीकरण, बीआईए (बिजनेस इम्पैक्ट एनालिसिस) का उपयोग करके किया जाता है, जो कि एक अनुक्रमिक दृष्टिकोण है; परिसंपत्तियों और व्यावसायिक प्रक्रियाओं की पहचान करना, प्रत्येक की गंभीरता का निर्धारण करना, वसूली के लिए उनकी समय संवेदनशीलता के आधार पर एमटीडी (अधिकतम सहनीय डाउनटाइम) का अनुमान लगाना, और अंत में, पुनर्प्राप्ति उद्देश्यों की गणना करना; आरटीओ (रिकवरी टाइम ऑब्जेक्टिव) और आरपीओ (रिकवरी पॉइंट ऑब्जेक्टिव), उद्देश्य, बनाम, लाभ प्राप्त करने की लागत पर विचार करते हुए।

डेटा एक्सेस भूमिकाएं और जिम्मेदारियां

व्यावसायिक व्यवसाय आमतौर पर बाहरी फर्मों को किराए पर लेते हैं जो संभावित नए कर्मचारियों की अधिक जानकारी एकत्र करने के लिए पृष्ठभूमि की जांच में विशेषज्ञ होते हैं, ठोस कार्य रिकॉर्ड के साथ हायरिंग मैनेजर की सहायता करते हैं, शिक्षा डिग्री और प्रमाणन, आपराधिक इतिहास और संदर्भ को मान्य करते हैं। जाँच करता है।

ऑपरेशनल सिस्टम पुराने और खराब या लिखित पासवर्ड हो रहे हैं, ऐसे कई तरीके हैं जिनसे अनधिकृत व्यक्ति कमजोरियों का पता लगा सकते हैं और नेटवर्क या सोशल इंजीनियरिंग के माध्यम से किसी संगठन की सूचना प्रणाली पर हमला कर सकते हैं।

संगठन द्वारा किराए पर ली गई तृतीय-पक्ष सेवाएं भी एक खतरे का प्रतिनिधित्व कर सकती हैं, खासकर यदि कर्मचारियों को उचित सुरक्षा प्रक्रियाओं का उपयोग करने के लिए प्रशिक्षित नहीं किया जाता है। सूचना प्रकटीकरण को रोकने के लिए उनकी बातचीत मजबूत सुरक्षा नींव में निहित होनी चाहिए।

न्यूनतम विशेषाधिकार का अर्थ है उपयोगकर्ताओं को केवल वही पहुंच प्रदान करना जो उन्हें अपना काम करने के लिए चाहिए, इससे अधिक कुछ नहीं। जबकि कुछ कर्मचारियों (उनके कार्य कार्यों के आधार पर) के पास "जानने की आवश्यकता" की उच्च पहुंच होती है। नतीजतन, उनके कार्यस्थानों की लगातार निगरानी की जानी चाहिए, और सुरक्षा मानकों के साथ अद्यतित रहना चाहिए।

कुछ संसाधन जो मदद कर सकते हैं

COSO (ट्रेडवे आयोग के प्रायोजक संगठनों की समिति)

धोखाधड़ी वित्तीय रिपोर्टिंग पर यूएस (संयुक्त राज्य) के राष्ट्रीय आयोग को प्रायोजित करने के लिए 1985 में गठित, जिसने उन कारणों का अध्ययन किया जो कपटपूर्ण वित्तीय रिपोर्टिंग की ओर ले जाते हैं, और इसके लिए सिफारिशें प्रस्तुत करते हैं; सार्वजनिक कंपनियां, उनके लेखा परीक्षक, एसईसी (प्रतिभूति विनिमय आयोग), अन्य नियामक और कानून प्रवर्तन निकाय।

ITIL (सूचना प्रौद्योगिकी अवसंरचना पुस्तकालय)

ब्रिटिश सरकार के स्टेशनरी कार्यालय द्वारा निर्मित, आईटीआईएल पुस्तकों के एक समूह से बना एक ढांचा है, जो किसी संगठन की आईटी के लिए विशिष्ट आवश्यकताओं के लिए सर्वोत्तम प्रथाओं को प्रदर्शित करता है, जैसे कि मुख्य परिचालन प्रक्रियाओं, घटनाओं और उपलब्धता, और वित्तीय विचारों का प्रबंधन।

COBIT (सूचना और संबंधित प्रौद्योगिकी के लिए नियंत्रण उद्देश्य)

ITGI (IT गवर्नेंस इंस्टीट्यूट) द्वारा प्रकाशित, COBIT एक ऐसा ढांचा है जो व्यावसायिक आवश्यकताओं के साथ संरेखण में दक्षता, प्रभावशीलता, CIA, विश्वसनीयता और अनुपालन की परीक्षा सहित IT नियंत्रणों के लिए एक समग्र संरचना प्रदान करता है। ISACA (सूचना प्रणाली लेखा परीक्षा और नियंत्रण संघ) COBIT के बारे में गहन निर्देश प्रदान करता है, साथ ही विश्व स्तर पर मान्यता प्राप्त प्रमाणन, जैसे CISA (प्रमाणित सूचना प्रणाली लेखा परीक्षक)।

ISO/IEC 27002:2013 (अंतर्राष्ट्रीय मानकीकरण संगठन/अंतर्राष्ट्रीय इलेक्ट्रोटेक्निकल कमीशन)

पहले ISO/IEC 17799:2005 के रूप में जाना जाता था, ISO/IEC 27002:2013 में संगठनों के लिए विस्तृत निर्देश शामिल हैं, जिसमें सूचना सुरक्षा नियंत्रण शामिल हैं, जैसे; नीतियों, अनुपालन, अभिगम नियंत्रण, संचालन और मानव संसाधन (मानव संसाधन) सुरक्षा, क्रिप्टोग्राफी, घटनाओं का प्रबंधन, जोखिम, बीसी (व्यावसायिक निरंतरता), संपत्ति, और बहुत कुछ। दस्तावेज़ का पूर्वावलोकन भी है।

VERIS (इवेंट रिकॉर्डिंग और इंसीडेंट शेयरिंग की शब्दावली)

GitHub पर उपलब्ध, VERIS निरंतर विकास में एक परियोजना है, जिसका उद्देश्य संगठनों को उपयोगी घटना-संबंधी जानकारी एकत्र करने में मदद करना है, और इसे गुमनाम और जिम्मेदारी से साझा करना, VCDB (VERIS कम्युनिटी डेटाबेस) का विस्तार करना है। उपयोगकर्ताओं के सहयोग, जिसके परिणामस्वरूप जोखिम प्रबंधन के लिए एक उत्कृष्ट संदर्भ होता है, को फिर एक वार्षिक रिपोर्ट, वीडीबीआईआर (वेरिज़ोन डेटा ब्रीच इन्वेस्टिगेशन रिपोर्ट) में अनुवादित किया जाता है।

OECD दिशानिर्देश (आर्थिक सहयोग और विकास संगठन)

ओईसीडी, दुनिया भर के भागीदारों के सहयोग से, बहुराष्ट्रीय उद्यमों के लिए आरबीसी (जिम्मेदार व्यापार आचरण) को बढ़ावा देता है, व्यक्तियों को उनकी पीआईआई (व्यक्तिगत रूप से पहचान योग्य जानकारी) पर गोपनीयता सुनिश्चित करता है, और उनके डेटा को कैसे बनाए रखा जाना चाहिए और उद्यमों द्वारा बनाए रखा जाना चाहिए, इसके सिद्धांतों को स्थापित करना।

NIST SP 800 सीरीज (राष्ट्रीय मानक और प्रौद्योगिकी विशेष प्रकाशन संस्थान)

यूएस एनआईएसटी, अपने सीएसआरसी (कंप्यूटर सुरक्षा संसाधन केंद्र) पर, साइबर सुरक्षा के लिए प्रकाशनों का एक संग्रह प्रदान करता है, जिसमें डेटाबेस सहित सभी प्रकार के विषयों को शामिल किया गया है। डेटाबेस के नजरिए से सबसे महत्वपूर्ण, SP 800-53 संशोधन 4 है।

निष्कर्ष

SOx लक्ष्यों को प्राप्त करना कई संगठनों के लिए एक दैनिक चिंता का विषय है, यहां तक कि वे भी जो सीमित नहीं हैं लेखांकन गतिविधियों के लिए। जोखिम मूल्यांकन और आंतरिक नियंत्रण के निर्देशों वाले ढांचे उद्यम के सुरक्षा व्यवसायियों के लिए होने चाहिए, साथ ही संवेदनशील डेटा के विनाश, परिवर्तन और प्रकटीकरण को रोकने के लिए सॉफ़्टवेयर भी होना चाहिए।