MySQL उपयोग में आसान और अत्यधिक सुरक्षित होने के लिए जाना जाता है। यही कारण है कि यह कई संगठनों के लिए नंबर एक विकल्प है, जिसमें फेसबुक, गूगल, उबेर और यूट्यूब जैसे सबसे बड़े ब्रांड शामिल हैं। क्योंकि यह खुला स्रोत है, यह व्यावसायिक उद्देश्यों के लिए भी उपयोग और संशोधित करने के लिए स्वतंत्र है। लेकिन हालांकि यह बहुत सुरक्षित हो सकता है, सुरक्षा सुविधाओं का हमेशा ठीक से उपयोग नहीं किया जाता है।

साइबर अपराधी जनता का शोषण करने के तरीके खोजने में अच्छे हैं। रैंसमवेयर के हमलों ने शहरों, स्कूलों और अस्पतालों से लेकर बड़े और छोटे व्यवसायों तक हर चीज में प्रवेश कर लिया है। पीड़ितों को उनके सिस्टम में दुर्भावनापूर्ण कार्यक्रमों की अनुमति देने के लिए बरगलाया जाता है, जहां वे प्रोग्राम फिरौती मिलने तक फाइलों को लॉक कर देते हैं। MySQL और अन्य डेटाबेस प्रबंधन प्रणालियों का उपयोग करने वाले सभी प्रकार के संगठन हमलों के जोखिम में हैं।

व्यवसायों के अलावा नागरिक प्रतिष्ठानों को लक्षित करना साइबर अपराधियों के लिए एक स्मार्ट कदम है क्योंकि हमारा समाज उनके बिना उखड़ जाएगा। यह जानने के बाद, हैकर्स MySQL में कमजोरियों का फायदा उठाकर उन लक्ष्यों से पैसा कमाते हैं जिनके पास फिरौती देने से इनकार करने का कोई रास्ता नहीं है।

रैंसमवेयर एक साइबर अपराधी के लिए एक आकर्षक उद्योग है, खासकर जब हम सभी क्षेत्रों में सभी प्रकार के डेटा को संग्रहीत करने के लिए प्रौद्योगिकी पर भरोसा करना जारी रखते हैं। पिछले साल, कुछ सबसे हानिकारक रैंसमवेयर हमलों ने खरबों डॉलर के लक्ष्य का सफलतापूर्वक शोषण किया। अपने डेटाबेस को अवांछित पहुंच से बचाना पहले से कहीं अधिक महत्वपूर्ण है।

रैंसमवेयर अटैक

2020 में, रैंसमवेयर हमलों में मांगी गई फिरौती की औसत राशि Q3 तक प्रति घटना $ 170,000 तक पहुंच गई थी। हालांकि अपराधी आमतौर पर अपनी बात पर कायम रहते हैं और फिरौती का भुगतान करने के बाद डेटा को पुनर्स्थापित करते हैं, फिर भी यह जानना असंभव है कि किसी हमले के बाद आपका डेटा पूरी तरह से सुरक्षित है या नहीं।

जब से कोविड ने हमारे डिजिटल परिदृश्य को बदल दिया है तब से इस तरह के हमलों की उम्मीद अधिक हो गई है। दूरस्थ कर्मचारियों और व्यवसायों को साथी टीम के सदस्यों, ग्राहकों और ठेकेदारों के साथ सहयोग करने के लिए क्लाउड-आधारित प्रोजेक्ट टूल और अन्य प्रकार के ऑनलाइन डेटाबेस पर भरोसा करने के लिए मजबूर किया गया था। और जबकि इस प्रकार के उपकरण प्रबंधकों को नियंत्रण के लिए टीम अनुमतियाँ सेट करने की अनुमति देते हैं, ऐसे उपाय पर्याप्त नहीं हैं।

चीजों को और अधिक जटिल बनाते हुए, सभी डिजिटल विशेषज्ञता स्तरों के अधिक से अधिक लोग ऑनलाइन सहयोग टूल का उपयोग कर रहे हैं, और उनमें से अधिकांश अभी भी सुरक्षा-प्रेमी नहीं हैं। विभिन्न चैनलों के माध्यम से इतनी अधिक जानकारी आने के साथ, सबसे कुशल उपयोगकर्ताओं के लिए भी यह परिभाषित करना कठिन हो सकता है कि डेटा एक वैध स्रोत से है या नहीं।

यही कारण है कि साइबर अपराधी महामारी के डर और गलत सूचना का फायदा उठा रहे हैं। फर्जी सीडीसी ईमेल जैसी चीजों में निहित दुर्भावनापूर्ण लिंक प्रसारित हो रहे हैं। वे प्राप्तकर्ताओं को धोखेबाजों को सीधे अपने कंप्यूटर में जाने देने के लिए धोखा देने के लिए बहुत ही ठोस लेआउट और लोगो के साथ खुद को गलत तरीके से प्रस्तुत करके महामारी से संबंधित चिंताओं का फायदा उठाते हैं।

2021 में, हैकर समूह अपनी रणनीति में और भी अधिक परिष्कृत और मायावी होते जा रहे हैं। क्रिप्टोक्यूरेंसी फिरौती के लिए एक लोकप्रिय प्रारूप है। क्रिप्टो ट्रेसिंग क्षमताएं काफी नई हैं, और साइबर अपराधियों को पकड़ना बहुत कठिन है। निजी डेटा एक तेजी से मूल्यवान वस्तु बन जाता है।

PLEASE_READ_ME

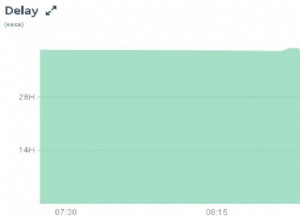

पिछले वर्ष के सबसे मायावी और खतरनाक हमलों में से एक, जिसे अब PLEASE_READ_ME के नाम से जाना जाता है, ने रैंसमवेयर तकनीक के पैमाने और क्षमताओं के बारे में हमारे सोचने के तरीके को बदल दिया है। अधिकांश रैंसमवेयर हमले उन विशिष्ट संस्थाओं के उद्देश्य से होते हैं जिनके पास खोने के लिए बहुत कुछ है। इस तरह के लक्षित हमले आमतौर पर सुनियोजित और निर्बाध रूप से निष्पादित होते हैं, जिससे पीड़ितों को निजी डेटा को नीलाम होने से बचाने के लिए शीर्ष डॉलर का भुगतान करना पड़ता है।

PLEASE_READ_ME हमला, इसके विपरीत, एक अधिक अवसरवादी कारनामा था। यह कमजोर साख वाले MySQL सर्वर को लक्षित करने पर केंद्रित था। हालांकि उन्होंने प्रति पीड़ित कम पैसा कमाया, स्वचालित स्क्रिप्ट के साथ कई मशीनों और MySQL डेटाबेस को हैक कर लिया गया। हमलों में मैलवेयर (सिर्फ एक स्क्रिप्ट) का भी उपयोग नहीं किया गया था।

2020 के अंत तक, इन हमलों में कुल 250,000 डेटाबेस चोरी हो गए और डार्क वेब पर बेचे गए। पीड़ितों को अपने डेटाबेस को पुनर्स्थापित करने के लिए 08 बीटीसी (बिटकॉइन मुद्रा) का भुगतान करने के लिए कहा गया, बिटकॉइन की वर्तमान विनिमय दर पर लगभग $4,350 तक जोड़ा गया।

इस अभूतपूर्व हमले ने MySQL के उपयोगकर्ताओं को किनारे कर दिया है। हमने सीखा है कि कोई भी सुरक्षित नहीं है, और हमें यह सुनिश्चित करना चाहिए कि क्रेडेंशियल सुरक्षित हैं।

MySQL डेटाबेस की सुरक्षा करना

कमजोर साख पर आधारित PLEASE_READ_ME और अन्य रैंसमवेयर हमलों की आश्चर्यजनक सफलता के आलोक में, SQL हमले साइबर हमले के सबसे सामान्य रूपों में से एक हैं। यह सुनिश्चित करने का समय है कि आपके डेटाबेस जबरन वसूली से सुरक्षित हैं।

अपने क्रेडेंशियल्स और डेटाबेस की सुरक्षा को मजबूत करने के लिए आप यहां कुछ कदम उठा सकते हैं:

पासवर्ड मैनेजर तैनात करें

कई सुरक्षा प्रबंधन उपकरण डेटाबेस और सुरक्षा प्रोटोकॉल की स्वचालित निगरानी में मदद कर सकते हैं। बेशक, प्रत्येक उपयोगकर्ता को एक अद्वितीय पासवर्ड बनाना होगा, लेकिन यह पर्याप्त नहीं है। पासवर्ड प्रबंधन प्रणाली का उपयोग करें जिसके लिए प्रत्येक पासवर्ड को नियमित रूप से बदलने की आवश्यकता होगी।

उदाहरण के लिए, पासवर्ड आवश्यकताओं को लागू करें, जैसे अंकों की संख्या, विशेष वर्णों की उपस्थिति, आदि। फिर, इस पासवर्ड को हर 60 दिनों में एक नए पासवर्ड में अपडेट करने की आवश्यकता होती है जिसका अतीत में उपयोग नहीं किया गया है। यह आपके डेटाबेस उपयोगकर्ताओं को जवाबदेह रखने में मदद कर सकता है और अनुभवी साइबर अपराधियों के लिए भी कार्यों को जटिल बना सकता है।

कम से कम विशेषाधिकार के सिद्धांत का उपयोग करें

कम से कम विशेषाधिकार के सिद्धांत का मतलब है कि आपको उपयोगकर्ताओं को केवल उन फाइलों तक पहुंच प्रदान करनी चाहिए जिनकी उन्हें उनके लिए आवश्यक कार्यों को पूरा करने की आवश्यकता है। दूसरे शब्दों में, प्रत्येक कर्मचारी को आपके द्वारा प्रबंधित प्रत्येक डेटाबेस तक पूर्ण पहुंच की आवश्यकता नहीं होती है। यह नियंत्रित करने के लिए SQL सर्वर व्यवस्थापन का उपयोग करें कि किसके पास क्या एक्सेस है।

कई उपकरण डेटाबेस प्रशासन का प्रबंधन करते हैं। आपको यूज़रनेम, पासवर्ड, अनुमतियों और असाइनमेंट का ट्रैक रखने के लिए अपने दम पर कड़ी मेहनत करने की ज़रूरत नहीं है। डेटाबेस के कुछ हिस्सों को अवरुद्ध करके, आप न केवल हमले को कम हानिकारक बनाते हैं, बल्कि उल्लंघन होने पर भेद्यता को ट्रैक और इंगित करना भी आसान बनाते हैं।

शून्य-विश्वास सुरक्षा मॉडल शामिल करें

एक शून्य-विश्वास मॉडल मानता है कि किसी भी पहचान पर भरोसा नहीं किया जा सकता है। इसलिए, सभी उपयोगकर्ताओं को डेटा और अन्य संसाधनों तक पहुंच प्राप्त करने से पहले प्रमाणीकरण की आवश्यकता होती है। मानव उपयोगकर्ताओं पर भरोसा न करने के अलावा, मशीनों को समान शून्य-विश्वास मानकों पर रखना महत्वपूर्ण है।

स्वचालन तकनीक दक्षता बढ़ाने के लिए सभी प्रकार के व्यवसायों के लिए एक शानदार निवेश है, लेकिन मशीन की पहचान पर भरोसा करना गंभीर समस्याएं पैदा कर सकता है। एक प्रभावी शून्य-विश्वास नीति को बनाए रखने के लिए वास्तविक समय की निगरानी कार्यक्रम का उपयोग करना और उपयोगकर्ता की पहचान और उनकी संबद्ध पहुंच और विशेषाधिकारों पर नज़र रखना आवश्यक है।

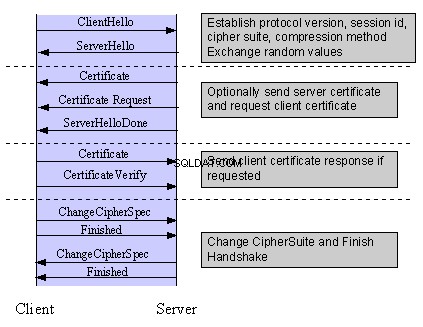

एसएसएल और टीएलएस एन्क्रिप्शन

सिक्योर सॉकेट लेयर (एसएसएल) सर्टिफिकेट कंपनी के डेटा को एन्क्रिप्ट करने के लिए शुरू करने के लिए एक अच्छी जगह है। प्रत्येक उपयोगकर्ता के लिए अपनी एसएसएल सेटिंग निर्दिष्ट करना बुद्धिमानी है।

आपका डेटाबेस एन्क्रिप्ट किया जाना चाहिए, लेकिन नेटवर्क को एन्क्रिप्ट करना और यह गारंटी देना भी महत्वपूर्ण है कि एक्सेस वाला कोई भी तीसरा पक्ष भी एन्क्रिप्शन प्रोटोकॉल का उपयोग करता है। याद रखें कि आप केवल अपनी सबसे कमजोर कड़ी की तरह ही सुरक्षित हैं।

दोबारा जांचें कि आपके पास एसएसएल या उसका उत्तराधिकारी, ट्रांसपोर्ट लेयर सिक्योरिटी (टीएलएस) सक्षम है। अपने तृतीय-पक्ष प्रदाताओं से उनके पास मौजूद एन्क्रिप्शन प्रोटोकॉल के बारे में भी पूछें।

अनाम उपयोगकर्ताओं को निकालें

प्रमाणीकरण सुरक्षा बढ़ाने के लिए उपरोक्त कदम उठाते समय, आपको बिना पासवर्ड वाले किसी भी अनाम उपयोगकर्ता या उपयोगकर्ता को भी हटा देना चाहिए। यह सुनिश्चित करेगा कि हैकर्स के आने के लिए कोई दरवाजे खुले नहीं हैं। यदि आपको पासवर्ड की आवश्यकता नहीं है तो साइबर अपराधी के लिए आपके MySQL सर्वर में लॉग इन करना बहुत आसान है।

साइबर अपराधी जो SQL हमलों को अंजाम दे रहे हैं, वे हार्डवेयर और सॉफ्टवेयर में सभी कमजोरियों और विशेष रूप से क्लाउड में सुरक्षा मुद्दों से अच्छी तरह वाकिफ हैं। इस तरह वे अपना जीवन यापन करते हैं। एक अनाम खाता आसानी से गोपनीय फाइलों और अन्य डेटा तक सीधे पहुंच की अनुमति दे सकता है।

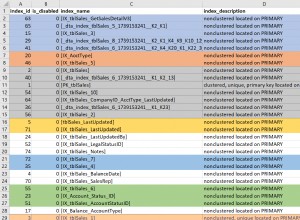

ऑडिट लॉगिंग सक्षम करें

अंतिम लेकिन कम से कम, सुनिश्चित करें कि आपने ऑडिटेड लॉगिंग सक्षम की है। ऑडिट लॉगिंग लॉगिन के समय, तिथि और स्थान के साथ-साथ कुछ उपयोगकर्ता गतिविधि का ट्रैक रखता है। आप अपने SQL डेटा को वर्गीकृत कर सकते हैं ताकि आप जान सकें कि संवेदनशील जानकारी क्या है।

इस प्रकार का डेटा प्रबंधन महत्वपूर्ण हो जाता है जब आप किसी डेटा उल्लंघन या किसी प्रकार के साइबर हमले का अनुभव करते हैं। फिर आप देख सकते हैं कि हमलावर ने आपके सर्वर को कब और कैसे एक्सेस किया और कौन सा डेटा प्रभावित हुआ। इस लॉग की लगातार निगरानी रखना भी एक अच्छा विचार है।

जबकि ऑटोमेशन इस प्रक्रिया की दक्षता की कुंजी है, यह भी बुद्धिमानी है कि कोई व्यक्ति लॉग और सॉफ़्टवेयर का ऑडिट करे ताकि यह सुनिश्चित हो सके कि कुछ भी दरार से नहीं निकल जाए।

आज ही अपनी सुरक्षा करें

अर्थव्यवस्था के डिजिटलीकरण ने साइबर अपराधियों के लिए लोगों और व्यवसायों का शोषण करने के नए और अधिक हानिकारक तरीके खोजने के लिए एक प्रजनन स्थल बनाया है। 2020 में, साइबर फिरौती की लागत में 336% की वृद्धि हुई, और यह संख्या हर दिन बढ़ रही है। प्रौद्योगिकी में निरंतर नवाचार अनिवार्य रूप से शोषण और डेटा चोरी में भी नवाचार की ओर ले जाएगा।

आपके व्यवसाय के आकार या आपके पास कितना भी डेटा या पैसा है, इससे कोई फर्क नहीं पड़ता, हमेशा अपराधियों की तलाश रहेगी। जब एक विस्तृत जाल डाला जाता है तो स्वचालित रैंसमवेयर हमले और अन्य साइबर हमले सबसे अच्छा काम करते हैं। इसका मतलब है, स्कैमर्स के लिए, यह हमेशा सबसे बड़ी डकैती हासिल करने के बारे में नहीं है। जैसा कि हमने पिछले वर्षों के रैंसमवेयर रुझानों से सीखा है, छोटे व्यवसायों या नागरिक संगठनों को चुपचाप बंद करने वाले चुपके हमलों की एक श्रृंखला समय के साथ जुड़ जाती है। यहां तक कि जब महामारी एक खराब स्मृति बन जाती है, तब भी स्कैमर्स कमजोर लोगों को दुर्भावनापूर्ण फ़ाइलों को डाउनलोड करने के लिए धोखा देने के अन्य तरीके खोजेंगे।

रोजमर्रा की जिंदगी में, हम खुद को अपराध से बचाने के लिए कुछ सावधानियां बरतते हैं। इंटरनेट पर हमारी गतिविधि अलग नहीं होनी चाहिए। रुझानों से संकेत मिलता है कि हम भविष्य में प्रयास किए गए और सफल रैंसमवेयर हमलों में निरंतर वृद्धि की उम्मीद कर सकते हैं। अपने सुरक्षा प्रोटोकॉल की निगरानी में सतर्क रहने और इन युक्तियों को अमल में लाने से आपके हानिकारक हमलों के शिकार होने की संभावना बहुत कम हो जाएगी।

इन दिशानिर्देशों को लागू करने के अलावा, MySQL डेटाबेस प्रबंधन में आपकी सहायता के लिए कई टूल उपलब्ध हैं। सुरक्षित रहने और सुरक्षा और उपयोगिता के बीच संतुलन बनाए रखने के लिए अपने लाभ के लिए स्वचालन का उपयोग करें।