यहां हम Oracle Apps R12.2 में TLS को सक्षम करने के लिए विस्तृत चरणों को देख रहे होंगे

विषय-सूची

परिचय:

वेब ब्राउज़र और वेब सर्वर के बीच डेटा R12 एप्लिकेशन में अनएन्क्रिप्टेड यात्रा करता है इसलिए पासवर्ड और अन्य जानकारी को स्निफर द्वारा ट्रैक किया जा सकता है। हम R12 में SSL लागू करके इससे बच रहे हैं।

एसएसएल कार्यान्वयन के साथ, डेटा एन्क्रिप्टेड रूपों में यात्रा करता है और केवल वेब ब्राउज़र और वेब सर्वर ही इसे डिक्रिप्ट कर सकते हैं।

कार्यान्वयन के लिए कॉन्फ़िगरेशन के अनुसार R12 परिवेश में SSL प्रमाणपत्र और कॉन्फ़िगरेशन की आवश्यकता होती है

SSL क्या है?

एसएसएल और टीएलएस क्रिप्टोग्राफिक प्रोटोकॉल हैं जो संचार अनुप्रयोगों और इंटरनेट पर उनके उपयोगकर्ताओं के बीच गोपनीयता सुनिश्चित करते हैं

ट्रांसपोर्ट लेयर सिक्योरिटी (TLS) क्या है

ट्रांसपोर्ट लेयर सिक्योरिटी, या टीएलएस, एसएसएल का उत्तराधिकारी है। टीएलएस, एसएसएल की तरह, एक प्रोटोकॉल है जो क्लाइंट और सर्वर के बीच ट्रैफ़िक को एन्क्रिप्ट करता है। टीएलएस दो मशीनों के बीच एक एन्क्रिप्टेड कनेक्शन बनाता है जिससे निजी जानकारी को बिना छिपकर बात करने, डेटा से छेड़छाड़ या संदेश जालसाजी की समस्याओं के बिना प्रसारित किया जा सकता है।

SSL कैसे काम करता है

- क्लाइंट HTTPS कनेक्शन मोड का उपयोग करके सर्वर को एक अनुरोध भेजता है।

- सर्वर क्लाइंट को अपना डिजिटल प्रमाणपत्र प्रस्तुत करता है। इस प्रमाणपत्र में सर्वर की पहचान करने वाली जानकारी जैसे सर्वर का नाम, संगठन और सर्वर सार्वजनिक कुंजी और CA निजी कुंजी के डिजिटल हस्ताक्षर शामिल हैं

- क्लाइंट (वेब ब्राउज़र) के पास सभी सीए की सार्वजनिक कुंजी है। यह डिजिटल प्रमाणपत्र निजी कुंजी को डिक्रिप्ट करता है यह सत्यापन साबित करता है कि प्रेषक के पास निजी कुंजी तक पहुंच थी, और इसलिए सार्वजनिक कुंजी से जुड़े व्यक्ति होने की संभावना है। यदि सत्यापन अच्छा होता है, तो सर्वर को एक विश्वसनीय सर्वर के रूप में प्रमाणित किया जाता है।

- क्लाइंट सर्वर को एन्क्रिप्शन स्तर, या सिफर की एक सूची भेजता है, जिसका वह उपयोग कर सकता है।

- सर्वर सूची प्राप्त करता है और एन्क्रिप्शन के सबसे मजबूत स्तर का चयन करता है जो उनके पास समान है।

- क्लाइंट सर्वर की सार्वजनिक कुंजी के साथ एक यादृच्छिक संख्या को एन्क्रिप्ट करता है और सर्वर को परिणाम भेजता है (जिसे केवल सर्वर अपनी निजी कुंजी के साथ डिक्रिप्ट करने में सक्षम होना चाहिए); दोनों पक्षों ने सत्र के दौरान बाद के एन्क्रिप्शन और डेटा के डिक्रिप्शन के लिए एक अद्वितीय सत्र कुंजी उत्पन्न करने के लिए यादृच्छिक संख्या का उपयोग किया

एसएसएल कार्यान्वयन R12 कार्यान्वयन की टोपोलॉजी पर निर्भर करेगा। मैं यहां सभी प्रमुख पर प्रकाश डाल रहा हूं।

TLS समाप्ति बिंदु

- टीएलएस टर्मिनेशन पॉइंट एन्क्रिप्टेड कनेक्शन के लिए एंड-पॉइंट सर्वर है जिसे क्लाइंट (उदाहरण के लिए, एक ब्राउज़र) द्वारा शुरू किया गया है।

- Oracle E-Business Suite के मामले में Oracle HTTP सर्वर TLS समाप्ति बिंदु के रूप में कार्य कर सकता है। एक वैकल्पिक TLS समाप्ति बिंदु, जैसे कि एक रिवर्स प्रॉक्सी या लोड बैलेंसर, Oracle HTTP सर्वर के सामने कॉन्फ़िगर किया जा सकता है।

विभिन्न एसएसएल टोपोलॉजी

- टीएलएस समाप्ति बिंदु के साथ वेबसर्वर के रूप में एक एकल वेबसर्वर परिनियोजन

यह काफी सरल है। हमें वेबसर्वर के लिए डिजिटल प्रमाणपत्र की आवश्यकता होगी। कदम सीधे आगे हैं। वेब ब्राउज़र और वेबसर्वर के बीच यातायात एन्क्रिप्ट किया जाएगा

- एक लोड बैलेंसर होना जो 2 या अधिक वेबसर्वर को सेवा दे रहा है, इसे थोड़ा जटिल बना देता है

इस मामले में, हमारे पास निम्नलिखित विकल्प हो सकते हैं

1. यातायात का अंत से अंत तक एन्क्रिप्शन (वेबसर्वर के रूप में टीएलएस समाप्ति बिंदु)

संपूर्ण ट्रैफ़िक प्रवाह अर्थात ब्राउज़र से लोड बैलेंसर और लोड बैलेंसर से वेब सर्वर तक एन्क्रिप्ट किया गया है

इसे करने के दो तरीके हैं

a) पास-थ्रू कॉन्फ़िगरेशन :इस मामले में लोड बैलेंस संदेश को डिक्रिप्ट/एन्क्रिप्ट नहीं करता है। यह सिर्फ वेबसर्वर को ट्रैफिक से गुजरता है

b) डिक्रिप्शन/एन्क्रिप्शन :इस मामले में लोड बैलेंस लोड बैलेंसर स्तर पर यातायात को डिक्रिप्ट करता है और फिर इसे एन्क्रिप्ट करता है और इसे वेब सर्वर पर भेजता है जो इसे फिर से डिक्रिप्ट करता है

2. एसएसएल टर्मिनेटर (वैकल्पिक टीएलएस टर्मिनेशन पॉइंट):वेब ब्राउज़र और लोड बैलेंसर के बीच का ट्रैफ़िक केवल एन्क्रिप्टेड होता है। लोड बैलेंस एसएसएल टर्मिनेटर के रूप में कार्य करता है और एसएसएल को लोड बैलेंसर स्तर पर समाप्त करता है और अनएन्क्रिप्टेड ट्रैफिक को वेबसर्वर को भेजता है।

प्रत्येक टोपोलॉजी पर कॉन्फ़िगरेशन करने के चरण नीचे दिए गए हैं

टीएलएस टर्मिनेशन पॉइंट के साथ वेबसर्वर के रूप में एकल वेबसर्वर परिनियोजन

महत्वपूर्ण बिंदु

1) न्यूनतम जावा डेवलपमेंट किट (JDK) 7 में अपग्रेड करें।

TLS 1.2 के उपयोग के लिए कम से कम Java 7 की आवश्यकता होती है

2) Oracle फ्यूजन मिडलवेयर अपग्रेड करें।

TLS 1.2 के उपयोग के लिए Oracle फ्यूजन मिडलवेयर 1.1.1.9 की आवश्यकता है

3) उत्पाद विशिष्ट पैच लागू करें।

Oracle वर्कफ़्लो - लागू करें पैच 22806350 :R12.OWF.C Oracle वर्कफ़्लो अधिसूचना मेलर समस्या का समाधान करने के लिए।

Oracle iProcurement - My Oracle सपोर्ट नॉलेज दस्तावेज़ 1937220.1 में उल्लिखित पैच लागू करें , Oracle iProcurement, Exchange और OSN विफल होने के बाद आपूर्तिकर्ता साइट SSLv3 से TLS प्रोटोकॉल में माइग्रेट हो जाती है (SSL हैंडशेक SSLIOClosedOverrideGoodbyeKiss के साथ) , जो उपयुक्त एप्लिकेशन संस्करणों से मेल खाती है।

Oracle iPayment - लागू करें पैच 22522877 :R12.IBY.C.

Oracle XML गेटवे - लागू करें पैच 22326911 :R12.ECX.C.

चरण 1

अपना परिवेश सेट करें

इस खंड में विस्तृत चरणों को (रनिंग) रन फाइल सिस्टम पर निष्पादित किया जाना चाहिए ताकि यह सुनिश्चित हो सके कि अगले ऑनलाइन पैचिंग के दौरान टीएलएस सेटअप को पैच फाइल सिस्टम में प्रचारित किया जाता है। इस बिंदु पर एक सक्रिय पैचिंग चक्र नहीं होना चाहिए। यह जांचने के लिए कि कोई ऑनलाइन पैचिंग साइकिल पहले से सक्रिय है या नहीं, आप निम्न कमांड का उपयोग कर सकते हैं:

यूनिक्स:

$ अपनाने-स्थिति

- ओरेकल ई-बिजनेस सूट रिलीज 12.2 एप्लिकेशन टियर में ओएस उपयोगकर्ता के रूप में लॉग ऑन करें जो इंस्टॉलेशन फाइलों का मालिक है।

- एप्लिकेशन संदर्भ फ़ाइल वैरिएबल s_file_edition_type के साथ फ़ाइल सिस्टम 'रन' पर सेट है, रन फ़ाइल सिस्टम को दर्शाता है। रन फ़ाइल सिस्टम पर APPL_TOP निर्देशिका में स्थित अपनी एप्लिकेशन स्तरीय परिवेश फ़ाइल (

.env) को स्रोत करें। APPS .env फ़ाइल को स्रोत न करें, अन्यथा 10.12 पर्यावरण चर उठाए जाएंगे और Oracle वॉलेट प्रबंधक 11g प्रारंभ करने में विफल हो जाएगा। पर्यावरण फ़ाइल को सोर्स करने के बाद, $FILE_EDITION पर्यावरण चर 'चलाना' होना चाहिए। - owm gui के लिए फ़्यूज़न मिडलवेयर स्थान और DISPLAY चर शामिल करने के लिए PATH पर्यावरण चर सेट करें

उदाहरण के लिए

निर्यात पथ=$FMW_HOME/webtier/bin:$FMW_HOME/oracle_common/bin:$PATH

निर्यात DISPLAY=<होस्टनाम या आईपी पता>:0.0

एस दूसरा चरण

वॉलेट बनाएं

s_web_ssl_directory स्थान का उपयोग अभी भी कुछ Oracle ई-बिजनेस सूट रिलीज़ 12.2 घटकों (उदाहरण के लिए, XML गेटवे ट्रांसपोर्टेशन एजेंट OXTA) द्वारा और Oracle फ़्यूज़न मिडलवेयर क्लोनिंग प्रक्रिया के दौरान किया जाता है।

हम इस स्थान को निम्न तरीके से ढूंढ सकते हैं

बिल्ली $CONTEXT_FILE|grep “s_web_ssl_directory”

वॉलेट प्रबंधक को पृष्ठभूमि प्रक्रिया के रूप में खोलें:

| $ owm और |

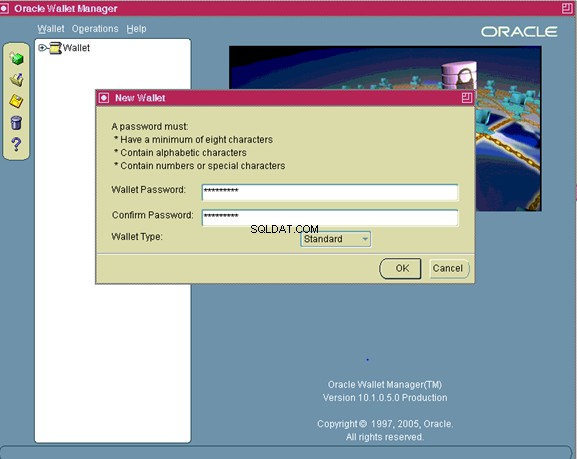

Oracle वॉलेट मैनेजर मेनू पर वॉलेट पर नेविगेट करें

नया।

इसका उत्तर नहीं:आपकी डिफ़ॉल्ट वॉलेट निर्देशिका मौजूद नहीं है। क्या आप इसे अभी बनाना चाहते हैं?

नई वॉलेट स्क्रीन अब आपको अपने वॉलेट के लिए पासवर्ड दर्ज करने के लिए कहेगी

पासवर्ड दर्ज करें और इसे याद रखें

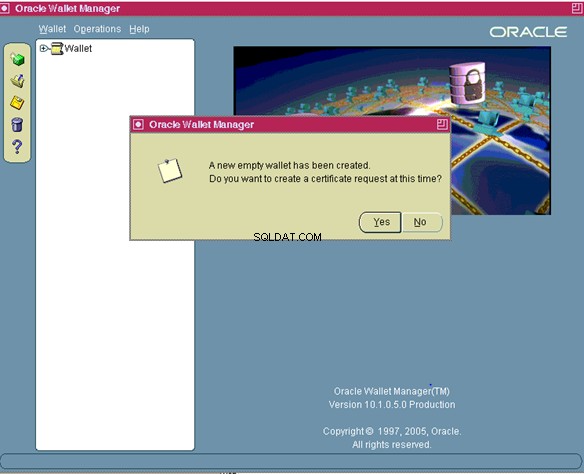

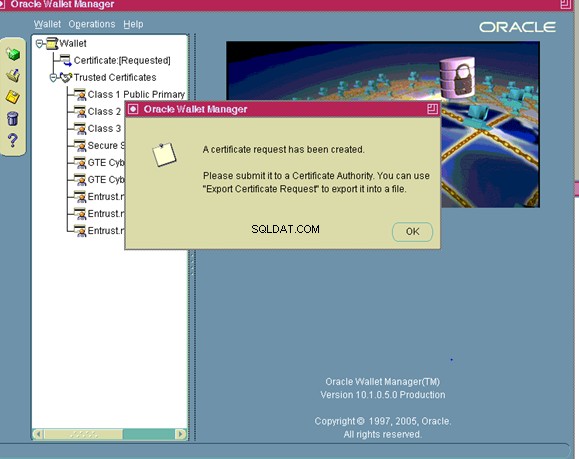

एक नया खाली बटुआ बनाया गया है। क्या आप इस समय प्रमाणपत्र अनुरोध बनाना चाहते हैं?

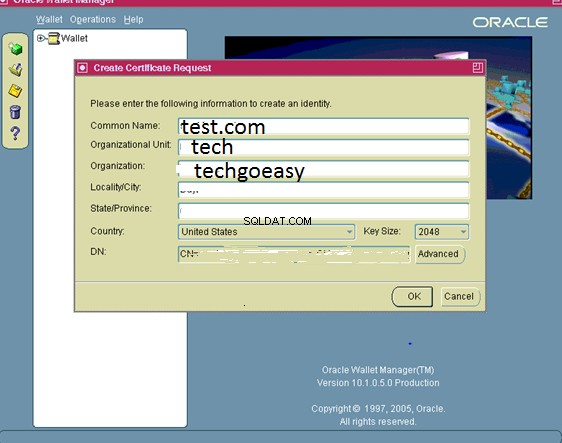

क्रिएट सर्टिफिकेट रिक्वेस्ट स्क्रीन में “Yes” पर क्लिक करने के बाद पॉप अप होगा:

उपयुक्त मान भरें जहाँ:

| सामान्य नाम | यह डोमेन सहित आपके सर्वर का नाम है। |

| संगठनात्मक इकाई:(वैकल्पिक) | आपके संगठन की इकाई। |

| संगठन | यह आपके संगठन का नाम है |

| इलाका/शहर | यह आपका इलाका या शहर है। |

| राज्य/प्रांत | आपके राज्य या प्रांत का पूरा नाम संक्षिप्त नहीं है। |

ड्रॉप डाउन सूची से अपना देश चुनें, और कुंजी आकार के लिए, न्यूनतम के रूप में 2048 चुनें। ठीक क्लिक करें।

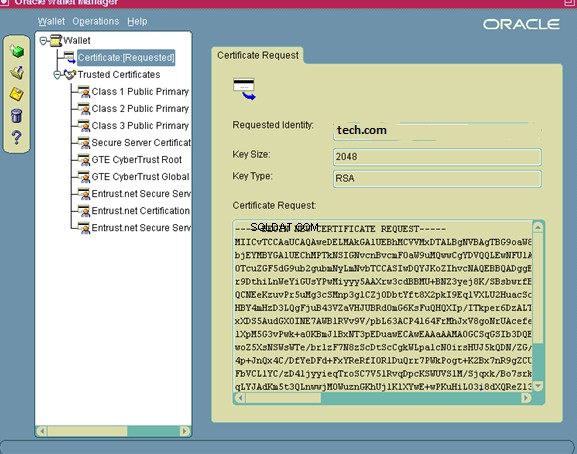

अनुरोध किए गए प्रमाणपत्र पर क्लिक करें

प्रमाणपत्र अनुरोध को किसी प्रमाणन प्राधिकारी को सबमिट करने से पहले आपको निर्यात करना होगा।

- प्रमाणपत्र को हाइलाइट करने के लिए [अनुरोधित] पर क्लिक करें।

- मेनू से ऑपरेशन क्लिक करें

निर्यात प्रमाणपत्र अनुरोध

- फ़ाइल को server.csr के रूप में सहेजें

- मेनू से वॉलेट पर क्लिक करें और फिर सहेजें पर क्लिक करें।

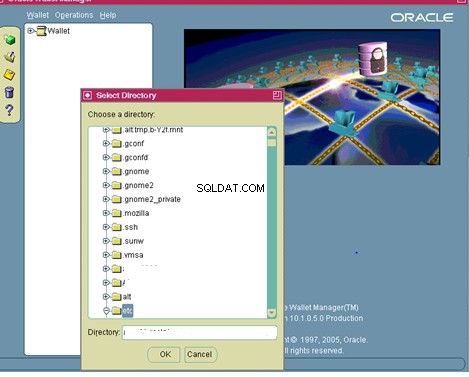

- निर्देशिका चुनें स्क्रीन पर निर्देशिका को अपनी पूरी तरह से योग्य वॉलेट निर्देशिका में बदलें।

- ठीक क्लिक करें।

- मेनू से वॉलेट क्लिक करें और ऑटो लॉग इन बॉक्स चेक करें।

इस पासवर्ड को कुछ ऐसा बनाना सुनिश्चित करें जो आपको याद रहे। जब भी आप Oracle वॉलेट मैनेजर के साथ वॉलेट खोलते हैं या कमांड लाइन इंटरफेस का उपयोग करके वॉलेट पर ऑपरेशन करते हैं, तो आपको पासवर्ड का उपयोग करना होगा। वॉलेट बनाने वाले ओएस उपयोगकर्ता द्वारा सबमिट की गई ऑटो लॉगिन सक्षम प्रक्रियाओं के साथ वॉलेट तक पहुंचने के लिए पासवर्ड की आपूर्ति करने की आवश्यकता नहीं होगी।

- वॉलेट प्रबंधक से बाहर निकलें।

वॉलेट निर्देशिका में अब निम्न फ़ाइलें होंगी:

cwallet.sso

ewallet.p12

server.csr

अब आप सर्वर प्रमाणपत्र का अनुरोध करने के लिए अपने प्रमाणन प्राधिकारी को server.csr सबमिट कर सकते हैं

वॉलेट का उपयोग करके वॉलेट को सेव करें और सेव करें और डायरेक्टरी पाथ दें

प्रमाण पत्र अनुरोध को किसी प्रमाणपत्र प्राधिकारी को सबमिट करें ।

नोट:हस्ताक्षर एल्गोरिथम परिवर्तन

एन्क्रिप्शन एल्गोरिदम के लिए उद्योग मानकों की लगातार समीक्षा की जा रही है। उद्योग मानक के रूप में SHA-1 आधारित हस्ताक्षर हैश एल्गोरिथम के साथ जारी किए गए प्रमाणपत्रों को चरणबद्ध तरीके से समाप्त किया जा रहा है। कई प्रमाणपत्र प्राधिकारी प्रमाणपत्र जारी करने के लिए न्यूनतम हस्ताक्षर एल्गोरिथम के रूप में SHA-2 की सिफारिश या अनिवार्य कर रहे हैं। SHA-2 में जाने की समय सीमा उपयोग किए जाने वाले प्रमाणपत्र प्राधिकरण के आधार पर भिन्न होती है। SHA-2 की आवश्यकता मध्यवर्ती प्रमाणपत्रों को भी प्रभावित करती है जो जारी किए गए अंतिम-इकाई SHA-2 प्रमाणपत्र को वापस श्रृंखलाबद्ध करने के लिए SHA-2 भी होना चाहिए। रूट प्रमाणपत्र प्रभावित नहीं होते हैं।

अधिक जानकारी के लिए निम्नलिखित My Oracle सपोर्ट नॉलेज डॉक्यूमेंट्स का संदर्भ लें:

दस्तावेज़ 1448161.1 , SHA-1 या बेहतर सिग्नेचर एल्गोरिथम के साथ CSR कैसे तैयार करें

दस्तावेज़ 1275428.1 , Oracle एप्लिकेशन सर्वर (10.1.2.X.X/10.1.3.X.X) और फ़्यूज़न मिडलवेयर 11g (11.1.1.X) में SHA-2 के लिए समर्थन स्थिति

दस्तावेज़ 1939223.1 , क्या FMW11g में Oracle वॉलेट मैनेजर या ORAPKI के साथ SHA-2 प्रमाणपत्र हस्ताक्षर अनुरोध जनरेट करना संभव है

आपके प्रमाणपत्र प्रदाता के आधार पर, Oracle वॉलेट मैनेजर (OWM) द्वारा उत्पन्न MD5 आधारित प्रमाणपत्र अनुरोध (CSR) स्वीकार नहीं किया जा सकता है।

उदाहरण के लिए, सिमेंटेक अब केवल SHA-1 2048-बिट आधारित CSR या उच्चतर स्वीकार करेगा। OWM और orapki दोनों में एक मौजूदा सीमा के कारण, वे MD5 आधारित CSR के अलावा कुछ भी उत्पन्न करने में असमर्थ हैं। OWM SHA-2 या उससे ऊपर के विश्वसनीय प्रमाणपत्र और सर्वर प्रमाणपत्र स्वीकार कर सकता है, यह उन्हें उत्पन्न नहीं कर सकता है।

इन मामलों में, समाधान सीएसआर उत्पन्न करने के लिए ओपनएसएसएल का उपयोग करना है। इस प्रक्रिया का एक उदाहरण नीचे दिया गया है।

- मौजूदा वॉलेट लेने के लिए OpenSSL का उपयोग करें और इसे एक नई PEM प्रारूप फ़ाइल के रूप में सहेजें:

opensl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

SHA-2 निर्दिष्ट करने वाला अनुरोध उत्पन्न करने के लिए OpenSSL का उपयोग करें:

opensl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

इस बिंदु पर, OpenSSL आपको अनुरोध विशेषताओं के लिए संकेत देगा। OWM में CSR बनाते समय आपके द्वारा दर्ज किया गया वही डेटा दर्ज करना सुनिश्चित करें। 'चैलेंज पासवर्ड' निर्दिष्ट न करें क्योंकि इसे अधिकांश प्रमाणित करने वाले अधिकारियों द्वारा असुरक्षित माना गया है।

- सीएसआर अब सर्वर प्रमाणपत्र का अनुरोध करने के लिए आपके प्रमाणपत्र प्राधिकारी को सबमिट किया जाना चाहिए।

- अपना नया जारी प्रमाणपत्र प्राप्त करने पर, आप नीचे दिए गए अगले चरण को जारी रखते हुए OWM का उपयोग करके इसे अपने वॉलेट में आयात कर सकते हैं

चरण 5

अपने सर्वर प्रमाणपत्र को वॉलेट में आयात करें

अपने प्रमाणन प्राधिकारी से अपना सर्वर प्रमाणपत्र प्राप्त करने के बाद आपको इसे अपने वॉलेट में आयात करना होगा। निम्न विधियों में से किसी एक द्वारा अपने सर्वर पर वॉलेट निर्देशिका में प्रमाणपत्र को server.crt पर कॉपी करें:

- प्रमाण पत्र एफ़टीपी (बाइनरी मोड में)

- सामग्री को server.crt में कॉपी और पेस्ट करें

अपने बटुए में server.crt आयात करने के लिए इन चरणों का पालन करें:

- वॉलेट प्रबंधक को पृष्ठभूमि प्रक्रिया के रूप में खोलें:

$ owm और

- मेनू से वॉलेट पर क्लिक करें फिर खोलें।

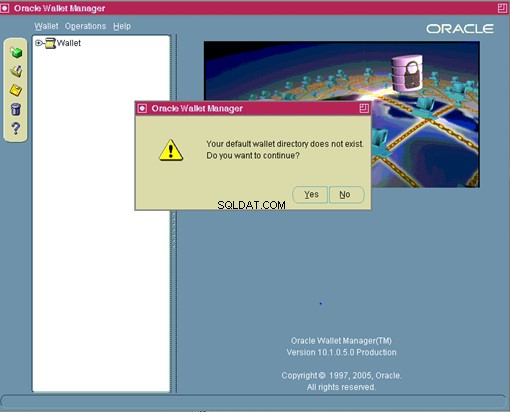

- जवाब दिए जाने पर हां में जवाब दें:

आपकी डिफ़ॉल्ट वॉलेट निर्देशिका मौजूद नहीं है।

क्या आप जारी रखना चाहते हैं?

- निर्देशिका चुनें स्क्रीन पर निर्देशिका को अपनी पूरी तरह से योग्य वॉलेट निर्देशिका में बदलें और

ठीक क्लिक करें

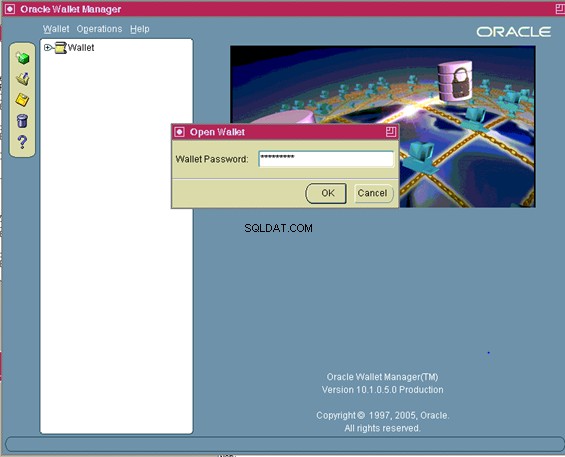

- अपना वॉलेट पासवर्ड दर्ज करें और ओके पर क्लिक करें।

- Oracle वॉलेट प्रबंधक मेनू पर संचालन आयात उपयोगकर्ता प्रमाणपत्र पर नेविगेट करें। सर्वर प्रमाणपत्र एक प्रकार का उपयोगकर्ता प्रमाणपत्र है। चूंकि प्रमाणन प्राधिकरण ने सर्वर के लिए एक प्रमाणपत्र जारी किया है, जिसका विशिष्ट नाम (डीएन) विषय फ़ील्ड में है, सर्वर प्रमाणपत्र स्वामी है, इस प्रकार इस उपयोगकर्ता प्रमाणपत्र के लिए "उपयोगकर्ता" है।

- ठीक क्लिक करें।

- इसे आयात करने के लिए server.crt पर डबल क्लिक करें।

- वॉलेट सेव करें:

- Oracle वॉलेट मैनेजर मेनू पर वॉलेट क्लिक करें।

- सत्यापित करें कि ऑटो लॉगिन बॉक्स चेक किया गया है।

- सहेजें क्लिक करें

नोट:यदि सर्वर.crt की श्रृंखला बनाने वाले सभी विश्वसनीय प्रमाणपत्र वॉलेट में मौजूद नहीं हैं, तो प्रमाणपत्र जोड़ना विफल हो जाएगा। जब वॉलेट बनाया गया था, तो सबसे आम सीए (जैसे वेरीसाइन, जीटीई और एंट्रस्ट) के प्रमाण पत्र स्वचालित रूप से शामिल किए गए थे। यदि आपको उनका प्रमाणपत्र जोड़ने की आवश्यकता है, तो अपने प्रमाणन प्राधिकारी से संपर्क करें, और प्रदान की गई फ़ाइल को ca.crt के रूप में वॉलेट निर्देशिका में बेस 64 प्रारूप में सहेजें। एक अन्य विकल्प यह है कि आप अपने सर्वर प्रमाणपत्र (server.crt) से ca.crt बनाने के लिए नीचे दिए गए निर्देशों का पालन करें। यदि आपके प्रमाणन प्राधिकरण ने एक मध्यवर्ती प्रमाणपत्र (श्रृंखला को पूरा करने के लिए) प्रदान किया है, तो प्रदान की गई फ़ाइल को बेस64 प्रारूप में intca.crt के रूप में सहेजें, सर्वर.crt आयात करने से पहले इसे Oracle वॉलेट प्रबंधक में आयात करना होगा। ऐसे प्रमाणपत्र जिनमें कई भाग होते हैं (जैसे कि P7B प्रकार) भी इस श्रेणी में आते हैं

अपने प्रमाणन प्राधिकारी का प्रमाणपत्र बनाना

ca.crt बनाने के लिए

- निम्न विधियों में से किसी एक का उपयोग करके अपने पीसी (यदि आवश्यक हो) के लिए server.crt कॉपी करें:

ftp (बाइनरी मोड में) server.crt अपने पीसी पर।

server.crt की सामग्री को कॉपी करें और पीसी पर नोटपैड में पेस्ट करें। फ़ाइल को सर्वर.crt के रूप में सहेजें

- सर्वर.crt को साइरप्टो शैल एक्सटेंशन के साथ खोलने के लिए डबल क्लिक करें।

- प्रमाणन पथ टैब पर पहली (शीर्ष) पंक्ति पर क्लिक करें और फिर प्रमाणपत्र देखें।

- विवरण टैब पर कॉपी टू फाइल पर क्लिक करें, इससे निर्यात विज़ार्ड शुरू हो जाएगा।

- जारी रखने के लिए अगला क्लिक करें।

- बेस64 एन्कोडेड X.509 (.CER) का चयन करें और अगला क्लिक करें।

- ब्राउज़ पर क्लिक करें और अपनी पसंद की निर्देशिका में नेविगेट करें।

- नाम के रूप में ca.crt दर्ज करें और प्रमाणपत्र निर्यात करने के लिए ठीक क्लिक करें।

- विज़ार्ड बंद करें।

- निम्न विधियों में से किसी एक का उपयोग करके ca.crt को वापस अपनी वॉलेट निर्देशिका (यदि आवश्यक हो) में कॉपी करें:

ftp (बाइनरी मोड में) ca.crt को आपके एप्लिकेशन टियर वॉलेट डायरेक्टरी में

ca.crt की सामग्री को कॉपी करें और टेक्स्ट एडिटर का उपयोग करके अपनी एप्लिकेशन टियर वॉलेट निर्देशिका में एक नई फ़ाइल में पेस्ट करें। फ़ाइल को ca.crt के रूप में सहेजें

स्क्रीन शॉट्स के साथ प्रमाणपत्र आयात करने के लिए विस्तृत चरण

| owm & |

फिर वॉलेट पर क्लिक करें -> खोलें

हाँ क्लिक करें

wwallet निर्देशिका का पूरा पथ दर्ज करें

वॉलेट पासवर्ड दर्ज करें

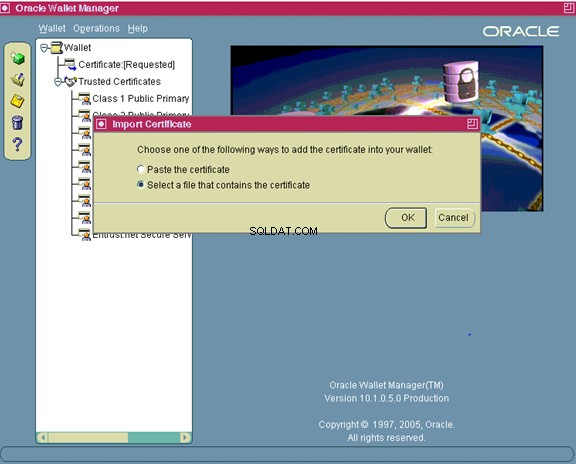

अब संचालन :उपयोगकर्ता प्रमाणपत्र आयात करें

वैकल्पिक रूप से आप प्रमाणपत्र जोड़ सकते हैं

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

यदि आपको CA प्रमाणपत्र आयात करने की आवश्यकता है, तो आपको 10.1.2 ORACLE_HOME/sysman/config निर्देशिका में स्थित b64InternetCertificate.txt फ़ाइल में ca.crt फ़ाइल की सामग्री को भी जोड़ना होगा:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

यदि आपको एक इंटरमीडिएट प्रमाणपत्र (intca.crt) भी प्रदान किया गया था, तो आपको उसे b64InternetCertificate.txt:

में भी जोड़ना होगा।$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

चरण 6 - Oracle HTTP सर्वर वॉलेट को संशोधित करें ।

आप इन वेरिएबल को कॉन्टेक्स्ट फ़ाइल से पा सकते हैं

बिल्ली $CONTEXT_FILE|grep “s_ohs_instance_loc”

बिल्ली $CONTEXT_FILE|grep “s_ohs_component”

चरण 7 - ओपीएमएन वॉलेट को संशोधित करें और सिफर सूट को कॉन्फ़िगर करें ।

OPMN वॉलेट संशोधित करें

ओपीएमएन वॉलेट के लिए डिफ़ॉल्ट स्थान

हम इस स्थान को निम्न तरीके से ढूंढ सकते हैं

बिल्ली $CONTEXT_FILE|grep “s_ohs_instance_loc”

/config/OPMN/opmn/वॉलेट निर्देशिका पर नेविगेट करें। - मौजूदा वॉलेट फ़ाइलों को एक बैकअप निर्देशिका में ले जाएं यदि आप भविष्य में उनका फिर से उपयोग करना चाहते हैं।

- cwallet.sso फ़ाइलों को

/config/OHS/ /keystores/default निर्देशिका से वर्तमान निर्देशिका में कॉपी करें।

OPMN सिफर सूट कॉन्फ़िगर करें

ओपीएमएन रिमोट पोर्ट पर मजबूत सिफर सूट को लागू करने के लिए आपको यह कॉन्फ़िगरेशन करना होगा।

- सुनिश्चित करें कि सभी प्रक्रियाएं बंद हैं।

- अपने वेब टियर इंस्टेंस के अंतर्गत स्थित opmn.xml फ़ाइल खोलें।

- फ़ाइल के शीर्ष पर, <सूचना-सर्वर> अनुभाग में SSL विकल्प देखें।

बदलें:

to

ssl-ciphers="<की सूची से दो सिफर चुनें नीचे मान्य सिफर, अल्पविराम से अलग किया गया>”/>

निम्न सूची मान्य सिफर सुइट्स को निर्दिष्ट करती है जिनका उपयोग किया जा सकता है:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

उदाहरण के लिए:

ssl-ciphers="SSL_RSA_EDE_AES_128_CBC_SHA_,SSL_3DE_AES_128_CBC_SHA_,SSL_3

admin.conf फ़ाइल संपादित करें।

बदलें:

SSLCipherSuite SSL_RSA_WITH_RC4_128_SHA

SSLप्रोटोकॉल nzos_Version_1_0 nzos_Version_3_0

करने के लिए

SSLCipherSuite <उपरोक्त सूची से एक मान्य सिफर चुनें>:<उपरोक्त सूची में से एक अन्य मान्य सिफर चुनें>

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

चरण 8 - Oracle फ़्यूज़न मिडलवेयर कंट्रोल कंसोल को संशोधित करें ।

फ्यूजन मिडलवेयर कंट्रोल कंसोल आपके ओरेकल फ्यूजन मिडलवेयर एंटरप्राइज को प्रबंधित करने के लिए ओपीएमएन की कार्यक्षमता का उपयोग करता है।

यदि आप भविष्य में उनका फिर से उपयोग करना चाहते हैं, तो मौजूदा वॉलेट फ़ाइलों को एक बैकअप निर्देशिका में ले जाएँ।

- $EBS_DOMAIN_HOME/opmn/

/ /वॉलेट - $EBS_DOMAIN_HOME/opmn/

/वॉलेट - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

हम इस स्थान को निम्न तरीके से ढूंढ सकते हैं

बिल्ली $CONTEXT_FILE|grep “EBS_DOMAIN_HOME”

cwallet.sso फ़ाइल को

नोट :एक साझा फ़ाइल सिस्टम और मल्टीनोड कॉन्फ़िगरेशन के मामले में, पहली दो निर्देशिकाओं के अपडेट प्राथमिक नोड पर किए जाते हैं, और तीसरी निर्देशिका के अपडेट संबंधित एप्लिकेशन टियर नोड पर किए जाते हैं जहां ओएचएस को टीएलएस के लिए कॉन्फ़िगर किया जा रहा है। इसका कारण यह है कि पहली दो निर्देशिकाएं केवल प्राथमिक नोड पर मौजूद होंगी, और तीसरी निर्देशिका केवल प्रत्येक एप्लिकेशन टियर नोड पर मौजूद होगी जहां ओएचएस सक्षम है।

चरण 9

कुछ अतिरिक्त कॉन्फ़िगरेशन फ़ाइल परिवर्तन करने के लिए Oracle फ़्यूज़न मिडलवेयर कंट्रोल का उपयोग करें:

- Oracle Fusion Middleware Control Console में लॉग इन करें (उदाहरण के लिए, https://

. : /em)। - ईबीएस डोमेन के अंतर्गत वेब टियर लक्ष्य चुनें।

- व्यवस्थापन > उन्नत कॉन्फ़िगरेशन चुनें.

- संपादन के लिए ssl.conf फ़ाइल चुनें।

- सुनो

और VirtualHost _default_: निर्देशों को SSL पोर्ट में अपडेट करें, उदाहरण के लिए सुनो 4443। - निम्न से मेल खाने के लिए SSLProtocol और SSLCipherSuite प्रविष्टि को अपडेट करें:

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite High:MEDIUM:!aNULL:!RC4:+high:+MEDIUM

7. लागू करें . क्लिक करें ।

Oracle फ़्यूज़न मिडलवेयर कंट्रोल कंसोल के माध्यम से किए गए परिवर्तनों को संदर्भ फ़ाइल चर में प्रचारित करने के लिए निम्नलिखित कमांड को (सभी एप्लिकेशन टियर नोड्स पर) चलाया जाना चाहिए:

perl $AD_TOP/bin/adSyncContext.pl प्रसंगफ़ाइल=$CONTEXT_FILE

APPS उपयोगकर्ता पासवर्ड दर्ज करें:

WebLogic AdminServer पासवर्ड दर्ज करें:

संदर्भ फ़ाइल में उठाए गए और किए गए परिवर्तनों के लिए adSyncContext.log की समीक्षा करें।

इस तालिका में दिखाए गए TLS से संबंधित चरों को बदलने के लिए Oracle E-Business Suite 12.2 – OAM Context Editor का उपयोग करें:

| संदर्भ फ़ाइल में TLS-संबंधित चर | ||

| परिवर्तनीय | गैर-TLS मान | TLS मान |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlप्रोटोकॉल | http | https |

| s_active_webport | s_webport के समान | s_webssl_port के समान |

| s_webssl_port | लागू नहीं | डिफ़ॉल्ट 4443 है |

| s_https_listen_parameter | लागू नहीं | s_webssl_port के समान |

| s_login_page | यूआरएल को http प्रोटोकॉल और s_webport के साथ बनाया गया है | यूआरएल को https प्रोटोकॉल और s_webssl_port के साथ बनाया गया है |

| s_external_url | यूआरएल को http प्रोटोकॉल और s_webport के साथ बनाया गया है | यूआरएल को https प्रोटोकॉल और s_webssl_port के साथ बनाया गया है |

S_webport का मान किसी भी TLS कॉन्फ़िगरेशन से पहले डिफ़ॉल्ट पोर्ट पर आधारित होता है और TLS पर स्विच करते समय अपरिवर्तित रहता है

चरण 10 - ऑटोकॉन्फ़िगरेशन चलाएँ

Autoconfig को एप्लिकेशन टियर $ADMIN_SCRIPTS_HOME निर्देशिका में adautocfg.sh स्क्रिप्ट का उपयोग करके चलाया जा सकता है।

चरण 11 - एप्लिकेशन टियर सेवाओं को पुनरारंभ करें

एप्लिकेशन टियर अपाचे सेवाओं को रोकने और पुनः आरंभ करने के लिए $ADMIN_SCRIPTS_HOME निर्देशिका में adapcctl.sh स्क्रिप्ट का उपयोग करें।

चरण 12 - TLS परिवर्तनों को पैच फ़ाइल सिस्टम में प्रचारित करें ।

दो फ़ाइल सिस्टम के बीच TLS सेटअप को सिंक्रनाइज़ करने के लिए निम्न चरणों का पालन किया जाना चाहिए:

- $APPL_TOP_NE/ad/custom/adop_sync.drv संपादित करें।

- मान लें कि rsynccommand UNIX पर उपलब्ध है, निम्नलिखित निर्देशों को मौजूदा <#Copy Ends> के बाद <प्रारंभ अनुकूलन> और <अनुकूलन समाप्त करें> अनुभाग के बीच कॉपी और पेस्ट किया जाना चाहिए:

# TLS सेटअप माइग्रेशन के लिए RUN से PATCH फाइल-सिस्टम में माइग्रेशन के लिए आवश्यक।

# अगर rsync उपलब्ध नहीं है या प्लेटफॉर्म सपोर्ट नहीं करता है तो कृपया कमांड को बदल दें उदाहरण सिंटैक्स.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_current_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate. txt#Oracle HTTP सर्वर वॉलेट - cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%/ FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN वॉलेट - cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/% s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Control Wallets

rsync -zr %s_current_base%/FMW_Home/user_projects/डोमेन/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/डोमेन/EBS_domain_/opmn%s_in_domains/EBS_domain_%s_dbSid%/opmn%s_dbSid% वॉलेट/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instance/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance% %s_ohs_component%/proxy-wallet/cwallet.sso

SSL टर्मिनेटर के लिए उपयोग किए जाने वाले चरण

वेब सर्वर पर प्रमाणपत्र निर्माण और स्थापना की कोई आवश्यकता नहीं है। इस मामले में, हमें बस नीचे दिए गए संदर्भ फ़ाइल पैरामीटर को सेट करने की आवश्यकता है

कुछ अतिरिक्त कॉन्फ़िगरेशन फ़ाइल परिवर्तन करने के लिए Oracle फ़्यूज़न मिडलवेयर कंट्रोल का उपयोग करें:

- Oracle Fusion Middleware Control Console में लॉग इन करें (उदाहरण के लिए, https://

. : /em)। - ईबीएस डोमेन के अंतर्गत वेब टियर लक्ष्य चुनें।

- व्यवस्थापन > उन्नत कॉन्फ़िगरेशन चुनें.

- संपादन के लिए ssl.conf फ़ाइल चुनें।

- सर्वरनाम निर्देश को TLS समाप्ति बिंदु सेटअप में अपडेट करें

.<डोमेन>। - लागू करें क्लिक करें.

- संपादित करने के लिए httpd.conf फ़ाइल चुनें।

- सर्वरनाम निर्देशों को टीएलएस समाप्ति बिंदु सेटअप में अपडेट करें <होस्टनाम>।<डोमेन>।

- क्लिक करें लागू करें।

इस तालिका में दिखाए गए TLS संबंधित चरों को बदलने के लिए Oracle ई-बिजनेस सूट 12.2 - Oracle अनुप्रयोग प्रबंधक (OAM) संदर्भ संपादक का उपयोग करें:

| ओएचएस के अलावा टीएलएस टर्मिनेशन पॉइंट का इस्तेमाल करते समय होने वाले बदलाव (जैसे लोड बैलेंसर या रिवर्स प्रॉक्सी) | ||

| परिवर्तनीय | गैर-TLS मान | TLS मान |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlप्रोटोकॉल | http | https |

| s_active_webport | s_webport के समान | TLS टर्मिनेशन पॉइंट बाहरी पोर्ट |

| s_webentryhost | s_webhost के समान | TLS समाप्ति बिंदु होस्टनाम |

| s_webentrydomain | s_domainname के समान | TLS समाप्ति बिंदु डोमेन नाम |

| s_enable_sslterminator | # | ssl_terminator.conf का उपयोग करने के लिए '#' हटाएं |

| s_login_page | यूआरएल को http प्रोटोकॉल और s_webport के साथ बनाया गया है | https प्रोटोकॉल के साथ url का निर्माण करें, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | यूआरएल को http प्रोटोकॉल और s_webport के साथ बनाया गया है | https प्रोटोकॉल के साथ url का निर्माण करें, s_webentryhost, s_webentrydomain, s_active_webport |

S_webport का मान किसी भी TLS कॉन्फ़िगरेशन से पहले डिफ़ॉल्ट पोर्ट पर आधारित होता है, और TLS पर स्विच करते समय अपरिवर्तित रहता है।

ऑटोकॉन्फ़िगरेशन चलाएँ

Autoconfig को एप्लिकेशन टियर $ADMIN_SCRIPTS_HOME निर्देशिका में adautocfg.sh स्क्रिप्ट का उपयोग करके चलाया जा सकता है।

एप्लिकेशन टियर सेवाओं को पुनरारंभ करें

एप्लिकेशन टियर अपाचे सेवाओं को रोकने और पुनः आरंभ करने के लिए $ADMIN_SCRIPTS_HOME निर्देशिका में adapcctl.sh स्क्रिप्ट का उपयोग करें।

लोड बैलेंसर पर पास थ्रू कॉन्फ़िगरेशन के साथ एंड टू एंड एन्क्रिप्शन के चरण

1) सिंगल वेब सर्वर के लिए दिए गए सभी चरणों को निष्पादित करने की आवश्यकता है।

2) प्रमाणपत्र को लोड बैलेंसर नाम के साथ बनाने की आवश्यकता है

3) हम एक नोड पर प्रमाणपत्र चरणों को निष्पादित कर सकते हैं और फिर सभी चरणों को अन्य नोड्स में कॉपी कर सकते हैं

संदर्भ मान में परिवर्तन

| संदर्भ फ़ाइल में TLS-संबंधित चर | ||

| परिवर्तनीय | गैर-TLS मान | TLS Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Steps for End to end encryption with Encryption/decryption on Load Balancer

1) All the steps given for single web server need to be executed.

2) The certificate need to be created at load balancer level and web node level also. It need to be created with load balancer Name on both the side

3) We can execute the certificate steps on one Web Node and then copy all the steps to the other nodes

4) The Load balance should have the client SSL certificate for the Web node certificate

Context value changes

| SSL Related Variables in the Context File | ||

| Variable | Non-SSL Value | SSL Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Both the ssl.conf and httpd.conf will have the ServerName pointing to the local host, rather than the web entry host of the TLS termination point.

In the case of a TLS termination point used, the configuration will generally consist of two profiles:a client SSL profile and a server SSL profile. Each profile will reference the corresponding certificate information of the other. Essentially, the TLS offloader needs to be aware of the TLS certificate information on the EBS side and EBS in turn needs to be aware of the TLS certificate information of the TLS termination point. Consult the documentation relevant to your TLS termination point for information on the proper configuration.

The example here is based on use of F5 BIG-IP TLS Accelerator:

SSL Client:

Parent Profile =clientssl

Certificate &Key =Subject Alternative Name (SAN) based certificate installed on BIG-IP

Chain =Intermediate chain certificate specified

SSL Server:

Parent Profile =serverssl

Certificate &Key =Basic certificate issued to the EBS instance

Chain =Intermediate chain certificate specified

We advise that both sides of the TLS configuration be tested independently. For example, test to make sure your EBS instance works with the TLS termination point first, revert the change, and then test that TLS configured only for EBS works. Once it is confirmed that both configurations work for TLS, you can commit to the end-to-end TLS configuration by re-introducing the TLS termination point.

An example of the protocol flow in this scenario:

client https request> TLS Off-loader (https:443)> EBS TLS (https:4443)

There are two distinct TLS certificate chains in play, therefore the TLS handshake and negotiation must complete in order for the communication to be successful. Any break in this flow will result in TLS protocol errors. In this example, the TLS termination point is operating on the general default port of 443, while EBS is configured to operate on port 4443.

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Configure Loopback and Outbound Connections

Step 1 – Update the managed server (WLS) configuration ।

Append the following JVM parameter to all managed servers and the WebLogic administration server:

- Log in to Oracle Fusion Middleware Administration Console (for example, https://

. : /console) - Click on Lock &Edit.

- Under Domain Structure > your EBS domain> Environment and Servers, select one of the managed servers. (Note that you will need to repeat this for all managed servers and the WebLogic administration server in your environment.)

Then under the Server Start tab in the Arguments section, add the following:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Click on Save.

- Repeat steps 3 and 4 for all remaining managed servers.

- Click on Activate Changes.

Step 2 – Update the b64InternetCertificate.txt Truststores

Add the contents of the ca.crt file to b64InternetCertificate.txt file.

If you need to import the CA Certificate, you will also need to add the contents of the ca.crt file to the b64InternetCertificate.txt file located in the 10.1.2 ORACLE_HOME/sysman/config directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Step 3 – Update the cacerts Truststore

- Update the JDK cacerts file.

Oracle Web Services requires the certificate of the certifying authority who issued your server certificate (ca.crt from the previous step) to be present in the JDK cacerts file. In addition, some features of XML Publisher and BI Publisher require the server certificate (server.crt from previous step) to be present. - Navigate to the $OA_JRE_TOP/lib/security directory.

- Follow these steps to ensure these requirements are met:

- Backup the existing cacerts file.

- Copy your ca.crt and server.crt files to this directory and issue the following command to insure that cacerts has write permissions:

| $ chmod u+w cacerts 4. Add your Apache ca.crt and server.crt to cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts If you were also provided an Intermediate Certificate (intca.crt) then you will also need to add that to the cacerts before adding the server.crt:

$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

Step 4 Database tier setup

Oracle products such as Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore, and Pricing are leveraging the database as an HTTP client. The implementation of TLS for the Oracle Database Server (which acts as a client sending requests to the Web server) makes use of the Oracle Wallet Manager for setting up an Oracle wallet.

Note :This is a mandatory requirement for Oracle iStore storefront pages when the web tier is TLS enabled.

To enable the HTTPS client request from the database using UTL_HTTP, you need to establish a truststore in wallet format. You do not need a server certificate for this wallet. You only need to import the root CA certificate for the root CAs that are the trust anchor for the sites you need UTL_HTTP to connect to.

- After setting your environment for the database tier, navigate to the $ORACLE_HOME/appsutil directory.

- Create a new wallet directory named wallet.

- Navigate to the newly created wallet directory.

- Open the Oracle Wallet Manager as a background process.

owm &

- In the Oracle Wallet Manager Menu, navigate to Wallet > New .

Answer NO to:Your default wallet directory doesn’t exist. Do you wish to create it now? The new wallet screen will now prompt you to enter a password for your wallet. Click NO when prompted:A new empty wallet has been created. Do you wish to create a certificate request at this time? - If you need to import ca.crt, on the Oracle Wallet Manager menu navigate to Operations > Import Trusted Certificate . Click OK . Double click on ca.crt to import it.

- Save the wallet:On the Oracle Wallet Manager Menu, click Wallet . Verify the Auto Login check box is selected. Click Save ।

To test that the wallet is properly set up and accessible, log in to SQLPLUS as the apps user and execute the following:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; where:

‘[address to access]’ =the URL for your Oracle E-Business Suite Rapid Install Portal.

‘[proxy address] ‘ =the URL of your proxy server, or NULL if not using a proxy server.

‘file:[full path to wallet directory]’ =the location of your wallet directory (do not specify the actual wallet files).

Related links

Enabling SSL or TLS in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

How to find R12 components Version

40 Adpatch question every DBA should know

awk command

Keytool command