नवीनतम डेटा जोखिम परिदृश्य

एंटरप्राइज़ डेटा रूप, आकार, उपयोग और निवास में तेज़ी से बदलता रहता है। यह शायद ही कभी खामोश निर्माणों में रहता है, कुछ व्यावसायिक इकाइयों तक सीमित या बाहरी दुनिया से अछूता रहता है। डेटा अब स्वतंत्र रूप से उन पूर्व निर्धारित सीमाओं को पार कर गया है जो व्यावसायिक संभावनाओं को सीमित करती हैं। यह बादल में तैरता है, व्यावसायिक इकाइयों के बीच फैलता है, और हर जगह बहता है।

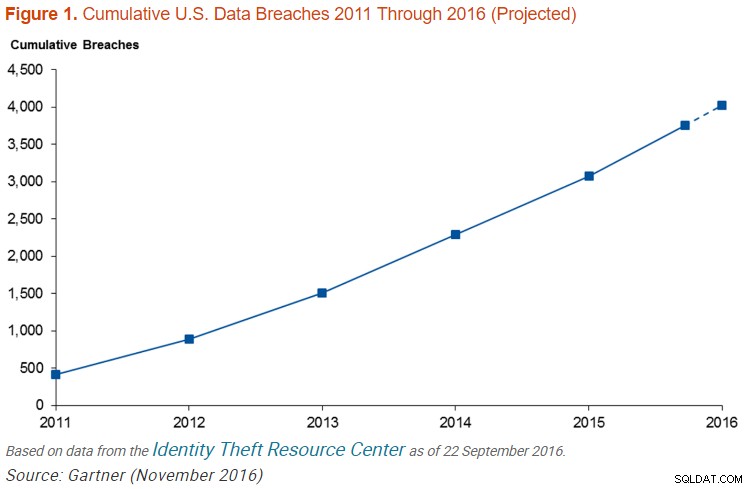

लेकिन सभी परिवर्तन और अवसर के लिए जो डेटा का प्रतिनिधित्व करता है, एक बार इसे बनाने या एकत्र करने के बाद, यह हमले और दुरुपयोग के खतरे में है। पिछले दस वर्षों में रिपोर्ट किए गए डेटा उल्लंघनों की संख्या दोगुनी हो गई है, और पिछले साल आधा अरब रिकॉर्ड उजागर हुए हैं, सुरक्षा की कमी से सूचना पर हमारी निर्भरता बढ़ती खतरे में है।

औद्योगिक पैमाने पर व्यक्तिगत डेटा के प्रदर्शन के साथ, डेटा गोपनीयता कानून का विकास अपरिहार्य था। व्यक्तिगत रूप से पहचान योग्य जानकारी (PII) एकत्र करने और संभालने वाली कंपनियों और सरकारी एजेंसियों को अब संयुक्त राज्य अमेरिका में भुगतान कार्ड उद्योग डेटा सुरक्षा मानक (PCI DSS) और स्वास्थ्य बीमा पोर्टेबिलिटी और जवाबदेही अधिनियम (HIPAA) की आवश्यकताओं, सामान्य डेटा संरक्षण विनियमन (GDPR) का पालन करना होगा। ) यूरोप में, और दक्षिण अफ्रीका में पीओपीआई, तुर्की में केवीकेके, और कैलिफोर्निया उपभोक्ता गोपनीयता अधिनियम (सीसीपीए) जैसे कई अंतरराष्ट्रीय और स्थानीय अनुवर्ती कानून।

डेटा उल्लंघनों में भी स्पष्ट लागतें होती हैं। पोनमोन संस्थान डेटा उल्लंघन की लागत अध्ययन पाया गया कि 2019 में प्रति समझौता किए गए रिकॉर्ड की औसत लागत लगभग $150 है। अध्ययन में 26% से अधिक के 10,000 चोरी या खोए हुए रिकॉर्ड होने का जोखिम है। तो, आपके पास 10,000 रिकॉर्ड खोने का एक-चार मौका है। यदि आप इसे रोकने के लिए प्रौद्योगिकी का उपयोग कर सकते हैं तो क्या आप जोखिम लेंगे?

पुराने परिचालन मॉडल और मानसिकता में फंसे संगठन कंपनी-व्यापी सुरक्षा प्रोटोकॉल के महत्व को पहचानने में विफल होते हैं। सुधार करने के लिए, उन्हें गार्टनर जिसे डेटा सुरक्षा शासन कहते हैं, के लिए अपनी आवश्यकता को संबोधित करना चाहिए और इस प्रकार संरचित और समन्वित घटनाओं में जानकारी की रक्षा करना चाहिए, न कि किसी उल्लंघन के बाद के विचार या उपचार के रूप में।

डेटा सुरक्षा शासन क्या है?

गार्टनर डेटा सुरक्षा शासन (डीएसजी) को "सूचना शासन का एक सबसेट के रूप में परिभाषित करता है जो विशेष रूप से परिभाषित डेटा नीतियों और प्रक्रियाओं के माध्यम से कॉर्पोरेट डेटा (संरचित डेटाबेस और असंरचित फ़ाइल-आधारित रूपों दोनों में) की सुरक्षा से संबंधित है।"

आप नीतियों को परिभाषित करते हैं। आप प्रक्रियाओं को परिभाषित करते हैं। DSG का कोई एक आकार-फिट-सभी समाधान नहीं है। इसके अलावा, ऐसा कोई एकल उत्पाद नहीं है जो DSG की सभी आवश्यकताओं को पूरा करता हो। आपको अपने डेटा को देखना चाहिए और यह तौलना चाहिए कि आपकी कंपनी के लिए किन क्षेत्रों की सबसे अधिक आवश्यकता है और सबसे अधिक महत्व है। आप आपदा को टालने के लिए डेटा गवर्नेंस को अपने हाथों में लेते हैं। याद रखें कि आपकी जानकारी आपकी ज़िम्मेदारी है।

जबकि डेटा की सुरक्षा के लिए कई रास्ते हैं - तार्किक, भौतिक और मानवीय - तीन प्राथमिक सॉफ़्टवेयर विधियाँ जिन्हें IRI ग्राहक सफलतापूर्वक नियोजित करते हैं, वे हैं PII का वर्गीकरण, खोज और पहचान (मास्किंग) और संवेदनशील माने जाने वाले अन्य डेटा।

डेटा वर्गीकरण

जोखिम में विशिष्ट डेटा को खोजने और सुरक्षित रखने के लिए, इसे पहले नामित श्रेणियों या समूहों में परिभाषित किया जाना चाहिए। इस प्रकार वर्गीकृत डेटा को न केवल उसके नाम और विशेषताओं (जैसे, यूएस एसएसएन, 9 नंबर) द्वारा सूचीबद्ध किया जा सकता है, बल्कि कम्प्यूटेशनल सत्यापन (इसे अन्य 9-अंकीय स्ट्रिंग्स से अलग करने के लिए), और संवेदनशीलता एट्रिब्यूशन (गुप्त, संवेदनशील, आदि) के अधीन भी किया जा सकता है। ।)।

उन असाइनमेंट के अलावा, डेटा वर्गों या वर्ग समूहों को यह भी बताया जा सकता है कि वे कहाँ स्थित हैं और/या उन्हें कैसे खोजा जाना चाहिए (खोज पद्धति/ओं) यदि उनके स्थान अज्ञात हैं। एक उपचारात्मक या मास्किंग फ़ंक्शन का वैश्विक असाइनमेंट भी संभव है, ताकि कक्षा के सभी सदस्यों के लिए, स्थान की परवाह किए बिना, इसकी संदर्भात्मक अखंडता को बनाए रखते हुए, लगातार पहचान की जा सके।

डेटा डिस्कवरी

संवेदनशील डेटा खोजने के लिए, खोज फ़ंक्शन जो डेटा वर्गों से जुड़े हो सकते हैं या नहीं भी निष्पादित किए जा सकते हैं। खोज तकनीकों के उदाहरणों में शामिल हैं रेगेक्स या पर्ल कम्पेटिबल रेगुलर एक्सप्रेशन (पीसीआरई) डेटाबेस या फाइलों के माध्यम से खोज, फ़ज़ी (साउंडलाइक) मिलान एल्गोरिदम, विशेष पथ या कॉलम फ़िल्टरिंग लॉजिक, नामित एंटिटी रिकग्निशन (एनईआर), चेहरे की पहचान, आदि।

मान्यता प्रक्रिया में मशीन लर्निंग का लाभ उठाना भी संभव है। आईआरआई एनईआर मॉडल बिल्डिंग में अर्ध-पर्यवेक्षित मशीन लर्निंग का समर्थन करता है, उदाहरण के लिए, इसके डार्कशील्ड उत्पाद (नीचे) में।

डेटा डी-आइडेंटिफिकेशन

डेटा उल्लंघनों के जोखिम को कम करने और यहां तक कि शून्य करने के तरीकों में से एक है, डेटा को आराम से या गति में, फ़ील्ड-स्तरीय कार्यों के साथ जो इसे संरक्षित करते हैं लेकिन फिर भी कुछ हद तक उपयोग करने योग्य हैं।

गार्टनर के विश्लेषक मार्क मेयुनियर के अनुसार, "डेटा मास्किंग अंदरूनी और बाहरी लोगों से डेटा की सुरक्षा के लिए कैसे विकसित हो रहा है:"

डेटा मास्किंग अपनाने से संगठनों को अपने संवेदनशील डेटा के लिए सुरक्षा और गोपनीयता आश्वासन के स्तर को बढ़ाने में मदद मिलती है - चाहे वह संरक्षित स्वास्थ्य जानकारी (PHI), व्यक्तिगत रूप से पहचान योग्य जानकारी (PII) हो या बौद्धिक संपदा (आईपी)। साथ ही, डेटा मास्किंग सुरक्षा और गोपनीयता मानकों और विनियमों के अनुपालन आवश्यकताओं को पूरा करने में मदद करता है।

अधिकांश उद्यम - या तो आंतरिक नियमों या डेटा गोपनीयता कानूनों के आधार पर - डेटा मास्किंग को अपनी समग्र सुरक्षा रणनीति का एक मुख्य तत्व बना रहे हैं, अभी हैं, या जल्द ही होंगे।

प्रमाणित सॉफ़्टवेयर समाधान

IRI अपने फील्डशील्ड उत्पाद या वोरासिटी प्लेटफॉर्म में डेटाबेस, फ्लैट फाइलों, मालिकाना मेनफ्रेम और लीगेसी एप्लिकेशन स्रोतों और बड़े डेटा प्लेटफॉर्म (Hadoop, NoSQL, Amazon, आदि) के साथ-साथ जोखिम वाले डेटा के लिए स्थिर और गतिशील डेटा मास्किंग समाधान प्रदान करता है। सेलशील्ड के माध्यम से एक्सेल।

अर्ध-और असंरचित स्रोतों जैसे नोएसक्यूएल डीबी, फ्री-फॉर्म टेक्स्ट फाइल्स और एप्लिकेशन लॉग्स, एमएस ऑफिस और .PDF डॉक्यूमेंट्स, प्लस इमेज फाइल्स (यहां तक कि चेहरे) में डेटा के लिए, आप इसे वर्गीकृत करने, खोजने और डी-आइडेंटिफाई करने के लिए डार्कशील्ड का उपयोग कर सकते हैं। .

इन 'शील्ड' उत्पादों में, आप उन कार्यों को उलटने की क्षमता के साथ या बिना धुंधला, हटाना, एन्क्रिप्शन, रिडक्शन, छद्म नाम, हैशिंग और टोकननाइजेशन जैसे कार्यों का उपयोग कर सकते हैं। Voracity - जिसमें वे उत्पाद शामिल हैं - डेटा एकीकरण और माइग्रेशन संचालन के साथ-साथ डेटा फ़ेडरेशन (वर्चुअलाइज़ेशन), रिपोर्टिंग और विश्लेषणात्मक कार्यों के लिए डेटा तकरार में डेटा मास्किंग को भी मोड़ देता है।

अंतर्निहित डेटा खोज, वर्गीकरण, मेटाडेटा प्रबंधन, और ऑडिट लॉगिंग सुविधाएं प्रभावित रिकॉर्ड की पुन:पहचान के स्वचालित और मैन्युअल आकलन दोनों की सुविधा प्रदान करती हैं। अधिक जानकारी के लिए www.iri.com/solutions/data-masking और www.iri.com/solutions/data-governance देखें, और यदि आपको डेटा-केंद्रित के माध्यम से अपने DSG ढांचे को बनाने या लागू करने में सहायता की आवश्यकता है, तो अपने IRI प्रतिनिधि से संपर्क करें, या 'प्रारंभ बिंदु' सुरक्षा दृष्टिकोण।