आराम पर डेटा जोखिम में डेटा है। डेटा-केंद्रित सुरक्षा के माध्यम से जोखिम को कम करें

डेटा जोखिम न्यूनीकरण … संयुक्त राज्य अमेरिका और दुनिया भर में इसकी आवश्यकता बढ़ रही है। इस उदाहरण पर विचार करें। आप घर पर अपना मेल खोल रहे हैं और आपके पास आपकी क्रेडिट कार्ड कंपनी का एक चमकदार नया क्रेडिट कार्ड है। "आपकी जानकारी जोखिम में हो सकती है, और चोरी को रोकने के लिए, हमने आपको एक नया कार्ड जारी किया है" के अलावा कोई वास्तविक जानकारी नहीं है।

डेटा जोखिम न्यूनीकरण … संयुक्त राज्य अमेरिका और दुनिया भर में इसकी आवश्यकता बढ़ रही है। इस उदाहरण पर विचार करें। आप घर पर अपना मेल खोल रहे हैं और आपके पास आपकी क्रेडिट कार्ड कंपनी का एक चमकदार नया क्रेडिट कार्ड है। "आपकी जानकारी जोखिम में हो सकती है, और चोरी को रोकने के लिए, हमने आपको एक नया कार्ड जारी किया है" के अलावा कोई वास्तविक जानकारी नहीं है।

पिछले कई वर्षों से, व्यक्तिगत रूप से पहचान योग्य जानकारी (पीआईआई) की चोरी बढ़ रही है। चार में से एक से अधिक अमेरिकियों की व्यक्तिगत जानकारी खो गई है या चोरी हो गई है। यह केवल ऐसे व्यक्ति नहीं हैं जो जोखिम में हैं। 2005 के बाद से, गोपनीयता अधिकार क्लियरिंगहाउस ने रिपोर्ट की गई . को क्रॉनिकल किया है ग्राहक, रोगी और कर्मचारी डेटा (क्रेडिट कार्ड नंबर, सामाजिक सुरक्षा संख्या, जन्म तिथि, आदि सहित), बौद्धिक संपदा, और हानि, चोरी, हैकिंग, आदि के माध्यम से उजागर किए गए अन्य महत्वपूर्ण रिकॉर्ड का उल्लंघन। यही कारण है कि डेटा जोखिम शमन है कंपनी के व्यवसाय नियोजन प्रयासों में एक महत्वपूर्ण विचार।

निम्नलिखित मामलों पर विचार करें (प्रति वर्ष कई में से एक) जहां डेटा से छेड़छाड़ की गई है, और वे आपसे या आपकी कंपनी से कैसे संबंधित हो सकते हैं:

- 2014 में, रिपोर्ट किए गए 331 डेटा उल्लंघनों में से छह 10 मिलियन (एम) रिकॉर्ड से अधिक थे। सबसे बड़ा ईबे था, जिसके 145 मिलियन से अधिक उपयोगकर्ता ईमेल, पासवर्ड, जन्मतिथि और पते एक डेटाबेस से हैक किए गए थे।

- 2015 में, सार्वजनिक रूप से उपलब्ध डेटाबेस पर 191m अमेरिकी मतदाताओं के व्यक्तिगत विवरण पाए गए, 15m T-Mobile ग्राहक क्रेडिट चेक रिकॉर्ड उजागर किए गए, हैकर्स ने Sony Pictures से 10m से अधिक रिकॉर्ड चुरा लिए, और Ashley Madison की साइट से 37 रिकॉर्ड चोरी हो गए। ।

- 2016 में याहू से 2 पूर्व घटनाओं में 1.5b लॉगिन रिकॉर्ड चोरी होने की सूचना मिली थी, फ्रेंड फाइंडर में 412m, माइस्पेस में 360m, Weebly से 43.4m, Twitter पर 32m, और Foursquare से 22.5m।

- 2017 में, 198 मिलियन से अधिक उपयोगकर्ता मतदाताओं का एक डीप रूट एनालिटिक्स क्लाउड डेटाबेस असुरक्षित पाया गया, रिवर सिटी मीडिया ने अनजाने में 1.37b ईमेल पते और अन्य डेटा को बैकअप संग्रह में उजागर कर दिया।

- 2018 में, एक सरकारी पोर्टल के लीक होने पर 1.1 बिलियन भारतीय निवासियों की PII और बायोमेट्रिक उजागर हो गई थी। Exactis सार्वजनिक सर्वर में 340m लोगों की जानकारी असुरक्षित थी, और 150m MyFitnessPal ऐप उपयोगकर्ता विवरण हैक कर लिया गया था। वह साल फेसबुक/कैम्ब्रिज एनालिटिका, गूगलप्लस, कैथे पैसिफिक, टी-मोबाइल और मैरियट में भी इसी तरह की शर्मिंदगी का साल था।

- 2019 में, एक हैकिंग फ़ोरम ने क्लाउड डेटाबेस तक पहुंच साझा की, विडंबना यह है कि पहले से ही उल्लंघन किए गए 773m ईमेल पते और 22m अद्वितीय पासवर्ड। डाउन जोन्स वॉचलिस्ट डेटाबेस ने अंतरराष्ट्रीय राजनेताओं और सरकारी अधिकारियों के 2.4m पहचान रिकॉर्ड को उजागर किया।

स्रोत:https://www.privacyrights.org/data-breach

ये कुछ उदाहरण हैं जो बताते हैं कि संवेदनशील डेटा को सुरक्षित रखना क्यों जरूरी है जहां वह रहता है। प्रवेश, नियंत्रण और निकास के कई बिंदुओं पर डेटा की सुरक्षा सुनिश्चित करने के लिए बुनियादी सुरक्षा प्रथाओं का पालन किया जाना चाहिए। वास्तव में, कंपनियों को यह गारंटी देनी चाहिए कि उनकी सूचना प्रणाली एक खुला लक्ष्य नहीं है, और उन्हें अपने पूरे जीवन चक्र में उचित तरीके से PII की रक्षा करनी चाहिए। इसका अर्थ है लोगों, प्रक्रिया और प्रक्रियात्मक उपायों के संयोजन का प्रयोग करना जो एंडपॉइंट और जिसे IRI "स्टार्टपॉइंट सुरक्षा" कहते हैं, दोनों के लिए तकनीकों का लाभ उठाते हैं।

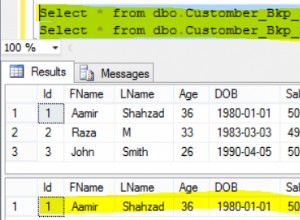

यह डेटा-केंद्रित प्रारंभिक बिंदु सुरक्षा (ए/के/ए डेटा मास्किंग) आवश्यकताएं हैं जिसने आईआरआई को फाइलों और डेटाबेस में पीआईआई को खोजने और पहचानने के लिए कार्यक्षमता विकसित करने के लिए प्रेरित किया। इस कारण से, IRI टेबल और फ़्लैट फ़ाइलों में फ़ील्ड स्तर तक जोखिम वाले डेटा को खोजने और सुरक्षित रखने के लिए फ़ील्डशील्ड प्रदान करता है। आईआरआई ने बाद में एक साथ कई एक्सेल स्प्रेडशीट में पीआईआई को खोजने, वर्गीकृत करने और मास्क करने के लिए सेलशील्ड विकसित किया, और डार्कशील्ड को असंरचित पाठ, दस्तावेज़ और छवि फ़ाइलों में ऐसा करने के लिए विकसित किया।

फील्डशील्ड, सेलशील्ड और डार्कशील्ड उपयोगकर्ताओं को एक विकल्प प्रदान करते हैं - पीआईआई (या डेटा वर्ग) के प्रत्येक आइटम के लिए - एईएस, जीपीजी, या अन्य एन्क्रिप्शन लाइब्रेरी, डेटा रिडक्शन (उदाहरण के लिए अंतिम 4 अंकों को छोड़कर क्रेडिट कार्ड नंबर को अपठनीय प्रदान करना) और डी- पहचान (जैसे मेडिकल रिकॉर्ड में संवेदनशील जानकारी को अलग करना या छद्म नाम देना), हैशिंग और इसी तरह ... फील्डशील्ड के मामले में सुरक्षा की 14 विभिन्न कार्यात्मक श्रेणियों तक।

इन कार्यों को स्वचालित विज़ार्ड-संचालित वर्कफ़्लोज़ के माध्यम से कई डेटा स्रोतों में फ़ील्ड पर लागू किया जा सकता है, और आईआरआई वोरैसिटी डेटा प्रबंधन प्लेटफ़ॉर्म में डेटा वेयरहाउसिंग, डेटा/डीबी माइग्रेशन, एमडीएम, और रिपोर्टिंग/विश्लेषणात्मक डेटा तैयारी संचालन के भीतर भी निर्बाध रूप से लागू किया जा सकता है। दानेदार डेटा खोज और वर्गीकरण विज़ार्ड, फ़ील्ड-स्तरीय सुरक्षा कार्य, पुन:आईडी जोखिम निर्धारण रिपोर्टिंग, और स्वचालित XML कार्य (ऑडिट) लॉग, संगठनों को डेटा जोखिम को कम करने, आंतरिक और सरकारी गोपनीयता विनियमन का अनुपालन करने और सुरक्षित और यथार्थवादी परीक्षण डेटा प्रदान करने में सहायता करते हैं। DevOps और अन्य के लिए।