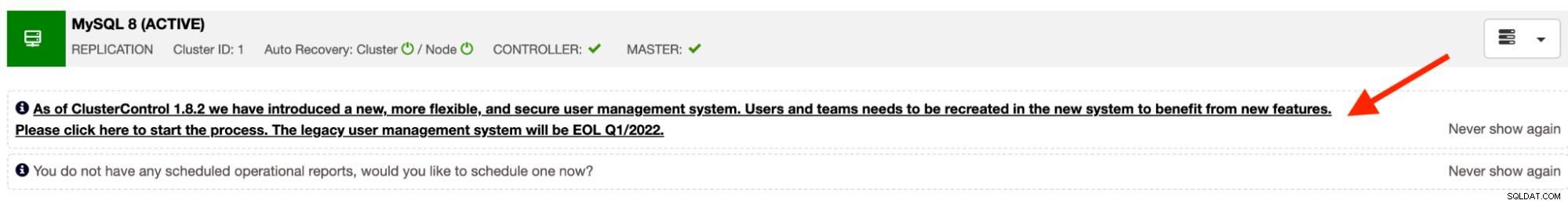

ClusterControl 1.8.2 में अपग्रेड करने के बाद, आपको निम्न सूचना बैनर मिलना चाहिए:

इसमें क्या हो रहा है? यह ClusterControl नियंत्रक सेवा (cmon) द्वारा संचालित नई उपयोगकर्ता प्रबंधन प्रणाली के पक्ष में वर्तमान उपयोगकर्ता प्रबंधन प्रणाली का मूल्यह्रास नोटिस है। बैनर पर क्लिक करने पर, आपको एक नया व्यवस्थापक उपयोगकर्ता बनाने के लिए उपयोगकर्ता निर्माण पृष्ठ पर पुनर्निर्देशित किया जाएगा, जैसा कि इस उपयोगकर्ता मार्गदर्शिका में वर्णित है।

इस ब्लॉग पोस्ट में, हम ClusterControl 1.8.2 में पेश की गई नई उपयोगकर्ता प्रबंधन प्रणाली पर गौर करने जा रहे हैं, और यह देखने के लिए कि यह पिछले वाले से कैसे अलग है। केवल स्पष्टीकरण के लिए, पुरानी उपयोगकर्ता प्रबंधन प्रणाली अभी भी Q1 2022 तक नए उपयोगकर्ता प्रमाणीकरण और प्रबंधन प्रणाली के साथ-साथ काम करेगी। अब से, ClusterControl 1.8.2 और बाद के सभी नए इंस्टॉलेशन नए उपयोगकर्ता के साथ कॉन्फ़िगर किए जाएंगे। प्रबंधन प्रणाली।

उपयोगकर्ता प्रबंधन 1.8.2 से पहले

ClusterControl 1.8.1 और पुराने उपयोगकर्ता की जानकारी और लेखांकन को "dcps" नामक वेब UI डेटाबेस के अंदर संग्रहीत करता है। यह डेटाबेस cmon डेटाबेस से स्वतंत्र है जिसका उपयोग ClusterControl Controller service (cmon) द्वारा किया जाता है।

उपयोगकर्ता खाते और प्रमाणीकरण

एक उपयोगकर्ता खाते में निम्नलिखित जानकारी होती है:

-

नाम

-

समय क्षेत्र

-

ईमेल (प्रमाणीकरण के लिए प्रयुक्त)

-

पासवर्ड

-

भूमिका

-

टीम

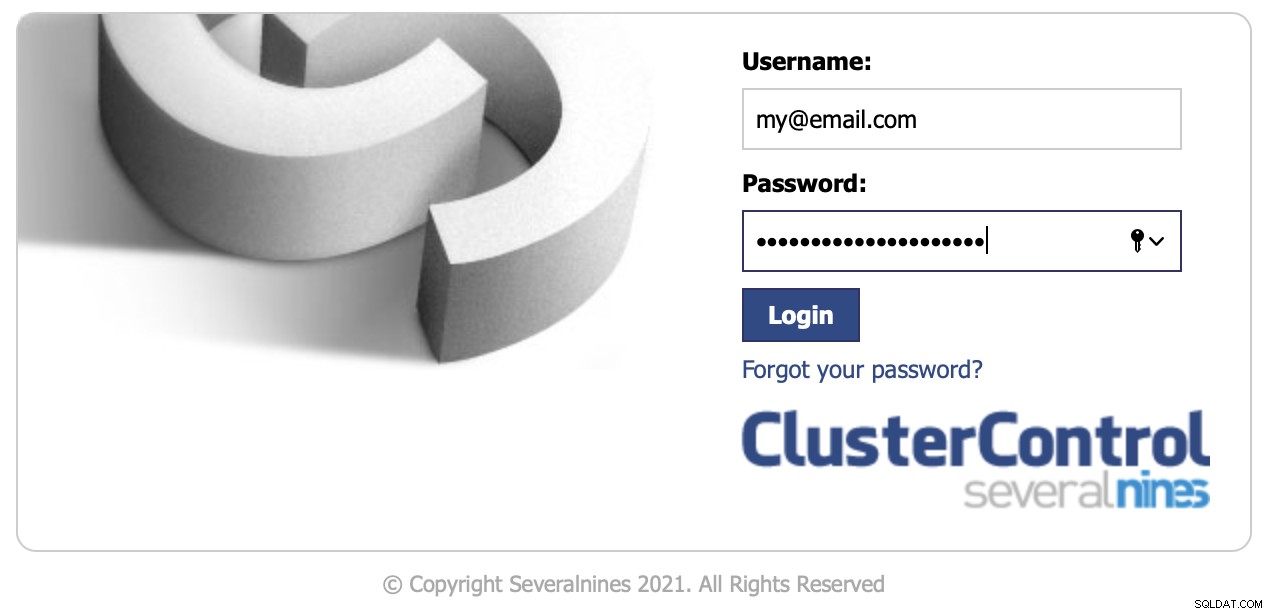

ClusterControl GUI में लॉग इन करने के लिए कोई ईमेल पते का उपयोग करेगा, जैसा कि निम्नलिखित स्क्रीनशॉट में दिखाया गया है:

एक बार लॉग इन करने के बाद, ClusterControl उस संगठन की खोज करेगा जिससे उपयोगकर्ता संबंधित है और फिर एक विशिष्ट क्लस्टर और कार्यात्मकताओं तक पहुँचने के लिए भूमिका-आधारित अभिगम नियंत्रण (RBAC) असाइन करेगा। एक टीम में शून्य या अधिक क्लस्टर हो सकते हैं, जबकि उपयोगकर्ता को एक या अधिक टीमों से संबंधित होना चाहिए। उपयोगकर्ता बनाने के लिए पहले से बनाई गई भूमिका और टीम की आवश्यकता होती है। ClusterControl व्यवस्थापक नामक एक डिफ़ॉल्ट टीम के साथ आता है, और 3 डिफ़ॉल्ट भूमिकाएँ - सुपर व्यवस्थापक, व्यवस्थापक और उपयोगकर्ता।

अनुमति और अभिगम नियंत्रण

ClusterControl 1.8.1 और पुराने ने भूमिका असाइनमेंट के आधार पर UI-आधारित अभिगम नियंत्रण का उपयोग किया। दूसरे शब्द में, हमने इसे भूमिका-आधारित अभिगम नियंत्रण (RBAC) कहा। व्यवस्थापक भूमिकाएँ बनाएगा, और प्रत्येक भूमिका को कुछ सुविधाओं और पृष्ठों तक पहुँचने के लिए अनुमतियों का एक सेट सौंपा जाएगा। भूमिका प्रवर्तन फ्रंट-एंड पर होता है, जहां ClusterControl कंट्रोलर सर्विस (cmon) को इस बात का कोई अंदाजा नहीं है कि सक्रिय उपयोगकर्ता के पास कार्यक्षमता तक पहुंचने की क्षमता है या नहीं क्योंकि इन दो प्रमाणीकरण इंजनों के बीच जानकारी कभी साझा नहीं की जाती है। यह प्रमाणीकरण और प्राधिकरण को भविष्य में नियंत्रित करना अधिक कठिन बना देगा, विशेष रूप से जीयूआई और सीएलआई इंटरफेस के साथ संगत अधिक सुविधाओं को जोड़ते समय।

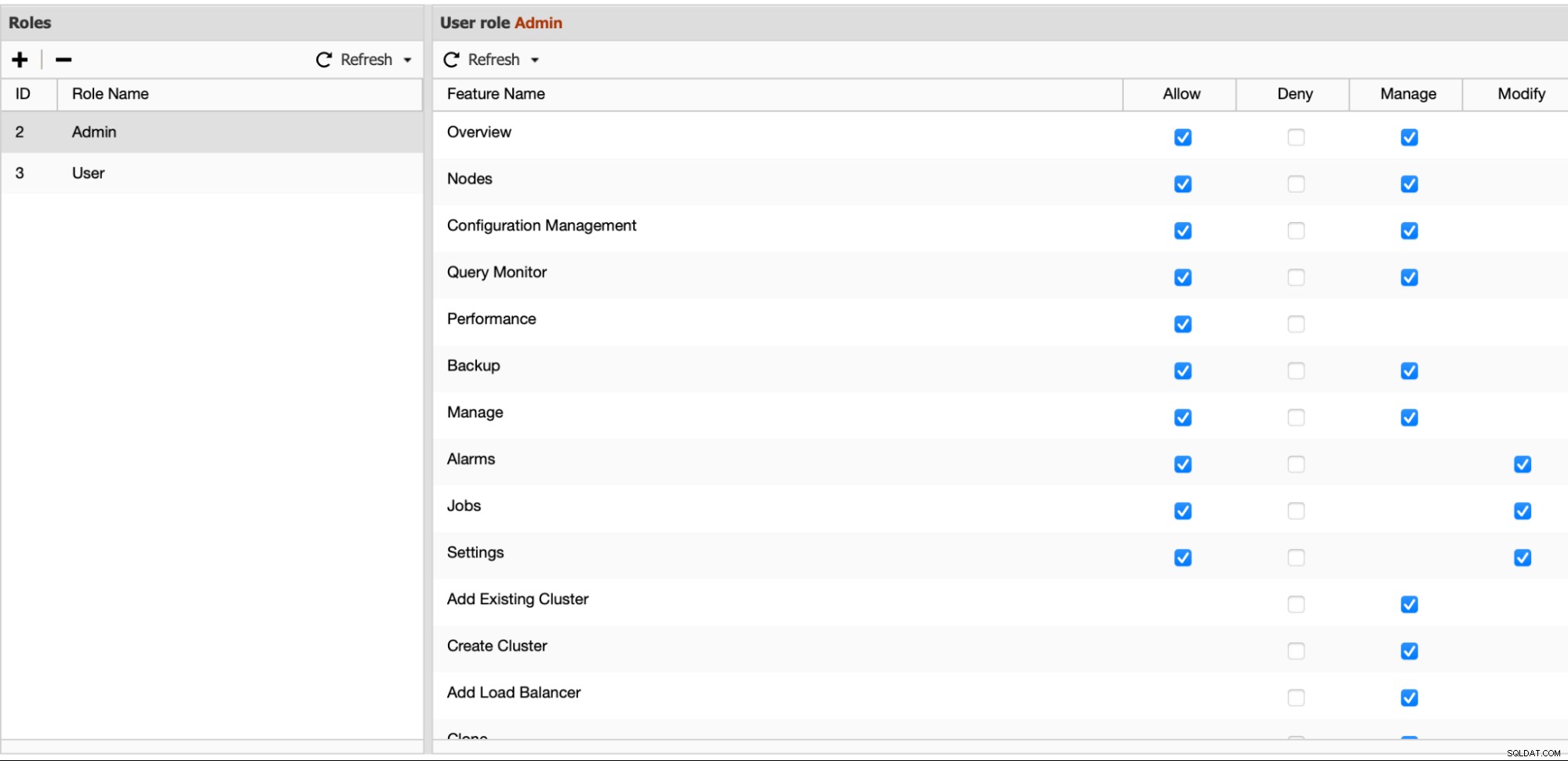

निम्न स्क्रीनशॉट उपलब्ध सुविधाओं को दिखाता है जिन्हें RBAC के माध्यम से नियंत्रित किया जा सकता है:

व्यवस्थापक को केवल विशिष्ट सुविधाओं के लिए प्रासंगिक पहुंच स्तर चुनने की आवश्यकता है, और इसे "dcps" डेटाबेस के अंदर संग्रहीत किया जाएगा और फिर GUI उपयोगकर्ताओं को UI संसाधनों की अनुमति देने के लिए ClusterControl GUI द्वारा उपयोग किया जाएगा। यहां बनाई गई पहुंच सूची का सीएलआई उपयोगकर्ताओं से कोई लेना-देना नहीं है।

एलडीएपी

ClusterControl pre-1.8.1 ने LDAP प्रमाणीकरण के लिए PHP LDAP मॉड्यूल का उपयोग किया। यह सक्रिय निर्देशिका, ओपनएलडीएपी और फ्रीआईपीए निर्देशिका सेवाओं का समर्थन करता है लेकिन यूआईडी, सीएन या एसएएमएकाउंटनाम जैसी उपयोगकर्ता पहचान के लिए केवल सीमित संख्या में एलडीएपी विशेषताओं का उपयोग किया जा सकता है। कार्यान्वयन काफी सीधा है और उन्नत उपयोगकर्ता/समूह आधार फ़िल्टरिंग, विशेषता मानचित्रण और टीएलएस कार्यान्वयन का समर्थन नहीं करता है।

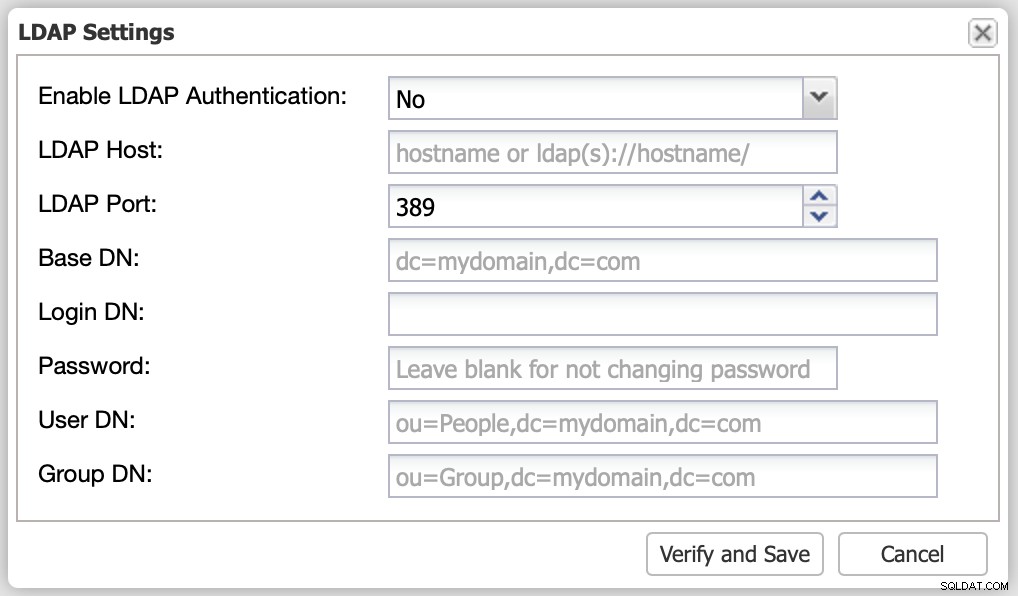

एलडीएपी सेटिंग्स के लिए आवश्यक जानकारी निम्नलिखित हैं:

चूंकि यह एक फ़्रंटएंड सेवा है, LDAP लॉग फ़ाइल को इसके अंतर्गत संग्रहीत किया जाता है वेब ऐप निर्देशिका, विशेष रूप से /var/www/html/clustercontrol/app/log/cc-ldap.log पर। एक प्रमाणीकृत उपयोगकर्ता को LDAP समूह मानचित्रण पृष्ठ में परिभाषित एक विशिष्ट ClusterControl भूमिका और टीम से मैप किया जाएगा।

उपयोगकर्ता प्रबंधन पोस्ट-1.8.2

इस नए संस्करण में, ClusterControl प्रमाणीकरण हैंडलर, फ्रंटएंड प्रमाणीकरण (ईमेल पते का उपयोग करके) और बैकएंड प्रमाणीकरण (उपयोगकर्ता नाम का उपयोग करके) दोनों का समर्थन करता है। बैकएंड प्रमाणीकरण के लिए, ClusterControl उपयोगकर्ता की जानकारी और लेखांकन को cmon डेटाबेस के अंदर संग्रहीत करता है जिसका उपयोग ClusterControl नियंत्रक सेवा (cmon) द्वारा किया जाता है।

उपयोगकर्ता खाते और प्रमाणीकरण

एक उपयोगकर्ता खाते में निम्नलिखित जानकारी होती है:

-

उपयोगकर्ता नाम (प्रमाणीकरण के लिए प्रयुक्त)

-

ईमेल पता

-

पूरा नाम

-

टैग

-

उत्पत्ति

-

अक्षम

-

निलंबित करें

-

समूह

-

स्वामी

-

ACL

-

विफल लॉगिन

-

सीडीटी पथ

यदि पुराने कार्यान्वयन की तुलना में, नए उपयोगकर्ता प्रबंधन में उपयोगकर्ता के लिए अधिक जानकारी है, जो जटिल उपयोगकर्ता खाता हेरफेर और बेहतर सुरक्षा के साथ बेहतर पहुंच नियंत्रण की अनुमति देता है। एक उपयोगकर्ता प्रमाणीकरण प्रक्रिया अब क्रूर-बल के हमलों से सुरक्षित है और रखरखाव या सुरक्षा कारणों से इसे निष्क्रिय किया जा सकता है।

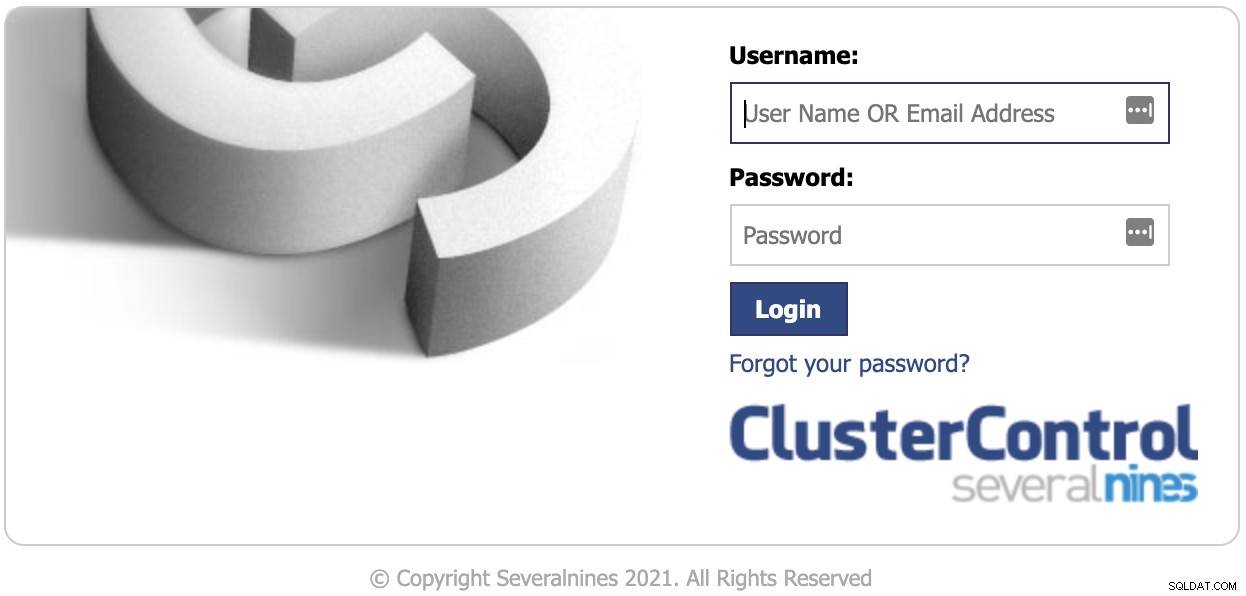

ClusterControl GUI में लॉग इन करने के लिए कोई ईमेल पते या उपयोगकर्ता नाम का उपयोग करेगा, जैसा कि निम्नलिखित स्क्रीनशॉट में दिखाया गया है (उपयोगकर्ता नाम फ़ील्ड के लिए प्लेसहोल्डर टेक्स्ट पर ध्यान दें):

यदि उपयोगकर्ता ईमेल पते का उपयोग करके लॉग इन करता है, तो उपयोगकर्ता को प्रमाणित किया जाएगा बहिष्कृत फ्रंटएंड उपयोगकर्ता प्रबंधन सेवा के माध्यम से और यदि एक उपयोगकर्ता नाम की आपूर्ति की जाती है, तो ClusterControl स्वचालित रूप से नियंत्रक सेवा द्वारा नियंत्रित नई बैकएंड उपयोगकर्ता प्रबंधन सेवा का उपयोग करेगा। दोनों प्रमाणीकरण उपयोगकर्ता प्रबंधन इंटरफेस के दो अलग-अलग सेटों के साथ काम करते हैं।

अनुमति और अभिगम नियंत्रण

नए उपयोगकर्ता प्रबंधन में, अनुमतियां और एक्सेस नियंत्रण एक्सेस कंट्रोल लिस्ट (एसीएल) टेक्स्ट फॉर्म के एक सेट द्वारा नियंत्रित होते हैं जिन्हें रीड (आर), राइट (डब्ल्यू), और एक्जीक्यूट (एक्स) कहा जाता है। सभी ClusterControl ऑब्जेक्ट्स और फंक्शनालिटीज़ को एक डायरेक्टरी ट्री के हिस्से के रूप में संरचित किया जाता है, हमने इसे CMON डायरेक्ट्री ट्री (CDT) कहा है और प्रत्येक प्रविष्टि एक उपयोगकर्ता, एक समूह और एक ACL के स्वामित्व में है। आप इसे लिनक्स फ़ाइल और निर्देशिका अनुमतियों के समान सोच सकते हैं। वास्तव में, ClusterControl अभिगम नियंत्रण कार्यान्वयन मानक POSIX अभिगम नियंत्रण सूचियों का अनुसरण करता है।

एक उदाहरण देने के लिए, निम्नलिखित कमांड पर विचार करें। हमने "s9s ट्री" कमांड लाइन का उपयोग करके अपने क्लस्टर के लिए Cmon डायरेक्टरी ट्री (CDT) मान प्राप्त किया (इसे UNIX में ls -al के रूप में कल्पना करें)। इस उदाहरण में, हमारे क्लस्टर का नाम "PostgreSQL 12" है, जैसा कि नीचे दिखाया गया है (पंक्ति की शुरुआत में "c" द्वारा दर्शाया गया है):

$ s9s tree --list --long

MODE SIZE OWNER GROUP NAME

crwxrwx---+ - system admins PostgreSQL 12

srwxrwxrwx - system admins localhost

drwxrwxr-- 1, 0 system admins groups

urwxr--r-- - admin admins admin

urwxr--r-- - dba admins dba

urwxr--r-- - nobody admins nobody

urwxr--r-- - readeruser admins readeruser

urwxr--r-- - s9s-error-reporter-vagrant admins s9s-error-reporter-vagrant

urwxr--r-- - system admins system

Total: 22 object(s) in 4 folder(s).मान लीजिए कि हमारे पास केवल-पढ़ने वाला उपयोगकर्ता है जिसे रीडरयूज़र कहा जाता है, और यह उपयोगकर्ता रीडरग्रुप नामक समूह से संबंधित है। पाठक और पाठक समूह के लिए पढ़ने की अनुमति देने के लिए, और हमारा सीडीटी पथ "/ पोस्टग्रेएसक्यूएल 12" है (हमेशा यूनिक्स के समान "/" से शुरू होता है), हम चलाएंगे:

$ s9s tree --add-acl --acl="group:readergroup:r--" "/PostgreSQL 12"

Acl is added.

$ s9s tree --add-acl --acl="user:readeruser:r--" "/PostgreSQL 12"

Acl is added.अब पाठक उपयोगकर्ता "PostgreSQL 12" नामक डेटाबेस क्लस्टर के लिए केवल-पढ़ने वाले उपयोगकर्ता के रूप में GUI और CLI के माध्यम से ClusterControl का उपयोग कर सकते हैं। ध्यान दें कि उपरोक्त एसीएल हेरफेर उदाहरण क्लस्टरकंट्रोल सीएलआई से लिए गए थे, जैसा कि इस आलेख में वर्णित है। यदि आप ClusterControl GUI से जुड़ते हैं, तो आपको निम्न नया एक्सेस कंट्रोल पेज दिखाई देगा:

ClusterControl GUI अभिगम नियंत्रण को संभालने का अधिक सरल तरीका प्रदान करता है। यह अनुमतियों, स्वामित्व और समूहों को कॉन्फ़िगर करने के लिए एक निर्देशित दृष्टिकोण प्रदान करता है। पुराने संस्करण के समान, प्रत्येक क्लस्टर का स्वामित्व एक टीम के पास होता है, और आप एक अलग टीम निर्दिष्ट कर सकते हैं, जो पढ़ने, व्यवस्थापक करने या किसी अन्य टीम को क्लस्टर कंट्रोल जीयूआई या सीएलआई इंटरफेस दोनों से क्लस्टर तक पहुंचने से मना कर सकती है।

एलडीएपी

पिछले संस्करणों (1.8.1 और पुराने) में, LDAP प्रमाणीकरण को फ्रंटएंड घटक द्वारा तालिकाओं के एक सेट (dcps.ldap_settings और dcps.ldap_group_roles) के माध्यम से नियंत्रित किया जाता था। ClusterControl 1.8.2 से शुरू होकर, सभी LDAP कॉन्फ़िगरेशन और मैपिंग इस कॉन्फ़िगरेशन फ़ाइल, /etc/cmon-ldap.cnf के अंदर संग्रहीत किए जाएंगे।

क्लस्टरकंट्रोल UI के माध्यम से LDAP सेटिंग और समूह मैपिंग को कॉन्फ़िगर करने की अनुशंसा की जाती है क्योंकि इस फ़ाइल में किसी भी परिवर्तन के लिए नियंत्रक प्रक्रिया को पुनः लोड करने की आवश्यकता होगी, जो UI के माध्यम से LDAP को कॉन्फ़िगर करते समय स्वचालित रूप से ट्रिगर हो जाती है। आप फ़ाइल में सीधे संशोधन भी कर सकते हैं, हालाँकि, आपको निम्नलिखित कमांड का उपयोग करके मैन्युअल रूप से cmon सेवा को फिर से लोड करना होगा:

$ systemctl restart cmon # or service cmon restartनिम्न स्क्रीनशॉट नया LDAP उन्नत सेटिंग संवाद दिखाता है:

यदि पिछले संस्करण की तुलना में, नया एलडीएपी कार्यान्वयन सक्रिय निर्देशिका, ओपनएलडीएपी और फ्रीआईपीए जैसी उद्योग-मानक निर्देशिका सेवाओं का समर्थन करने के लिए अधिक अनुकूलन योग्य है। यह विशेषता मैपिंग का भी समर्थन करता है ताकि आप सेट कर सकें कि कौन सी विशेषता एक मान का प्रतिनिधित्व करती है जिसे ClusterControl उपयोगकर्ता डेटाबेस जैसे ईमेल, वास्तविक नाम और उपयोगकर्ता नाम में आयात किया जा सकता है।

अधिक जानकारी के लिए, LDAP सेटिंग उपयोगकर्ता मार्गदर्शिका देखें।

नए उपयोगकर्ता प्रबंधन के लाभ

ध्यान दें कि वर्तमान उपयोगकर्ता प्रबंधन अभी भी नए उपयोगकर्ता प्रबंधन सिस्टम के साथ-साथ काम कर रहा है। हालांकि, हम अपने उपयोगकर्ताओं को Q1 2022 से पहले नई प्रणाली में माइग्रेट करने की अत्यधिक अनुशंसा करते हैं। इस समय केवल मैन्युअल माइग्रेशन समर्थित है। विवरण के लिए नीचे नए उपयोगकर्ता प्रबंधन अनुभाग में स्थानांतरण देखें।

नई उपयोगकर्ता प्रबंधन प्रणाली से ClusterControl उपयोगकर्ताओं को निम्नलिखित तरीकों से लाभ होगा:

-

ClusterControl CLI और ClusterControl GUI के लिए केंद्रीकृत उपयोगकर्ता प्रबंधन। सभी प्रमाणीकरण, प्राधिकरण और लेखांकन को ClusterControl Controller service (cmon) द्वारा नियंत्रित किया जाएगा।

-

उन्नत और अनुकूलन योग्य LDAP कॉन्फ़िगरेशन। पिछला कार्यान्वयन केवल कई उपयोगकर्ता नाम विशेषताओं का समर्थन करता है और इसे ठीक से काम करने के लिए इसे अपने तरीके से कॉन्फ़िगर किया जाना था।

-

उसी उपयोगकर्ता खाते का उपयोग TLS के माध्यम से सुरक्षित रूप से ClusterControl API को प्रमाणित करने के लिए किया जा सकता है। उदाहरण के लिए इस लेख को देखें।

-

सुरक्षित उपयोगकर्ता प्रमाणीकरण विधियां। नया मूल उपयोगकर्ता प्रबंधन निजी/सार्वजनिक कुंजी और पासवर्ड दोनों का उपयोग करके उपयोगकर्ता प्रमाणीकरण का समर्थन करता है। एलडीएपी प्रमाणीकरण के लिए, एलडीएपी बाइंडिंग और लुकअप एसएसएल और टीएलएस के माध्यम से समर्थित हैं।

-

उपयोगकर्ता की समय क्षेत्र सेटिंग के आधार पर समय प्रतिनिधित्व का एक सुसंगत दृश्य, विशेष रूप से जब सीएलआई और जीयूआई इंटरफेस दोनों का उपयोग करते हैं डेटाबेस क्लस्टर प्रबंधन और निगरानी।

-

क्रूर बल के हमलों से सुरक्षा, जहां एक उपयोगकर्ता को निलंबन या अक्षम लॉगिन के माध्यम से सिस्टम तक पहुंच से वंचित किया जा सकता है।

नए उपयोगकर्ता प्रबंधन में स्थानांतरण

चूंकि दोनों उपयोगकर्ता प्रणालियों में अलग-अलग उपयोगकर्ता खाता और संरचना होती है, यह उपयोगकर्ता के फ़्रंटएंड से बैकएंड तक स्वचालित माइग्रेशन को स्वचालित करने के लिए एक बहुत ही जोखिम भरा ऑपरेशन है। इसलिए, उपयोगकर्ता को 1.8.1 और पुराने से अपग्रेड करने के बाद मैन्युअल रूप से खाता माइग्रेशन करना चाहिए। कृपया विवरण के लिए नए उपयोगकर्ता प्रबंधन को सक्षम करना देखें। मौजूदा एलडीएपी उपयोगकर्ताओं के लिए, कृपया एलडीएपी प्रवासन प्रक्रिया अनुभाग देखें।

हम उपयोगकर्ताओं को निम्नलिखित कारणों से इस नई प्रणाली में माइग्रेट करने की अत्यधिक अनुशंसा करते हैं:

-

यूआई उपयोगकर्ता प्रबंधन प्रणाली (जहां एक उपयोगकर्ता ईमेल पते का उपयोग करके लॉग इन करेगा) को इसके द्वारा बहिष्कृत कर दिया जाएगा 2022 की पहली तिमाही के अंत (अब से ~1 साल बाद)।

-

आगामी सभी सुविधाएं और सुधार नई उपयोगकर्ता प्रबंधन प्रणाली पर आधारित होंगे, जिसे सीमोन बैकएंड प्रक्रिया द्वारा नियंत्रित किया जाएगा।

-

एक ही सिस्टम पर दो या अधिक प्रमाणीकरण हैंडलर चलाना प्रति-सहज है।

यदि आप नए क्लस्टर कंट्रोल उपयोगकर्ता प्रबंधन प्रणाली के स्थानांतरण और कार्यान्वयन में समस्याओं और आवश्यक सहायता का सामना कर रहे हैं, तो सहायता पोर्टल, सामुदायिक मंच या स्लैक चैनल के माध्यम से हमसे संपर्क करने में संकोच न करें।

अंतिम विचार

ClusterControl समय के साथ एक अधिक परिष्कृत उत्पाद के रूप में विकसित हो रहा है। विकास का समर्थन करने के लिए, हमें लंबे समय में एक समृद्ध अनुभव के लिए नए बड़े बदलाव पेश करने होंगे। आने वाले संस्करणों में नई उपयोगकर्ता प्रबंधन प्रणाली में और अधिक सुविधाओं और सुधारों की अपेक्षा करें!