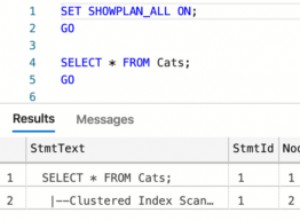

तैयार कथन SQL इंजेक्शन से सुरक्षित है क्योंकि कोई भी बाद . के क्वेरीप्लान को नहीं बदल सकता है यह तैयार है। लेकिन, यदि आपके कथन में पहले से ही छेड़छाड़ की गई है, तो भी आप SQL इंजेक्शन से पीड़ित हैं:

<?php

// how NOT to construct your SQL....

$query = 'SELECT * FROM user WHERE login=$1 and password=md5($2) LIMIT '. $_POST['limit']; -- injection!

$result = pg_prepare($dbconn, "", $query);

$result = pg_execute($dbconn, "", array($_POST["user"], $_POST["password"]));

if (pg_num_rows($result) < 1) {

die ("failure");

}

?>