कोई फर्क नहीं पड़ता कि आपके पास किस प्रकार की तकनीक या सुरक्षा प्रणाली है, हैक होने का खतरा हमेशा बना रहता है क्योंकि कोई 100% सुरक्षित प्रणाली नहीं है। चूंकि डेटा शायद किसी कंपनी में सबसे महत्वपूर्ण संपत्ति है, इसलिए आपको इस जोखिम को कम करने के लिए अपने सिस्टम को यथासंभव सुरक्षित करना चाहिए।

यह ब्लॉग आपके PostgreSQL वातावरण में कुछ महत्वपूर्ण जांचों का उल्लेख करेगा जो भेद्यता अंतर को बंद करने और कुछ सबसे सामान्य सुरक्षा मुद्दों से बचने के लिए हैं।

संचार सुरक्षित करना

यदि आप विभिन्न क्लाउड प्रदाताओं का उपयोग कर रहे हैं, क्लाउड प्रदाता और ऑन-प्रेम का संयोजन, या यहां तक कि केवल एक ऑन-प्रेम वातावरण, तो आपके सभी सिस्टम में संचार एन्क्रिप्टेड होना चाहिए, और आपको प्रतिबंधित करना चाहिए आपके नेटवर्क पर अनधिकृत पहुंच के जोखिम को कम करने के लिए केवल ज्ञात स्रोतों से ट्रैफ़िक।

वीपीएन, एसएसएच, या फ़ायरवॉल नियमों का उपयोग, या यहां तक कि उनका एक संयोजन, इस बिंदु के लिए अच्छे समाधान हैं।

डेटाबेस एक्सेस को नियंत्रित करना

आपको भौतिक और दूरस्थ पहुंच दोनों को प्रतिबंधित करने की आवश्यकता है।

-

भौतिक पहुंच (ऑन-प्रीमा):डेटाबेस सर्वर पर अनधिकृत भौतिक पहुंच को प्रतिबंधित करें।

-

रिमोट एक्सेस:रिमोट एक्सेस को केवल आवश्यक लोगों तक सीमित करें, और कम से कम संभव स्रोत से। इसे एक्सेस करने के लिए वीपीएन का उपयोग करना निश्चित रूप से यहां उपयोगी है, लेकिन एसएसएच टनलिंग जैसे अन्य विकल्प भी हैं। आपको अपनी कंपनी के लिए सबसे अच्छा समाधान खोजना चाहिए।

डेटाबेस उपयोगकर्ता खाते प्रबंधित करना

PostgreSQL में आपके उपयोगकर्ता खातों की सुरक्षा को बेहतर बनाने के कई तरीके हैं।

-

निष्क्रिय उपयोगकर्ताओं को निकालें। इसके लिए, आपको किसी उपयोगकर्ता को निष्क्रिय मानने के लिए समय की अवधि निर्धारित करनी चाहिए, और आप उसे स्वचालित रूप से निकालने के लिए शेड्यूल कर सकते हैं।

-

नया उपयोगकर्ता खाता बनाते समय केवल आवश्यक विशेषाधिकार प्रदान करें।

-

pg_hba.conf कॉन्फ़िगरेशन फ़ाइल का उपयोग करके प्रत्येक उपयोगकर्ता कनेक्शन के लिए स्रोत को प्रतिबंधित करें।

-

एक सुरक्षित पासवर्ड नीति परिभाषित करें (या इसके लिए एक प्लगइन सक्षम करें, जैसे पासवर्ड जांच)।

सुरक्षित इंस्टॉलेशन और कॉन्फ़िगरेशन

आपके PostgreSQL इंस्टॉलेशन को सुरक्षित करने के लिए कुछ बदलाव करने हैं।

-

सर्वर पर केवल आवश्यक पैकेज और सेवाएं स्थापित करें।

-

डिफ़ॉल्ट व्यवस्थापक उपयोगकर्ता पासवर्ड बदलें और केवल लोकलहोस्ट से उपयोग को प्रतिबंधित करें।

-

डिफ़ॉल्ट पोर्ट बदलें और सुनने के लिए इंटरफ़ेस निर्दिष्ट करें।

-

पासवर्ड सुरक्षा नीति प्लग इन सक्षम करें।

-

डेटा-इन-ट्रांजिट एन्क्रिप्ट करने के लिए SSL प्रमाणपत्र कॉन्फ़िगर करें।

-

डेटा-एट-रेस्ट एन्क्रिप्ट करें।

-

स्थानीय फ़ायरवॉल को केवल स्थानीय नेटवर्क से डेटाबेस पोर्ट तक पहुंच की अनुमति देने के लिए कॉन्फ़िगर करें।

यदि आप एक प्रबंधित PostgreSQL डेटाबेस का उपयोग कर रहे हैं, तो ऊपर बताए गए कुछ बिंदु आवश्यक नहीं होंगे।

ऑडिटिंग और लॉगिंग

विवरणों को लॉग करने से आपको सुरक्षा समस्याओं का पता लगाने में मदद मिल सकती है या यदि आप उन्हें समय पर पकड़ लेते हैं तो उनसे बच सकते हैं।

लॉग_स्टेटमेंट पैरामीटर का उपयोग करके आप मानक लॉगिंग PostgreSQL सुविधा का उपयोग कर सकते हैं, लेकिन अधिक विस्तृत सत्र और ऑब्जेक्ट ऑडिट लॉगिंग के लिए आप pgAudit जैसे एक्सटेंशन का भी उपयोग कर सकते हैं।

एक WAF (वेब एप्लिकेशन फ़ायरवॉल) लागू करें

एसक्यूएल इंजेक्शन या डीओएस हमले (सेवा से इनकार) डेटाबेस पर सबसे आम हमले हैं, और उनसे बचने का सबसे सुरक्षित तरीका इस तरह के एसक्यूएल प्रश्नों या एसक्यूएल को पकड़ने के लिए डब्ल्यूएएफ का उपयोग करना है। ट्रैफ़िक का विश्लेषण करने के लिए प्रॉक्सी।

सीवीई (सामान्य भेद्यताएं और जोखिम) की बार-बार जांच करें

हर दिन, आपके डेटाबेस सर्वर के लिए नई कमजोरियों का पता लगाया जाता है। आपको यह जानने के लिए इसे बार-बार जांचना चाहिए कि क्या आपको पैच लगाने या अपने कॉन्फ़िगरेशन में कुछ बदलने की आवश्यकता है। इसे जानने का एक तरीका सीवीई वेबसाइट की समीक्षा करना है, जहां आप विवरण के साथ कमजोरियों की एक सूची पा सकते हैं, और आप अपने डेटाबेस संस्करण और विक्रेता की तलाश कर सकते हैं, यह पुष्टि करने के लिए कि क्या ASAP को ठीक करने के लिए कुछ महत्वपूर्ण है।

अधिक विशिष्ट होने के लिए, आप अपने डेटाबेस संस्करण के लिए समस्याओं को खोजने का प्रयास करने के लिए PostgreSQL अनुभाग देख सकते हैं।

अपना OS और डेटाबेस अप-टू-डेट रखें

कई सुधार और सुधार हैं जो डेटाबेस विक्रेता या ऑपरेटिंग सिस्टम कमजोरियों को ठीक करने या उनसे बचने के लिए जारी करते हैं। पैच और सुरक्षा अपग्रेड लागू करके अपने सिस्टम को यथासंभव अद्यतित रखना महत्वपूर्ण है।

निगरानी

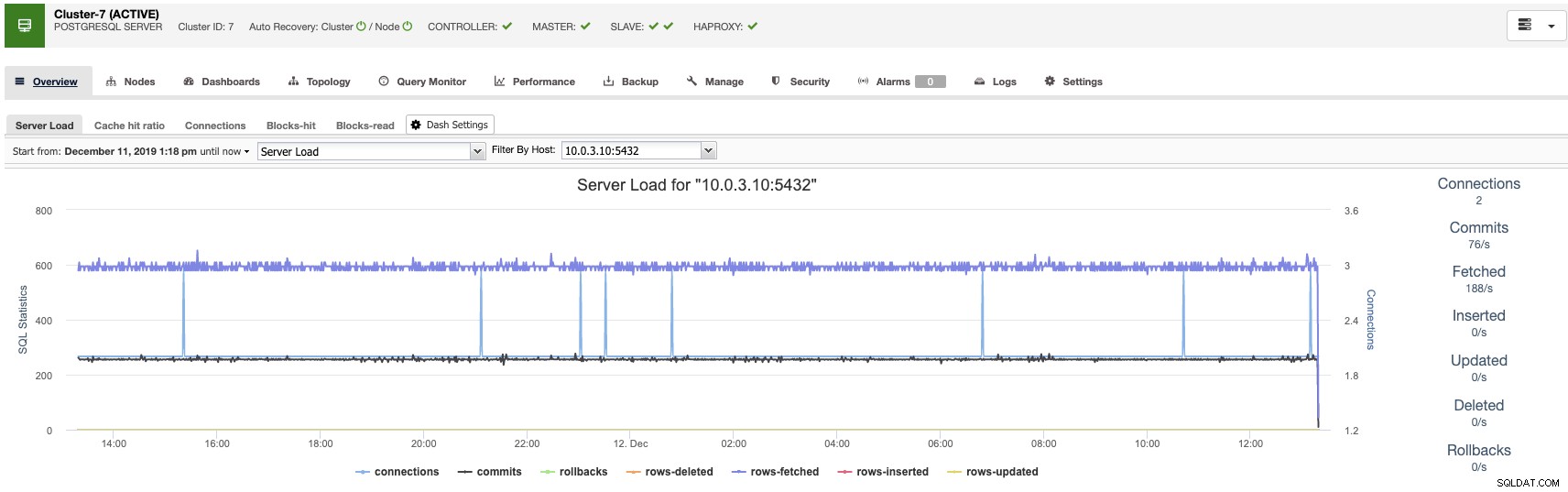

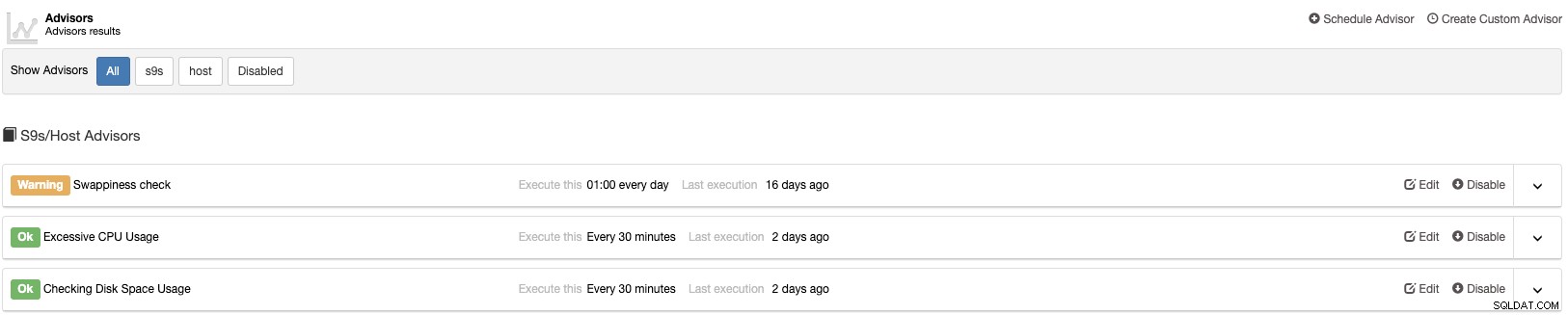

अपने सिस्टम की स्थिति जानने के लिए, आपके पास एक अच्छी निगरानी प्रणाली होनी चाहिए। यह सुरक्षा मुद्दों को खोजने या उनसे बचने के लिए भी उपयोगी हो सकता है।

इसके लिए, ClusterControl एक अच्छा विकल्प है क्योंकि यह एक प्रबंधन और निगरानी प्रणाली है जो आपको एक अनुकूल इंटरफेस से अपने डेटाबेस को तैनात, प्रबंधित, मॉनिटर और स्केल करने में मदद करती है। इसमें शीर्ष ओपन-सोर्स डेटाबेस प्रौद्योगिकियों के लिए समर्थन है और आप नियमित रूप से प्रदर्शन करने वाले कई डेटाबेस कार्यों को स्वचालित कर सकते हैं जैसे नए नोड्स जोड़ना और स्केल करना, बैकअप चलाना और पुनर्स्थापित करना, और बहुत कुछ।

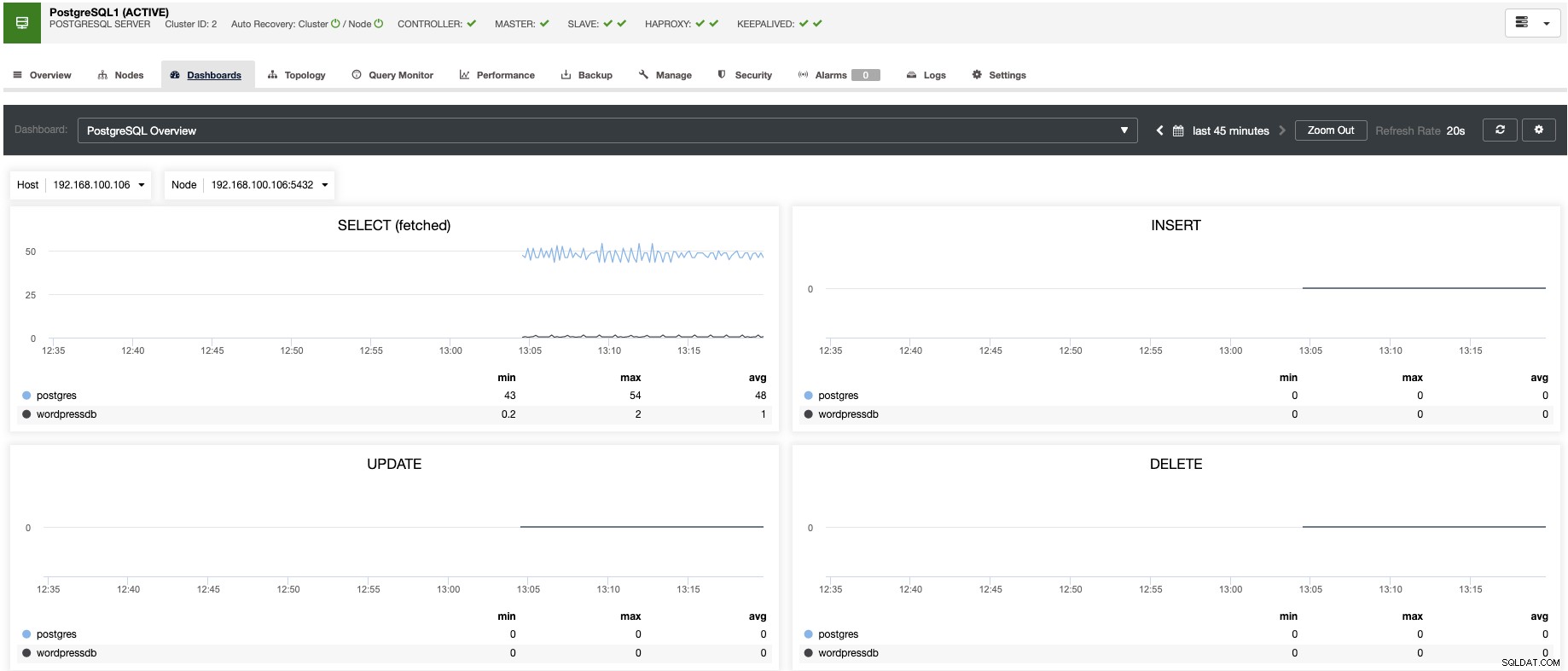

ClusterControl आपको कुछ सबसे सामान्य मीट्रिक का विश्लेषण करने के लिए डैशबोर्ड के पूर्वनिर्धारित सेट के साथ रीयल-टाइम में अपने सर्वर की निगरानी करने की अनुमति देता है।

यह आपको क्लस्टर में उपलब्ध ग्राफ़ को अनुकूलित करने की अनुमति देता है, और आप अधिक विस्तृत डैशबोर्ड बनाने के लिए एजेंट-आधारित निगरानी को सक्षम कर सकते हैं।

आप अलर्ट भी बना सकते हैं, जो आपको आपके क्लस्टर में होने वाली घटनाओं की सूचना देते हैं, या पेजरड्यूटी या स्लैक जैसी विभिन्न सेवाओं के साथ एकीकृत करते हैं।

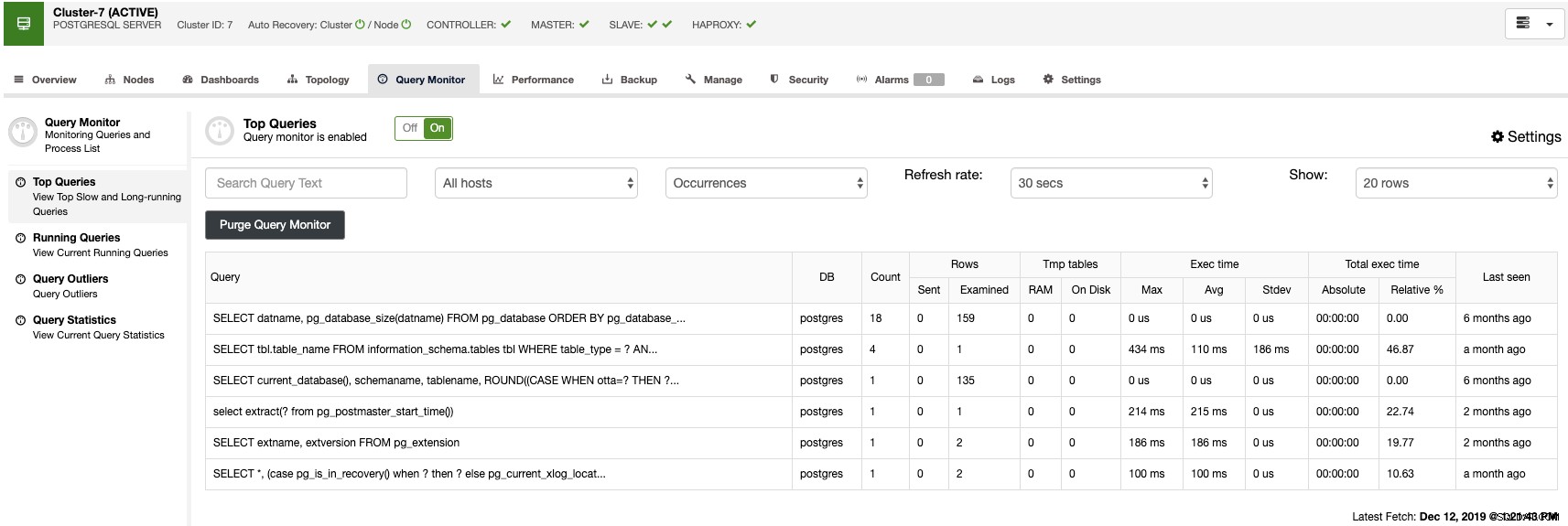

क्वेरी मॉनिटर सेक्शन में, आप अपने डेटाबेस ट्रैफिक की निगरानी के लिए शीर्ष क्वेरी, चल रही क्वेरी, क्वेरी आउटलेयर और क्वेरी आंकड़े पा सकते हैं।

इन सुविधाओं के साथ, आप देख सकते हैं कि आपका PostgreSQL डेटाबेस कैसा चल रहा है।

निष्कर्ष

उपरोक्त बिंदु आपको अपने PostgreSQL डेटाबेस में भेद्यता अंतर को बंद करने में मदद करेंगे, लेकिन जैसा कि हमने उल्लेख किया है, हमेशा हैक होने का जोखिम होता है।

साथ ही, आपके पास ClusterControl जैसी अच्छी निगरानी प्रणाली होनी चाहिए, और सुरक्षा जोखिमों को और भी कम करने के लिए Nessus जैसी कमजोरियों की तलाश में समय-समय पर कुछ सुरक्षा स्कैन उपकरण चलाना चाहिए।