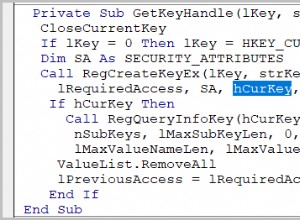

कार्ड विवरण को किसी भी दृढ़ता माध्यम (डेटाबेस, जो भी हो) में संग्रहीत करें, लेकिन कार्ड नंबर को एक अद्वितीय और यादृच्छिक के साथ एन्क्रिप्ट करें कुंजी जिसे आप सत्र में संग्रहीत करते हैं। इस तरह यदि सत्र खो जाता है, तो कुंजी भी है - जो आपको समाप्त/छोड़े गए डेटा को साफ़ करने के लिए पर्याप्त समय देती है।

यह भी सुनिश्चित करें कि आपके सत्र अपहरण से सुरक्षित हैं। इसके लिए हार्डवेयर समाधान हैं, लेकिन एक सरल इन-कोड तरीका है सत्र आईडी को आईपी के पहले ऑक्टेट और उपयोगकर्ता एजेंट के हैश से जोड़ना। फुलप्रूफ नहीं है लेकिन यह मदद करता है।

संपादित करें :आपके जोखिम को कम करने के लिए महत्वपूर्ण बात यह सुनिश्चित करना है कि आप जितनी जल्दी हो सके उस जानकारी से छुटकारा पा लें। लेन-देन पूरा होने के ठीक बाद, डेटाबेस से रिकॉर्ड हटा दें। आपको एक रोलिंग जॉब की भी आवश्यकता है (हर 5 मिनट में कहें) जो आपके सत्र टाइमआउट (आमतौर पर 20 मिनट) से पुराने किसी भी रिकॉर्ड को हटा देता है। साथ ही, यदि आप इसके लिए डेटाबेस का उपयोग कर रहे हैं बहुत अस्थायी डेटा, सुनिश्चित करें कि यह स्वचालित बैकअप सिस्टम पर नहीं है।

फिर से, यह समाधान फुलप्रूफ नहीं है और मुझे 100% भी यकीन नहीं है कि यह सीसी सुरक्षा आवश्यकताओं के अनुरूप है। हालांकि, ग्राहक सीसी जानकारी को सक्रिय रूप से डिक्रिप्ट करने के लिए हमलावर के पास आपके पर्यावरण का कुल रनटाइम नियंत्रण होना चाहिए, और यदि आपके डेटाबेस के स्नैपशॉट से समझौता किया गया है (बहुत अधिक संभावना/सामान्य), तो एक समय में केवल एक सीसी को क्रूर-मजबूर किया जा सकता है, जो सबसे अच्छे के बारे में है जिसकी आप उम्मीद कर सकते हैं।