ClusterControl 1.2.11 या बाद के संस्करण की आवश्यकता है। MySQL आधारित क्लस्टर पर लागू होता है।

डेटाबेस इंस्टालेशन के जीवन चक्र के दौरान यह सामान्य है कि नए उपयोगकर्ता खाते बनाए जाते हैं। समय-समय पर यह सत्यापित करना एक अच्छा अभ्यास है कि सुरक्षा मानकों के अनुरूप है। यानी, कम से कम वैश्विक पहुंच अधिकार वाले खाते या पासवर्ड के बिना खाते नहीं होने चाहिए।

ClusterControl का उपयोग करके, आप किसी भी समय सुरक्षा ऑडिट कर सकते हैं।

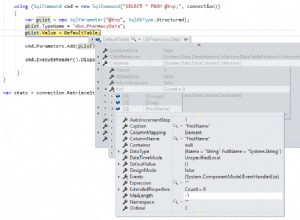

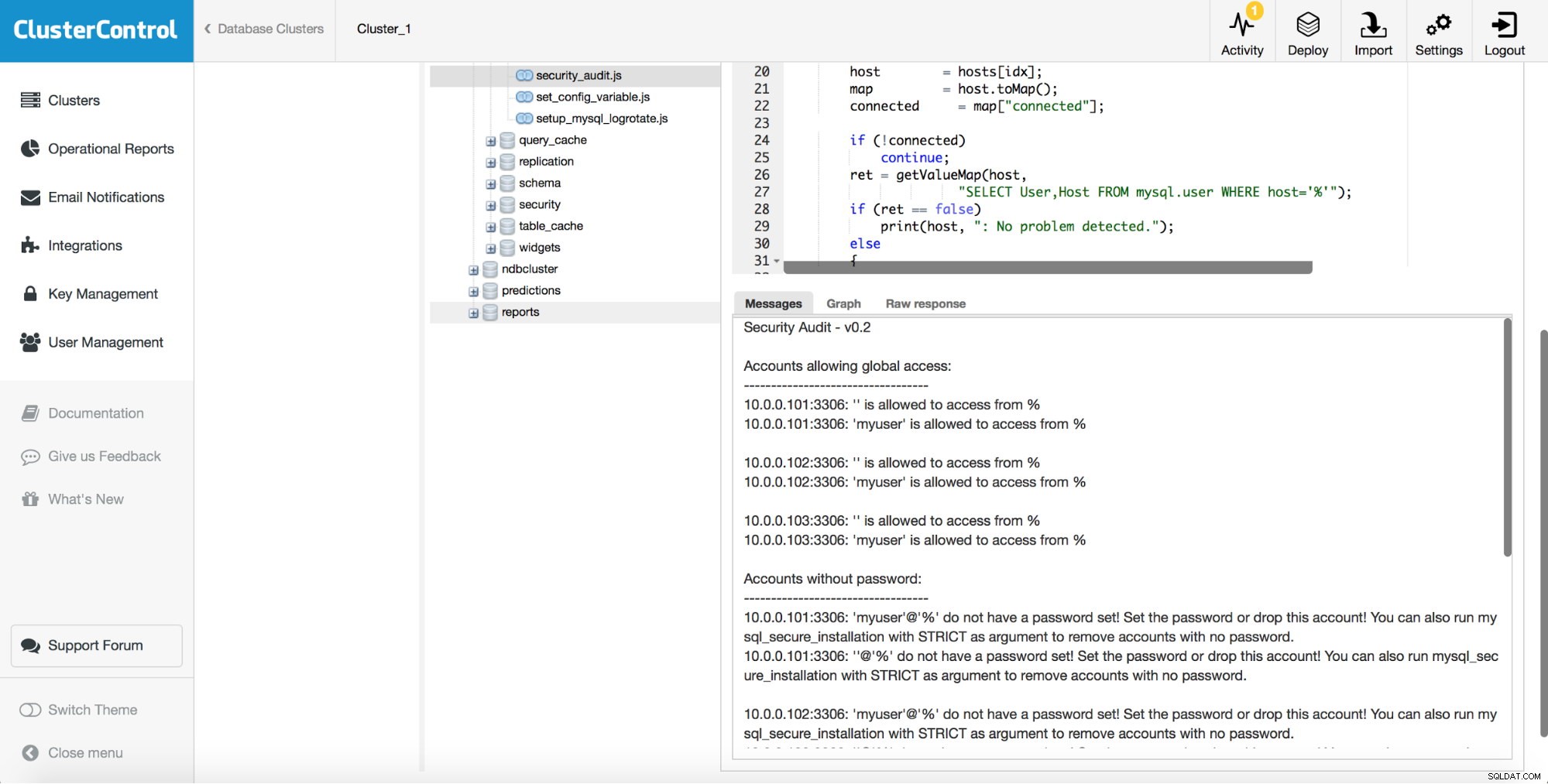

उपयोगकर्ता इंटरफ़ेस में प्रबंधित करें > डेवलपर स्टूडियो . पर जाएं . फ़ोल्डरों का विस्तार करें ताकि आप s9s/mysql/प्रोग्राम देखें। Security_audit.js पर क्लिक करें और फिर संकलित करें और चलाएँ दबाएँ ।

यदि कोई समस्या है तो आप इसे संदेश अनुभाग में स्पष्ट रूप से देखेंगे:

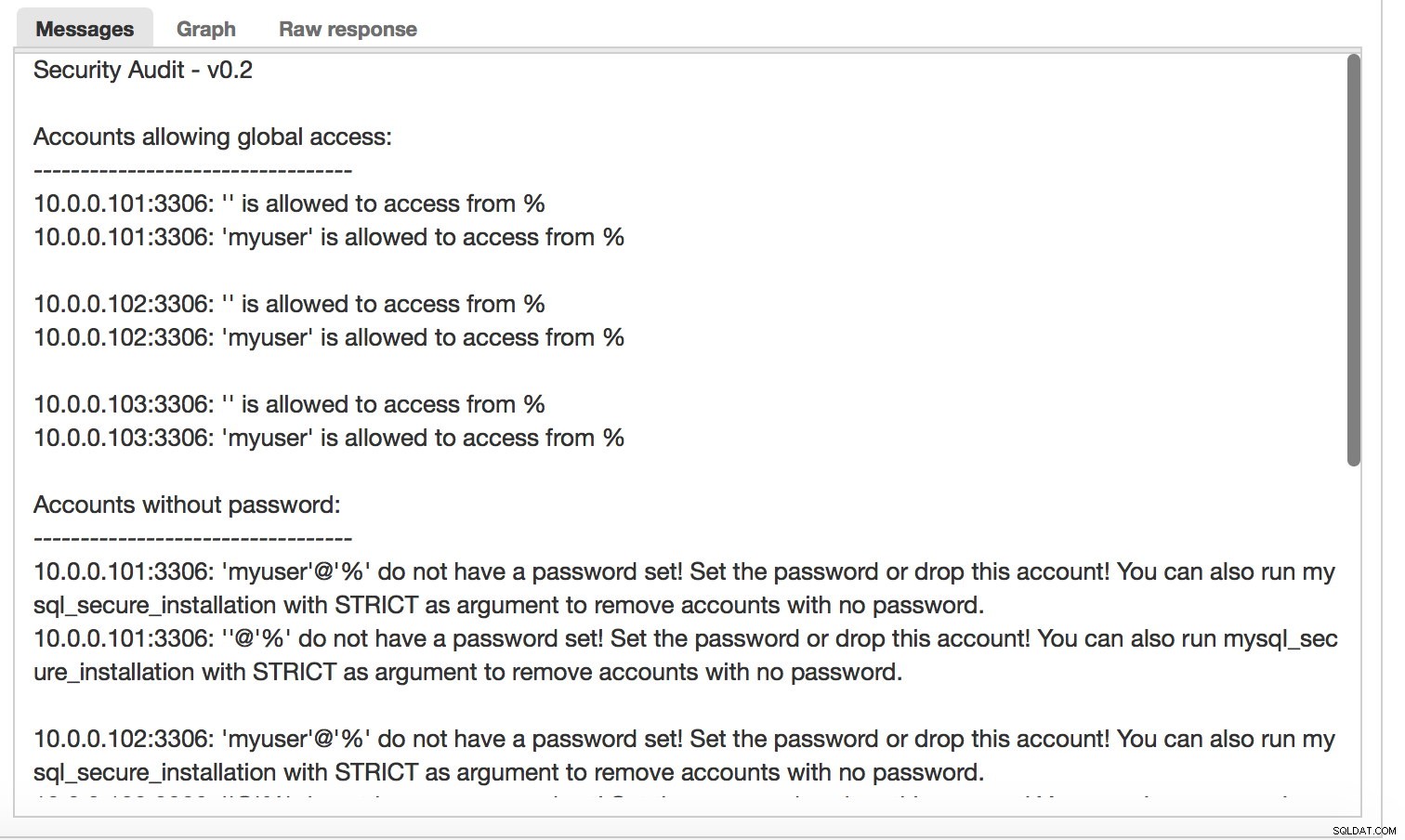

बढ़े हुए संदेश आउटपुट:

यहां हमारे पास ऐसे खाते हैं जो किसी भी होस्ट और उन खातों से जुड़ सकते हैं जिनके पास पासवर्ड नहीं है। वे खाते सुरक्षित डेटाबेस स्थापना में मौजूद नहीं होने चाहिए। वह नियम नंबर एक है। इस समस्या को ठीक करने के लिए, s9s/mysql/programs फ़ोल्डर में mysql_secure_installation.js पर क्लिक करें।

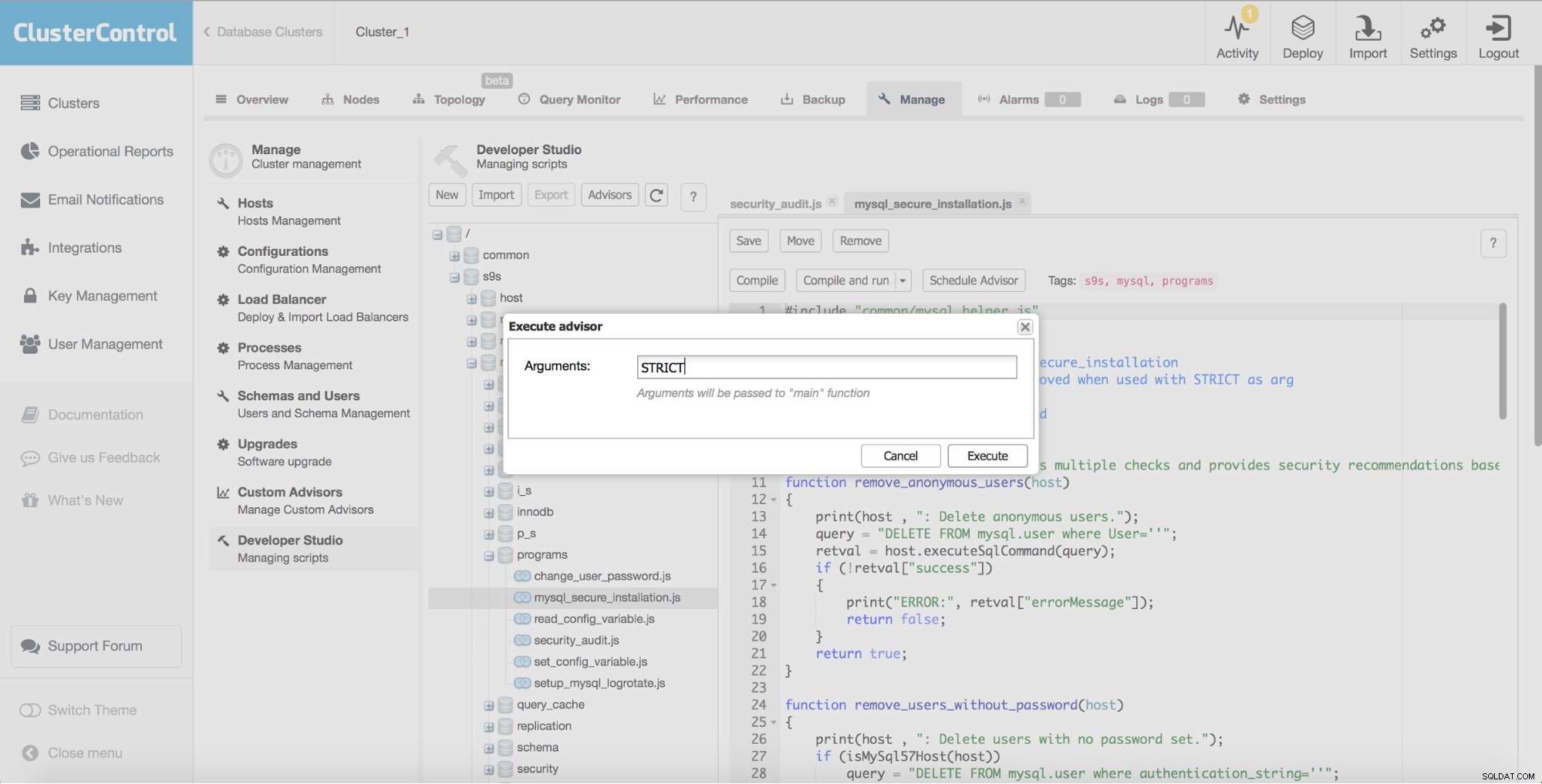

संकलित करें और चलाएँ . के बगल में स्थित ड्रॉपडाउन तीर पर क्लिक करें और सेटिंग बदलें press दबाएं . आप निम्न संवाद देखेंगे और "STRICT" तर्क दर्ज करेंगे:

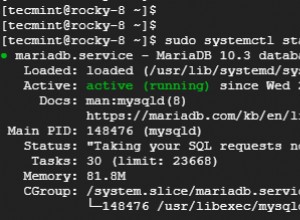

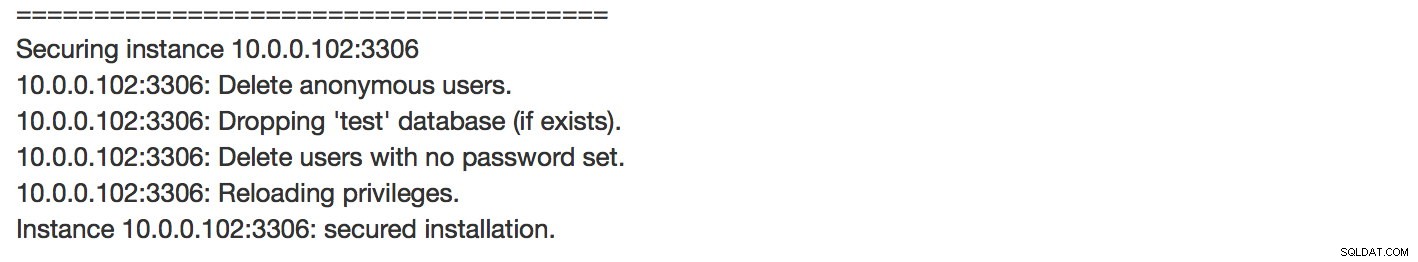

फिर निष्पादित करें . दबाएं . mysql_secure_installation.js स्क्रिप्ट तब क्लस्टर के प्रत्येक MySQL डेटाबेस इंस्टेंस भाग पर काम करेगी:

- अनाम उपयोगकर्ताओं को हटाएं

- 'परीक्षण' डेटाबेस को छोड़ना (यदि मौजूद है)।

- यदि STRICT को mysql_secure_installation.js के तर्क के रूप में दिया जाता है तो यह भी करेगा:

- पासवर्ड के बिना खाते हटाएं।

संदेश बॉक्स में आप देखेंगे:

इस क्लस्टर का MySQL डेटाबेस सर्वर अब सुरक्षित हो गया है और आपने अपने डेटा से समझौता करने का जोखिम कम कर दिया है।

आप यह सत्यापित करने के लिए कि कार्रवाइयों का असर हुआ है, आप security_audit.js को फिर से चला सकते हैं।

हैप्पी क्लस्टरिंग!

पुनश्च:ClusterControl के साथ आरंभ करने के लिए, यहां क्लिक करें!